[English]Nachdem Microsofts E-Mail-System (Exchange Online, Outlook.com) durch Hacker der staatlichen Gruppe Midnight Blizzard-Hacker kompromittiert wurde, musste Microsoft kürzlich eingestehen, dass auch E-Mails an Kunden betroffen waren. Beim Versuch, die Kunden zu informieren, leistet Microsoft sich den nächsten Klopper. Die Benachrichtigungen gingen an die „Global Administrators“ der Tenants der betroffenen Firmen. Benachrichtigungen wurden nicht abgerufen oder landeten im Spam-Ordner, oder wurden als SPAM klassifiziert, weil Microsoft weitere Kardinalfehler beging.

[English]Nachdem Microsofts E-Mail-System (Exchange Online, Outlook.com) durch Hacker der staatlichen Gruppe Midnight Blizzard-Hacker kompromittiert wurde, musste Microsoft kürzlich eingestehen, dass auch E-Mails an Kunden betroffen waren. Beim Versuch, die Kunden zu informieren, leistet Microsoft sich den nächsten Klopper. Die Benachrichtigungen gingen an die „Global Administrators“ der Tenants der betroffenen Firmen. Benachrichtigungen wurden nicht abgerufen oder landeten im Spam-Ordner, oder wurden als SPAM klassifiziert, weil Microsoft weitere Kardinalfehler beging.

Midnight Blizzard-Hack betraf auch Kunden

Kleiner Rückblick, um was es geht: Im Januar 2024 wurde bekannt, dass Hacker der staatlichen Gruppe Midnight Blizzard-Hacker in Microsofts E-Mail-System eindringen und gezielt Nachrichten von Führungskräften oder Sicherheitsexperten mitlesen konnten. Die Hacker waren seit November 2023 im System, wie ich im Blog-Beitrag Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert angemerkt hatte.

Der Hack konnte angeblich über ein altes Testkonto ohne MFA erfolgen, von wo aus die Angreifer auf Microsofts E-Mai-System zugreifen konnten. Es steht die Frage im Raum, wie ein Passwort-Spray-Angriff auf ein altes, nicht produktives Test-Tenant-Konto möglich war, und dort keine Multifaktor-Authentifizierung (MFA) verwendet wurde. Und es stellte sich die Frage, wie die Angreifer von diesem Testkonto Zugriff auf Produktsysteme, d.h. Microsofts E-Mail-System, erlangen konnte.

Im Blog-Beitrag Wie Midnight Blizzard-Hacker in Microsofts E-Mail-System eindringen konnten hatte ich den Angriffsweg der Hacker nachgezeichnet. Es deutet auf eine Kette an Versäumnissen von Seiten Microsofts hin. Aber Redmond wiegelte ab und meinte „Gefahr erkannt, Gefahr gebannt, die Hacker von Midnight Blizzard sind erfolgreich ausgesperrt“. Später musste Microsoft dann eingestehen, dass die Angriffe von Midnight Blizzard weiter gehen – es blieb aber unklar, ob sich die Angreifer weiter in Microsofts Systemen bewegen konnten. Bekannt wurde allerdings, dass die Gruppe Quellcode abziehen konnte (siehe Microsoft bestätigt: Russische Spione (Midnight Blizzard) haben Quellcode beim Zugriff auf Systeme gestohlen).

Die letzte Information zum betreffenden Fall findet sich im Blog-Beitrag Microsoft: Neues vom Midnight Blizzard-Hack – auch Kunden möglicherweise betroffen, wo Microsoft einräumen musste, dass auch Kunden von diesem Hack betroffen sind. Denn die Angreifer konnten E-Mails von Microsoft-Mitarbeitern an Kunden mitlesen. Es besteht die Gefahr, dass die Mails Informationen für die Angreifer bereithielten, die die Kunden gefährden. Ist ja kein Problem, Microsoft will die betreffenden Kunden informieren.

Ich hatte im letzten Blog-Beitrag gefragt, ob jemand aus der Leserschaft eine solche Mail erhalten hat. Das Echo war gleich Null – waren keine Leser darunter? Das ist aktuell unklar! Was aber klar ist: Microsoft schafft es nicht, seine Cloud-Infrastruktur abzusichern und glänzt durch immer neue Fehler und Versäumnisse. Selbst Kundenbenachrichtigungen bekommt Microsoft nicht auf die Reihe.

Kundenbenachrichtigungen ins Nirvana

Patrick S. hat mich vor einigen Stunden per E-Mail auf den nächsten Schenkelklopfer von Microsoft aufmerksam gemacht und meinte, es mache möglicherweise Sinn, meinen Artikel Microsoft: Neues vom Midnight Blizzard-Hack – auch Kunden möglicherweise betroffen um entsprechende Informationen zu ergänzen. Patrick wies darauf hin, dass Microsoft die Benachrichtigungsmails an Kunden, dass sie vom Hack betroffen seien, an die Global Admins des Tenants geschickt haben. Er meinte, dass diese Admins im Idealfall kein Postfach haben.

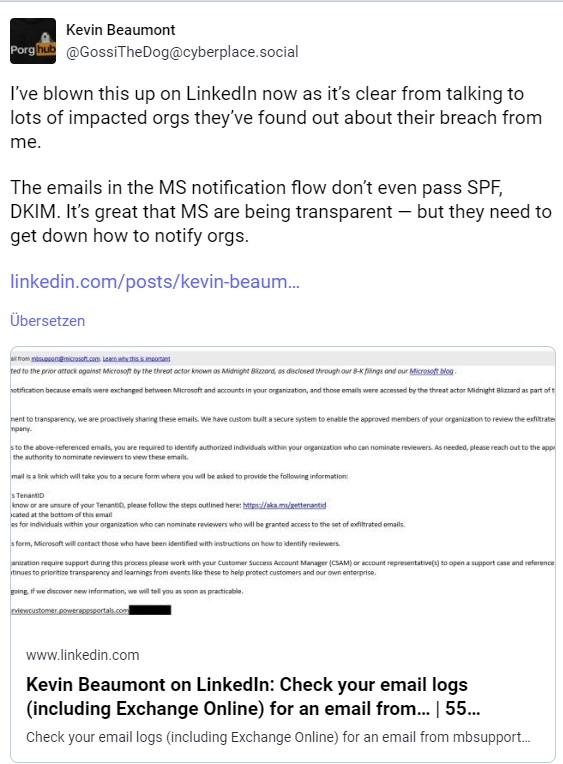

Aufgedeckt hat es Sicherheitsforscher Kevin Beaumont in einem Beitrag auf Microsofts Karrierenetzwerk LinkedIn. Dort rät er Microsoft Cloud-Kunden, die E-Mail-Protokolle (einschließlich Exchange Online) auf eine E-Mail von mbsupport@microsoft.com zu prüfen. Microsoft habe eine Sicherheitsverletzung durch Russland (konkret durch Midnight Blizzard), die sich auf Kundendaten auswirkte, auf etwas eigenartige Weise kommuniziert. Man hielt sich nicht an den Prozess, der normalerweise bei Datenschutzvorfällen, die Kundendaten von Microsoft 365 betreffen, verwendet wird (dort wird dann eine Statusmeldung im Administrator-Portal eingestellt).

Mail an Global Admins …

Microsoft hat die Benachrichtigung per E-Mail an die Administratorkonten des jeweiligen Tenants geschickt (laut Patrick die Global Administrators). Die E-Mails können einmal im Spam-Ordner landen. Global Administrator-Konten von Tenants sollten imho zudem Breakglass-Konten ohne E-Mail sein. Außerdem haben sie die Organisationen nicht über die Kundenbetreuer informiert.

Breakglass-Konten sind Notfall-Konten in Azure Entra ID, die mit erhöhten Rechten ausgestattet sind (Global Admins). Solche Konten ermöglichen Zugriffe auf die Ressourcen, wenn es Probleme mit der Verfügbarkeit gibt. Break Glass-Konten müssen daher durch strenge Sicherheitsregeln und -protokolle geschützt werden. Dazu gehört auch, dass diese Konten keine E-Mail-Adresse haben.

Mail ohne SPF und DKIM, mit self-signed Zertifikat

Auf LinkedIn geht in den Kommentaren zum Beitrag von Kevin Beaumont die Post von Seiten der Anwender ab. Ein Administrator schrieb, dass mehrere seiner Kunden diese E-Mail erhalten haben. Alle diese Kunden waren besorgt, dass es sich um Phishing handelt.

- Denn laut den E-Mail-Headern wurden von Microsoft kein SPF und DKIM verwendet,

- und die in der E-Mail-Nachricht erwähnte URL wurde als einfache (fast unechte) Azure PowerApp mit einem einfachen DV-SSL-Zertifikat gehostet.

Muss man sich auf der Zunge zergehen lassen: Das Zertifikat wurde zwar von einer anderen vertrauenswürdigen Zertifizierungsstelle ausgestellt, enthielt aber keine Angaben zur Organisation, für die das Zertifikat ausgestellt worden ist. Alle anderen MS-Domänen haben OV/EV-Zertifikate, die von Microsoft als öffentlich vertrauenswürdiger Zertifizierungsstelle ausgestellt wurden.

Der kommentierende Administrator meint dazu: „Auf den ersten Blick erweckte dies kein Vertrauen bei den Empfängern, die in Foren nachfragten oder sich an Microsoft-Kundenbetreuer wandten, um schließlich zu bestätigen, dass die E-Mail legitim war. Im Microsoft Answers-Forum gibt es den Post Midnight Blizzard Data Sharing Request – Email Legitimacy? vom 25. Juni 2024, wo jemand bezüglich der Mail nachfragt:

Action Required – Microsoft Email Data Sharing Request

„This notification is related to the prior attack against Microsoft by the threat actor known as Midnight Blizzard, as disclosed through our 8-K filings and our Microsoft blog .

You are receiving this notification because emails were exchanged between Microsoft and accounts in your organization, and those emails were accessed by the threat actor Midnight Blizzard as part of their cyber-attack on Microsoft.

As part of our commitment to transparency, we are proactively sharing these emails. We have custom built a secure system to enable the approved members of your organization to review the exfiltrated emails between Microsoft and your company.

In order to grant access to the above-referenced emails, you are required to identify authorized individuals within your organization who can nominate reviewers. As needed, please reach out to the appropriate parties in your organization who have the authority to nominate reviewers to view these emails.

At the bottom of this email is a link which will take you to a secure form where you will be asked to provide the following information:

- Your organization’s TenantID

o If you do not know or are unsure of your TenantID, please follow the steps outlined here: https://aka.ms/gettenantid- The access code located at the bottom of this email

- The email addresses for individuals within your organization who can nominate reviewers who will be granted access to the set of exfiltrated emails.

Once you complete this form, Microsoft will contact those who have been identified with instructions on how to identify reviewers.Should you or your organization require support during this process please work with your Customer Success Account Manager (CSAM) or account representative(s) to open a support case and reference Microsoft Email Data Sharing. Microsoft continues to prioritize transparency and learnings from events like these to help protect customers and our own enterprise.

Our investigation is ongoing, if we discover new information, we will tell you as soon as practicable.“

Secure Link: https://purviewcustomer.powerappsportals.com/?dnaynpyvmule

Wie merkt der Administrator in seinem Kommentar an: „Eine seltsame Art und Weise für einen Anbieter wie diesen, ein wichtiges Problem an potenziell betroffene Kunden zu kommunizieren.“

Auf Mastodon schreibt Beaumont (siehe obiger Screenshot), dass viele Firmen bzw. Betroffene erst durch seinen Post auf die Benachrichtigung aufmerksam wurden. Und in einem weiteren Post auf Mastodon schreibt Beaumont:

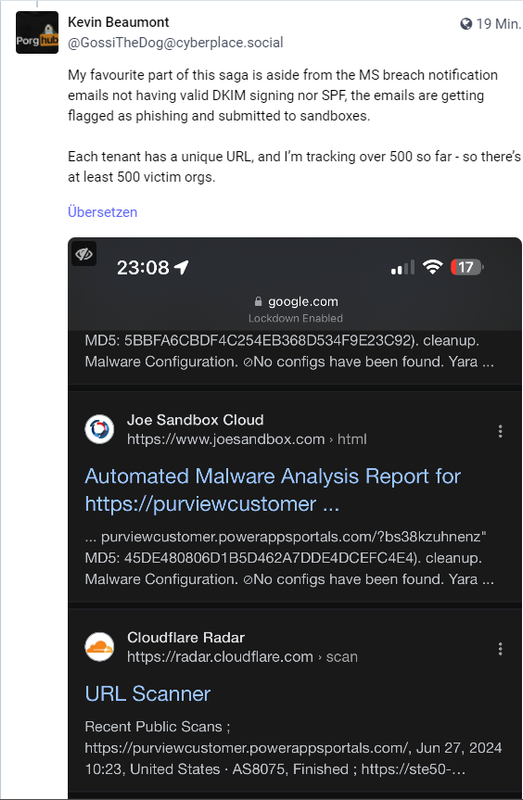

Das Beste an dieser Geschichte ist, dass die MS-Benachrichtigungs-E-Mails weder eine gültige DKIM-Signatur noch einen SPF haben, sondern als Phishing-Mails gekennzeichnet und an Sandboxen weitergeleitet werden.

Jeder Mandant hat eine eindeutige URL, und ich habe bisher über 500 verfolgt – es gibt also mindestens 500 Organisationen, die Opfer des Midnight Blizzard-Hacks geworden sind.

Und damit können Administratoren von Microsoft Tenants aus der Leserschaft mit der Suche nach einer solchen E-Mail beginnen. Vielleicht wird jemand fündig.

Diese Gurkentruppe aus Redmond

Ich würde es so ausdrücken: „Diese Microsoft Gurkentruppe kann es nicht, sie haben es oft genug bewiesen“ – aber die Gurkentruppe wird von den IT-Entscheidern als alternativlos dargestellt. Oder wie seht ihr das Ganze – immer noch tiefenentspannt dem Feierabend entgegen dösen?

Ähnliche Artikel:

China-Hacker (Storm-0558) in Microsofts Cloud, Outlook Online-Konten gehackt

Nachlese zum Storm-0558 Cloud-Hack: Microsoft tappt noch im Dunkeln

Nach CISA-Bericht zum Storm-0558-Hack stellt Microsoft Kunden erweitertes Cloud-Logging bereit

GAU: Geklauter AAD-Schlüssel ermöglichte (Storm-0558) weitreichenden Zugang zu Microsoft Cloud-Diensten

Hewlett Packard Enterprise (HPE) von Midnight Blizzard seit Mai 2023 gehackt

Whistleblower: Microsoft ignorierte Warnungen vor Azure AD-Bug; wurde 2020 bei SolarWinds-Hack ausgenutzt

Microsoft übt sich in Schadensbegrenzung bei Kongress-Anhörung (13.6.2024): Sicherheit habe Vorrang vor KI

Microsoft Ankündigung einer Secure Future Initiative

Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert

Wie Midnight Blizzard-Hacker in Microsofts E-Mail-System eindringen konnten

Microsoft bestätigt: Russische Spione (Midnight Blizzard) haben Quellcode beim Zugriff auf Systeme gestohlen

Microsoft: Neues vom Midnight Blizzard-Hack – auch Kunden möglicherweise betroffen

Midnight Blizzard-Hack bei Microsoft: US-Behörden und Großkunden suchen Alternativen

Ist es nicht üblicherweise so, dass man in seinem MS-Tenant Kontaktinfos einschließlich Emailadresse hinterlegt und sollte man nicht erwarten, wichtige MS-Mails an diese Adresse gesandt zu bekommen?

Vergleiche:

„Technischer Kontakt

Die E-Mail-Adresse für die primäre technische Person, die Ihr Abonnement verwaltet. Diese Person erhält Mitteilungen über Microsoft-Dienst-status.“ (sic)

https://learn.microsoft.com/de-de/microsoft-365/admin/manage/change-address-contact-and-more?view=o365-worldwide#edit-organization-information

Eine Bankkrotterklärung nach der anderen. Leider hat es nach wie vor NULL Konsequenzen….

Einmal mit Profis arbeiten. Man sollte so langsam mal Drogentests in Redmond durchführen oder das Trinkwasser auf Fluorid untersuchen.

Einmal mit Profis arbeiten war früher. Heute reicht schon einmal ohne Idioten.

Schlmapiger geht es nicht, an die Global Admin Gruppe, der 1 April ist noch ganz weit weg, wohl nicht in Redmond….

Und wir migrieren am kommenden Wochenende von OnPrem Lotus Domino (20 Jahre im Einsatz) zu Exchange Online.

Ick freu mir so drauf, bei all den Meldungen. Nicht…

Boah, anderswo hat man vor 20 Jahren von Domino schon zu Exchange migriert. Viel Glück, wird schon schief gehen!

Vor 20 Jahren ist man auch noch von Exchange zu Domino migriert. Das dürfte heute selten sein.

wow….Berichte dann

Ist es eventuell Absicht, dass die Mail im Spam landet? Ist ja negativ besetzt.

Vielleicht hätte sie bei Ihren KI Bros oder bei xrandr nachfragen sollen…

Und dann die selten dämliche Idee eine Mail zu schicken. Ist ja nicht so, dass es genügend Spam- und Phishingwellen gibt. Man könnte meinen ein Laden wie Microsoft wird einen ordentlichen Brief aufsetzen können, in dem man durchaus auch mehr Details geben könnte als in einer unverschlüsselten Mail. Aber solange Deppen bei dem Laden kaufen und dessen Schrott benutzen…

Ach und noch ein Gedanke zur Frage wie von einem User zum anderen gesprungen werden konnte: Meiner Erfahrung nach geben in Unternehmen User breitwillig Ihre Zugangsdaten trotz Belehrungen und Awareness-Schulungen weiter, meist per Email und vorzugsweise zur Urlaubszeit, wenn der Kollege noch die vergessene Out-of-Office Meldung einstellen muss oder wegen etwas Wichtigem, was nur im Postfach liegt oder einfach nur weil es bequem ist…

Unfähigkeit und Inkompetenz ist speziell bei allen M$FT-Cloud-Diensten IMMER gegeben: ich habe seit VIELEN Jahren einen „toten Briefkasten“ *@live.de bzw. *@outlook.com (also auf Exchange laufend) mit aktivem Spam-Filter.

Dort landen REGELMÄSSIG von M$FT selbst stammende, meist das betreffende Konto betreffende und als WICHTIG gekennzeichnete Nachrichten im „Junk“-Ordner.

EINMAL mit Profis arbeiten…

wieso kommt dieser Kommentar nicht durch?

Wir hatten früher (tm,pat.pend) immer die Konten „postmaster“ und „abuse“. „abuse“ war selbstverständlich ohne jede Filterung.

(„Hallo, euer SMTP Server rejected alles(von unsere Domain)

interessanterweise ist der Spam auf abuse Null.

So schlau sind spammer dann doch.

RfC schreibt diese Adressen vor und auch dass diese von einem Menschen gelesen werden müssen..

Was sind das für Flachpfeifen bei Microsoft, E-Mails, die über einen Missbrauch informieren sollen, nicht an die dafür vorgesehenen Adresse „abuse“ zu schicken?

(Aus Erfahrung fürchte ich allerdings, das die Typischen „Admins“ keinen abuse Account eingerichtet haben.

Steht ja nur in den RFCs..)

Was vermutlich noch unbekannter ist, das E-Mails die direkt an die IP-Adresse des emailservers adressiert werden, angenommen werden müssen und an den hostmaster account dieses Servers geleitet werden müssen… Eigentlich klar warum. Wird aber auch nicht eingerichtet.

Achja, früher war ja alles besser…

Ich habe zig Kommentare von dir im Papierkorb gefunden und jeweils einen wiederhergestellt.

Normalerweise würde man solche E-Mails über Missbrauch doch an den nach RfC vorgeschrieben Account “ a b u s e “ schicken.

Dieses Account muss von einem Menschen gelesen werden.

Global Admins können durchaus ein Postfach haben. Über PIM (Privileged Identity Management) können einfache Userkonten in die Rolle des Globalen Admins gehoben werden. Das ist auch der von MS präferierte Weg.

Diese Rolle läuft nach max 24 Stunden aus und muss dann erneuert werden. Das bedeutet, dass Globale Admins nicht dauerhaft Globale Admins sind. Diese Accounts anzuschreiben ist selten bescheuert und grenzt schon fast an Absicht.

> Diese Accounts anzuschreiben ist selten bescheuert und grenzt schon fast an Absicht.

Ockhams Razer, es sind schlicht Unkenntnis und Dummheit.