[English]Das Team von 0Patch hat einen Micropatch entwickelt, mit dem sich eine 0-Day Information Disclosure-Schwachstelle im Internet Explorer 11 unter Windows 10 schließen lässt. Diese Schwachstelle ermöglicht Angreifern unter Windows auf Dateien zuzugreifen und diese vom System des Benutzers auf eigene Server hochzuladen. Ursache ist eine undokumentierte Edge-Funktion, die den IE 11 unter Windows 10 aufs Kreuz legt.

[English]Das Team von 0Patch hat einen Micropatch entwickelt, mit dem sich eine 0-Day Information Disclosure-Schwachstelle im Internet Explorer 11 unter Windows 10 schließen lässt. Diese Schwachstelle ermöglicht Angreifern unter Windows auf Dateien zuzugreifen und diese vom System des Benutzers auf eigene Server hochzuladen. Ursache ist eine undokumentierte Edge-Funktion, die den IE 11 unter Windows 10 aufs Kreuz legt.

0-Day Schwachstelle im Internet Explorer

Im Microsoft Internet Explorer gibt es eine Schwachstelle, die Angreifer in allen Windows-Versionen die Möglichkeit gewährt, auf Dateien zuzugreifen und diese zu stehlen. Microsoft hat jedoch keine Ambitionen, die Schwachstelle zu patchen. Ich hatte vor einigen Tagen über das von Sicherheitsforscher John Page entdeckte Problem im Blog-Beitrag 0-day-Schwachstelle im IE 11 ermöglicht Dateien zu stehlen berichtet.

0Patch stößt auf einen nicht dokumentierten Edge-Trick

Als Sicherheitsforscher John Page das Problem an Microsoft meldete, kam von Microsoft die Antwort zurück, dass man das irgendwann wohl mal fixen würde – wurde nicht als wichtig angesehen. Das Team von 0Patch hat dann versucht, diesen Angriff über .MHT-Dateien unter Windows 7 nachzuvollziehen. Dabei sind die Sicherheitsforscher auf interessante Zusammenhänge gestoßen und haben mich per E-Mail informiert.

Bei Dateien aus dem Internet klappte der Proof of Concept-Code unter Windows 7 nicht, während bei lokal erstellten .MHT-Dateien auf einen Server hochgeladen wurden. Ursache ist, dass der Browser Downloads aus dem Internet mit einem Internet-Zonen-Bit (Zone.Identifier, von 0patch als mark-of-the-web bezeichnet) im alternate data stream kennzeichnet. Dann gelten für den Browser strenger Sicherheitsregeln, die solche Angriffe verhindern sollen. Das Ganze ist in diesem Blog-Beitrag beschrieben.

Dann wechselte das Team von 0Patch zu Windows 10 und plötzlich konnten auch aus dem Internet im Edge-Browser heruntergeladene MHT-Dateien beim Öffnen per Internet Explorer lokale Dateien lesen und an einen Server übertragen (also stehlen). Aber warum? Setzt Edge nicht den Zone.Identifier bei heruntergeladenen Dateien, oder macht er es anders und verwirrt den Internet Explorer irgendwie? Das wäre ein ernsthafter Fehler.

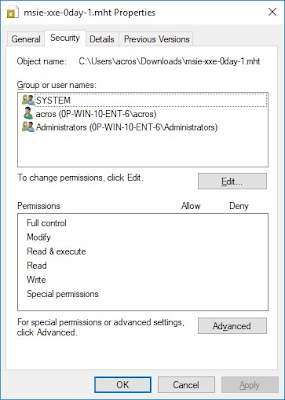

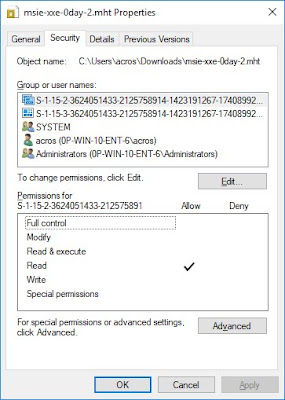

Zeit für eine Differentialanalyse, bei der zwei MHT-Dateien, die von demselben Ort heruntergeladen wurden, verglichen wurden. Eine wurde mit dem Internet Explorer (msie-xss-0day-1.mht) und die andere mit Edge (msie-xss-0day-2.mht) aus dem Internet herunter geladen. Die Daten aus dem Alternat Data Stream wurde mit einem Editor geöffnet. Dieser zeigte, dass die Dateien leicht unterschiedliche Zone.Identifier Datenströme aufweisen.

msie-xss-0day-1.mht

[ZoneTransfer]

ZoneId=3

msie-xss-0day-2.mht

[ZoneTransfer]

ZoneId=3

ReferrerUrl=http://www.acrossecurity.com/test/

HostUrl=http://www.acrossecurity.com/test/msie-xxe-0day-2.mht

Der Edge-Browser fügt zwei URLs in die betreffende Datei ein. Als das Team aber die Zone.Identifier-Information von Datei 1 auf Datei 2 übertrugen, änderte sich nichts an der existierenden Schwachstelle. Es gab zwei identische Dateien mit identischen Datenströmen, und eine von ihnen führte den Exploit aus, während die andere es nicht tat.

(Berechtigungen: links mit Internet Explorer, rechts mit Edge heruntergeladen)

Nach ein wenig Frustration, schlug Twitter-Nutzer Eric Lawrence vor, die Berechtigungen für diese Dateien zu überprüfen. Obiges Bild zeigt die Berechtigungen beim Download per IE und Edge. Edge schien zwei Einträge zum AC der heruntergeladenen Datei hinzugefügt zu haben, beide für einige SIDs, die Windows nicht in einen Namen übersetzen kann.

Nach einer längeren Analyse, die im Blog-Beitrag beschrieben ist, stand folgendes fest: Ein von Edge verwendetes undokumentiertes Sicherheitsmerkmal neutralisierte ein bestehendes, zweifellos viel wichtigeres Merkmal (mark-of-the-web) im Internet Explorer. Es handelt sich eindeutig um ein bedeutendes Sicherheitsproblem, zumal der Angriff gegenüber dem ursprünglich nachgewiesenen Proof of Concept (PoC) weiter verbessert werden kann. Denn:

- Die bösartige MHT-Datei muss nicht heruntergeladen und vom Benutzer manuell geöffnet werden – das Öffnen direkt von Edge aus kann ebenfalls zum Erfolg führen;

- Der Exploit kann verbessert werden, so dass er stiller arbeitet und viele lokale Dateien mit einer einzigen MHT-Datei extrahiert.

Auf der anderen Seite sind nur Edge-Benutzer gefährdet. Keine anderen populären Webbrowser und E-Mail-Clients, die die Leute von 0patch getestet haben, verwenden das undokumentierte Sicherheitsflag in den heruntergeladenen Dateien, was den Missbrauch effektiv blockiert.

Micropatch verfügbar

Obwohl die Leute von 0patch glauben, dass Microsoft seine ursprüngliche Schweregradbewertung dieses Problems aktualisieren und eine Lösung dafür bereitstellen wird, hat man gehandelt. Die Leute haben einen Micropatch entwickelt, den sie den 0patch Benutzern zur Verfügung stellen, damit sie sich selbst schützen können. Details zu diesem Thema finden sich in diesem Blog-Beitrag. Danke auch an die Blog-Leser, die mich parallel zur Mail der 0patch-Leute an mich auf das Thema hingewiesen haben.