![]() Wer eine Antivirus-Lösung von Avast auf seinem Windows-System installiert, sollte davon ausgehen, dass seine HTTPS-Verbindungen mit überwacht werden. Dass Antivirus-Anbieter die HTTPS-Verbindungen mitlesen ist bekannt. Avast scheint seit einer Woche eine neue Technik einzusetzen – und ist bei einer Entwickler-Version von Chrome damit aufgefallen.

Wer eine Antivirus-Lösung von Avast auf seinem Windows-System installiert, sollte davon ausgehen, dass seine HTTPS-Verbindungen mit überwacht werden. Dass Antivirus-Anbieter die HTTPS-Verbindungen mitlesen ist bekannt. Avast scheint seit einer Woche eine neue Technik einzusetzen – und ist bei einer Entwickler-Version von Chrome damit aufgefallen.

Ich hatte erst vor einigen Tagen im Artikel Kaspersky Antivirus-Software und die Privatsphäre berichtet, dass die Antivirus-Lösung dieses Herstellers durch einen Fehler den Datenschutz untergrub. Das ist inzwischen aber durch ein Software-Update behoben. Nun ist mir ein neuer Fall von ‘HTTPS-Spionage’ unter die Augen gekommen. PhantomofMobile hat mich auf Twitter auf das Fundstück hingewiesen.

OMG! YOUR SECURITY & PRIVACY IS BREAKING ALL 3rd PARTY ACCESS:

ICYMI: @AdminKirsty @thurrott @maryjofoley @bdsams @mehedih_ @ruthm @SwiftOnSecurity @pcper @MalwareJake @JobCacka @etguenni

Patch Lady – Avast does…what? by @SBSDiva on @AskWoodyhttps://t.co/W2rw3uc045

1/2

— Crysta T. Lacey (@PhantomofMobile) August 29, 2019

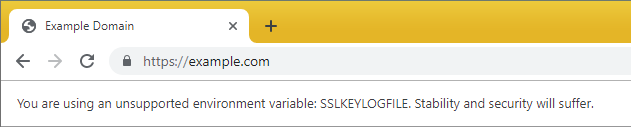

Susan Bradley hat es bei AskWoody.com thematisiert – der Original-Beitrag von EricLaw findet sich hier. EricLaw bekam beim Start von Chrome eine Meldung, dass er eine nicht unterstützt Umgebung verwende.

(Quelle: EricLaw)

Konkret hieß es, er würde eine nicht unterstützte Umgebungsvariable SSLKEYLOGFILE verwenden, welche sich negativ auf die Stabilität und Sicherheit auswirken würde. Während die meisten Benutzer wahrscheinlich keine Ahnung haben, was die Meldung bedeutet, wusste EricLaw etwas damit anzufangen. Chrome warnt den Benutzer, dass die Systemkonfiguration den Browser angewiesen hat, die geheimen Schlüssel, die es zum Verschlüsseln und Entschlüsseln des HTTPS-Verkehrs in einen Stream auf dem lokalen Computer verwendet, preis zu geben.

Das machte ihn neugierig und er forschte nach. Im Chrome-Quellcode fand er heraus, dass diese Warnung letzte Woche neu hinzugefügt wurde. Noch überraschender war, dass er die SSLKeyLogFile-Einstellung nirgendwo auf meinem System finden konnte. Er schaute in der Eingabeaufforderung nach und stellte fest, dass die angegebene Umgebungsvariable weder für sein Benutzerkonto noch für das System vorhanden war.

Glücklicherweise wusste er aus früheren Untersuchungen, dass ein Prozess andere Umgebungsvariablen haben kann als der Rest des Systems, und der Process Explorer kann die Umgebungsvariablen innerhalb eines laufenden Prozesses anzeigen. Er öffnete Chrome.exe und sah im Prozess Explorer, dass dort tatsächlich eine SSLKEYLOGFILE gesetzt war.

(Quelle: EricLaw)

Die ungewöhnliche Syntax mit dem führenden \\.\ bedeutet, dass es sich nicht um einen typischen lokalen Dateipfad handelt, sondern um eine benannte Pipe. Das bedeutet, dass sie nicht auf eine Datei auf der Festplatte zeigt (z.B. C:\temp\sslkeys.txt), sondern stattdessen auf einen Speicher, den ein anderer Prozess sehen kann.

Ab diesem Moment würde es normalerweise schwierig und Debuggen wäre angesagt. EricLaw fiel aber ein, dass er an diesem Morgen Avast Antivirus installiert hatte. Dies war erforderlich, um einen Fehler zu reproduzieren, auf den ein Chrome-Benutzer gestoßen war. Und dann war alles klar: Avast injiziert die Einstellung SSLKEYLOGFILE, damit es einen Monster-in-the-Browser-Angriff (MITB) durchführen und den verschlüsselten Datenverkehr in Chrome mitlesen kann.

Die Anbieter von Antivirenprodukten wissen, dass Browser eine der Quellen sind, über die Angreifer PCs gefährden. Deshalb brechen deren Sicherheitsprodukte die HTTPS-Verbindungen auf und verwenden oft MITB-Angriffe, um Webinhalte zu scannen. Antiviren-Entwickler haben zwei gängige Techniken (Code Injection und Netzwerküberwachung), um Inhalte zu scannen, die im Browser ausgeführt werden.

Damit gefährden die Hersteller nicht nur die Vertraulichkeit von HTTPS-Verbindungen (auch Bankverbindungen oder Sitzungen mit Online-Konten, alle Anmeldedaten etc.) werden mitgelesen. Es gab auch immer wieder Fälle, wo dadurch Sicherheitslücken aufgerissen wurden und Daten abgefischt werden konnten.

Lange Rede kurzer Sinn: Angesichts der Probleme bei der Verwendung eines MITM-Proxys scheint es, dass Avast zu einer neueren Technik übergegangen ist. Dabei wird SSLKeyLogFile verwendet, um die geheimen Schlüssel, die HTTPS bei jeder Verbindung aushandelt, um den Datenverkehr zu verschlüsseln, abzufragen. Firefox und Chromium-Browser unterstützen diese Funktion und ermöglichen die Entschlüsselung des TLS-Verkehrs ohne Verwendung der MITM-Zertifikat-Technik. Während Browser-Anbieter vor jeglicher Art des Abfangen des HTTPS-Verkehrs zurückschrecken, ist dieser Ansatz im Allgemeinen MITM-Proxies vorzuziehen.

Es besteht die Sorge, dass die neue Benachrichtigungsleiste von Chrome Antivirus-Anbieter dazu veranlassen könnte, erneut gefährlichere Techniken einzusetzen, um HTTPS-Verbindungen aufzubrechen und mitzulesen. Daher könnte es sein, dass die oben erwähnte se Benachrichtigung möglicherweise nicht in die stabile Version von Chrome einfließt. Der Fall zeigt erneut, wie fragil das Ganze geworden ist. EricLaw weist darauf hin, dass Avast möglicherweise die Daten, die sie entschlüsseln, monetarisiert.

Stellungnahme von Avast

Ergänzung: Inzwischen ist mir ein Statement von Avast zugegangen, den ich zur Vervollständigung hier einstelle.

Avast scannt den HTTPS-Verkehr, weil das für jede Antivirenlösung unerlässlich ist. Nur so kann ein umfassender und starker Schutz für die Benutzer gewährleistet werden. Etwa 42 Prozent aller Infektionen, die wir blockieren, greifen die Anwender über HTTPS-Verbindungen an – und zählen wir Phishing-Angriffe dazu, greifen rund 73 Prozent der Bedrohungen via HTTPS an. Die HTTPS-Scan-Funktion von Avast ist seit November 2015 auf dem Markt. Unabhängige Forscher haben den Avast HTTPS-Scanner als den besten auf dem Markt gelobt. Mehr dazu lesen Sie hier.

SSLKEYLOGFILE ist seit vielen Jahren Teil der SSL-Bibliotheken und bietet die am wenigsten invasive Methode, den HTTPS-Datenverkehr zu sichern. Die meisten Verantwortlichkeiten zur Zertifikatsprüfung verbleiben im Browser, wo sie natürlicherweise hingehören.

Wenn zu Weihnachten 2020 meine Lizenz für Bitdefender Antvirus plus ausläuft, wo das Mitlesen von https ausgeschaltet ist, werde ich einfach nur noch auf den Microsoft Defender vertrauen.

„Microsoft … vertrauen“? Haha. Vom Regen in die Traufe.

Wenn du dich gut dabei fühlst…

Vom Regen in die Traufe? Kann man noch verregneter und traufiger sein, als bei der Nutzung eines Dritthersteller-AV?

Wenn du Windows benutzt hast du Microsoft eh schon dein digitales Leben anvertraut.

Zur Klarstellung: Ich habe keine Produkte von Avast im Einsatz, aber so skandalös seh ich das nicht, denn man verlangt ja von einem AntiMalewarehersteller doch daß er einen schützt. Wie soll der das aber bewerkstelligen, wenn das größte Einfallstor vor ihm versteckt wird?

Früher gabs Antivirus und Firewall. Seit SSL-Verbindungen kein Luxus, sondern zum Standard geworden sind steht die Firewall schön blöd da und kann nur aus einer gut/böse-Liste blocken. Was in der SSL-Verbindung drinn passiert kann sie nicht sehen – somit muß etweder dort auf allen AUSSER VERTRAUENSWÜRDIGEN Seiten (Bankverbindungen, Krankenkassen,…) das SSL aufgebrochen werden, oder der Endpoint muß den Schutz übernehmen.

Jetzt versucht Avast anscheinend das zu machen und es gibt einen Aufschrei von „EricLaw“ der mit dem letzten Satz im obigen Posting auch scheinbar noch dem Unternehmen möglicherweise gar kriminelles Potential unterstellt. Dünnes Eis!

Es gibt im ganzen Leben viele kriminelle Fallen, aber man muß auch Vertrauen.

Ich persönlich vertraue mehr einem Securityanbieter, den ich bezahlen muß, als (von den meisten Menschen genutzte) kostenlosen Dienste der Datenkraken.

Kriminelles Potential wurde im Fall von Avast gerade bestätigt.

Habe den Artikel gestern schon im Original gelesen und fand ihn nicht ganz schlüssig. Da werden ja allerhand nebensächliche Details serviert, aber was mich viel mehr interessieren würde:

Geschieht das immer, auch wenn die (fürs Mitlesen bekannten) Funktionen wie „Webschutz“ deaktiviert sind?

Ferner kann man hier sehen, wie eine Vermutung zur Behauptung wird, wenn sie nur oft genug weitererzählt wird:

Hier steht, dass Avast die erhobenen Daten möglicherweise monetarisiert, im Original noch vager „I’m told that Avast may be monetizing the data they’re decrypting.“ Die verlinkte Quelle beackert jedoch ein komplett anderes Thema (Googles kruder werdende Suchergebnisse, belegt durch Analysen aufgerufener Webadressen), aus dem man absolut keine Andeutung herauslesen kann, dass Avast eben diese entschlüsselten https-Daten verkaufen würde.

Wenn man einfach schreiben würde „Anbieter von kostenlosen Antivirus-Lösungen versuchen, auch auf andere Weisen als über Linzenzverkauf Geld für ihr Angebot zu bekommen“, wäre das nicht weniger konkret, aber um einiges richtiger.

Monetarisiert ? Netter Begriff. Wieder etwas dazu gelernt. Auf alt-deutsch also nichts anderes, als „zu Geld machen“.

„Spioniert“ Avast demnach wirklich über HTTPS ? Kann der User das in den Logs irgendwo nachlesen ? Dem Bericht nach ist dem eher nicht so. Das wäre dann schlecht.

Ist diese Funktion aktiviert, auch dann wenn der Webschutz für SSL deaktiviert ist?

So kann ich mich nur meinem Vorredner anschließen, für mich ebenfalls nicht ganz schlüssig.

Taugt aber für alle „Avast – Hasser“ als Pauschal Rundumschlag.

Keine Bange ich nutze Avast nicht, mir geht es nur um die Seriosität im Artikel.

Kommt mal wieder runter. Dass sehr viele AV-Produkte die HTTPS-Verbindungen über einen HTTPS-Proxy mit eigenen Zertifikaten mitscannen, sollte erfahrenen Benutzern bekannt sein – das ist seit Jahren so!

Ob man es Spionage nennt oder nicht, liegt im Auge des Betrachters. Nicht umsonst habe ich den Begriff in Anführungsstriche gesetzt.

Die Neuigkeit im Artikel ist, dass AVAST auf eine geänderte Methode setzt, um die Schlüssel vom Browser abzufragen. Ist seit gut einer Woche so und wird von Chrome-Canary-Builds momentan noch erkannt. Der Autor des Original-Artikels stellt dann die Frage, ob diese Funktion in den Chromium-Finals überlebt. Denn es sind zwei Sachverhalte, die neu sind (aber offenbar in den Kommentaren nicht thematisiert werden, da reibt sich jeder an den ‚Spionage-Funktionen‘):

– Dem Benutzer wird eine Warnung angezeigt, mit der der Großteil der Leute nichts anfangen kann.

– Es war wohl eher Zufall, dass EricLaw da ziemlich schnell die Zusammenhänge herstellen konnte.

Von daher ist es eine Information, die interessierte Blog-Leser/innen zur Kenntnis nehmen können/sollten. Spätestens, wenn die SSLKEYLOGFILE es in die Final der Chromium-Browser schafft, werden die Leute beim Original-Artikel oder hier im Blog über die betreffenden Schlüsselwörter einschlagen. Und dann ist sofort klar, woran es liegt – entscheiden muss dann jeder selbst, was Sache ist.

Zur Frage, ob das mit oder ohne Webschutz gemacht wird – es steht jedem frei, dass zu testen. Gebraucht wird ein Avast und wohl eine der neuesten Chrome Canary Builds und etwas Zeit.

In der Türkei wird der https-Datenverkehr vom Staat entschlüsselt.

Die Provider müssen dort den Behörden einen Universalschlüssel überlassen.

Ich gehe davon aus, dass auch die NSA so Schlüssel hat.

Und auch der Verfassungsschutz bestimmt, weis nur nicht welche Verfassung er schütze Sol.

Tja, das ist das alte Lied: Ein Mehr an (vermeintlicher) Sicherheit wird meistens mit einem Weniger an Freiheit erkauft. Die Diskussionen um das https-Scanning von Avast und anderen Anbietern sind nicht neu. In gewisser Hinsicht sind die Anbieter selber Getriebene einer Entwicklung, die sie selbst nicht initiiert haben. Das Internet hat sich in den vergangenen Jahren stark verändert. Http-Verbindungen verschwinden zunehmend und werden durch https-Verbindungen ersetzt. Ob das generell eine gute Entwicklung ist und welchen Sinn es macht, veröffentlichte Inhalte wie zum Beispiel Blogs und Presseerzeugnisse verschlüsselt zu übertragen, kann man auch fragen, ändert aber nichts daran, dass es ist, wie es ist. Wenn Avast & Co. den bei http-Verbindungen gewohnten Webschutz weiter anbieten wollen, bleibt ihnen wenig anderes übrig, als Technologien zu entwickeln, mit denen man https-Verbindungen zu Prüfzwecken auf dem lokalen Gerät aufbrechen kann. Solange es die Sicherheitsanbieter den Anwendern überlassen, ob sie diese Technologien einsetzen wollen, ist es meiner Ansicht nach ok, so ein Angebot zu machen. Muss am Ende jeder Anwender für sich selbst entscheiden, wie viel Sicherheit er will und wie viel Freiheit (hier: unbeobachtet von einer AV-Software über https zu kommunizieren) er dafür aufgeben möchte.

https://www.vice.com/en_us/article/qjdkq7/avast-antivirus-sells-user-browsing-data-investigation

Längerer Beitrag steckt für den 28.1., 00:05 Uhr, bereits im Blog. Ischa europäischer Datenschutztag.