![]() [English]Eine neue Version des MegaCortex Ransomware wird durch Schadsoftware wie Emotet verbreitet. Die neue Variante verschlüsselt nicht nur die Dateien des Systems sondern ändert auch das Passwort des angemeldeten Nutzers.

[English]Eine neue Version des MegaCortex Ransomware wird durch Schadsoftware wie Emotet verbreitet. Die neue Variante verschlüsselt nicht nur die Dateien des Systems sondern ändert auch das Passwort des angemeldeten Nutzers.

Dem MalwareHunterTeam sind wohl entsprechende Malware-Beispiele ins Netz gegangen. In folgendem Tweet weisen die auf eine entsprechende Nachricht an Opfer hin.

The latest MegaCortex ransomware also threats to leak files: „[…] downloaded your data […]. In the unfortunate event of us not coming to an agreement we will have no choice but to make this data public.“

Of course, it can be a lie, but for sure they could do it.@demonslay335 pic.twitter.com/lWgJnSDykS— MalwareHunterTeam (@malwrhunterteam) November 5, 2019

Nach der Verschlüsselung von Dateien ist das eine neue Qualität – der Nutzer wird unter Windows quasi vom Benutzerkonto ausgesperrt. Zudem drohen die Erpresser, dass die Daten bei nicht-Zahlung öffentlich zu machen. Bleeping Computer hat diesen Fall hier aufgegriffen. Nach einer Analyse von Vitali Kremez und von Bleeping Computer ändert die MegaCortex-Ransomware ihr Verhalten.

- Die Dateien werden in der neuen Version der Ransomware nach dem Verschlüsseln mit der Dateinamenerweiterung .m3g4c0rtx versehen.

- Die Ransomware ändert das Windows-Passwort des angemeldeten Benutzers, so dass sich dieser nicht mehr anmelden kann.

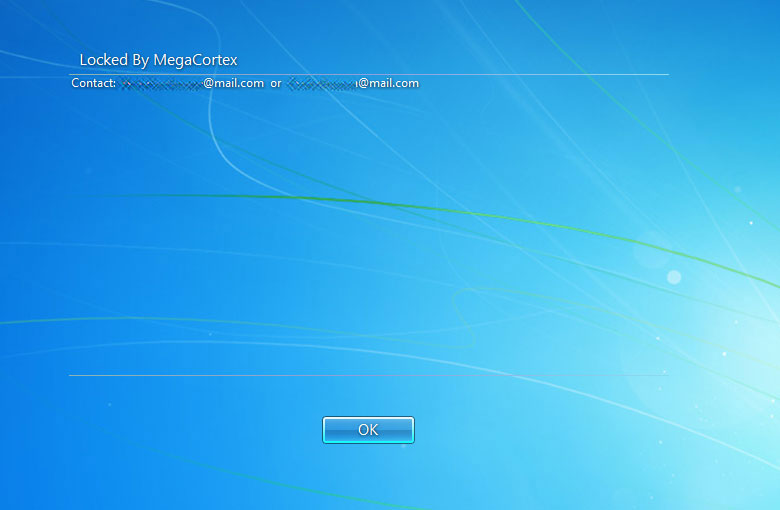

- Dem Benutzer wird nun ein Hinweis „Locked by MegaCortex“ mit einem E-Mail-Konto auf der Anmeldeseite eingeblendet, dass der Rechner durch die Malware gesperrt wurde.

(MegaCortex Sperrnachricht, Quelle: Bleeping Computer)

Zudem geben die Angreifer vor, die Daten des Opfers an einen sicheren Ort hochgeladen zu haben. Es kommt folgender Text in der Expressungsnachricht vor.

„We have also downloaded your data to a secure location. In the unfortunate event of us not coming to an agreement we will have no choice but to make this data public.

Once the transaction is finalized all of copies of data we have downloaded will be erased.“

Im Text findet sich die Drohung, die Daten bei Nichtzahlung zu veröffentlichen. Bisher ist nicht bestätigt, ob Angreifer tatsächlich Dateien der Opfer auf eigene Server hochgeladen haben. Sofern ein Datenabfluss bestätigt werden kann, stehen Betroffene nicht nur vor dem Problem, Opfer eines Ransomware-Angriffs geworden zu sein. Je nach kopierten Informationen handelt es sich dann auch um einen Datenschutzverstoß, der in der EU zu melden ist.

Wenn der Haupt-Launcher von MegaCortex ausgeführt wird, extrahiert er zwei DLL-Dateien und drei CMD-Skripte nach C:\Windows\Temp. Dann werden die Aktionen durch die Ransomware ausgeführt. Der Launcher ist derzeit mit einem Sectigo-Zertifikat für ein australisches Unternehmen namens „MURSA PTY LTD“ versehen. Inzwischen hat Sectigo das Zertifikat als ungültig erklärt. Weitere Details zum Verlauf des Angriffs finden sich im Bleeping Computer-Artikel.

Ich bin immer dankbar für diese Sicherheitshinweise.

Leider ist dem Beitrag nicht zu entnehmen, auf welche Weise man sich infiziert.

Gibt es dazu Informationen?

Die englischsprachige Artikel ist mir doch etwas zu komplex.

Über verseuchte MS Office-Dateien, wie immer…

Wäre mit LibreOffice oder gleich ganz Linux nicht passiert.

Also aus Temp lässt man den Nurzer auch nix ausführen!!!

basiert der Trojaner wie Emotet auf dem Nachladen von Schadsoftware übers Netz?

Das ist imho bei fast jeder Schadsoftware, die in den letzten 2 Jahren neu aufgekommen ist, der Fall. Die Hintermänner setzen C&C-Server auf und laden von dort verschieden Payloads nach. Der initiale Infektionsvektor hat nur das Ziel, dass ein Loader auf einem Zielsystem ausgeführt wird und die Infektion vorbereitet.