![]() [English]Sicherheitsforscher von BlackBerry haben kürzlich eine Studie veröffentlicht, die sich der MountLocker Ransomware widmet. Diese wird inzwischen anderen Cyber-Kriminellen gegen Umsatzbeteiligung ‚as a Service‘ bereitgestellt.

[English]Sicherheitsforscher von BlackBerry haben kürzlich eine Studie veröffentlicht, die sich der MountLocker Ransomware widmet. Diese wird inzwischen anderen Cyber-Kriminellen gegen Umsatzbeteiligung ‚as a Service‘ bereitgestellt.

Seit Juli 2020 ist die sogenannte MountLocker Ransomware as a Service (RaaS) auf dem Vormarsch. BlackBerry, Anbieter von Sicherheitssoftware und -dienstleistungen für das IoT, hat die die komplexe Struktur der Erpressungen und Datenlecks im Zusammenhang mit MountLocker aufdeckt.

MountLocker Ransomware as a Service Erpressungsmöglichkeiten

Seit Oktober 2020 verfolgt das BlackBerry Incident Response Team aktiv MountLocker-Affiliate-Kampagnen als Teil der laufenden Untersuchungen. In Zusammenarbeit mit dem BlackBerry Research and Intelligence Team wurde ein umfassender Bericht über MountLocker erstellt.

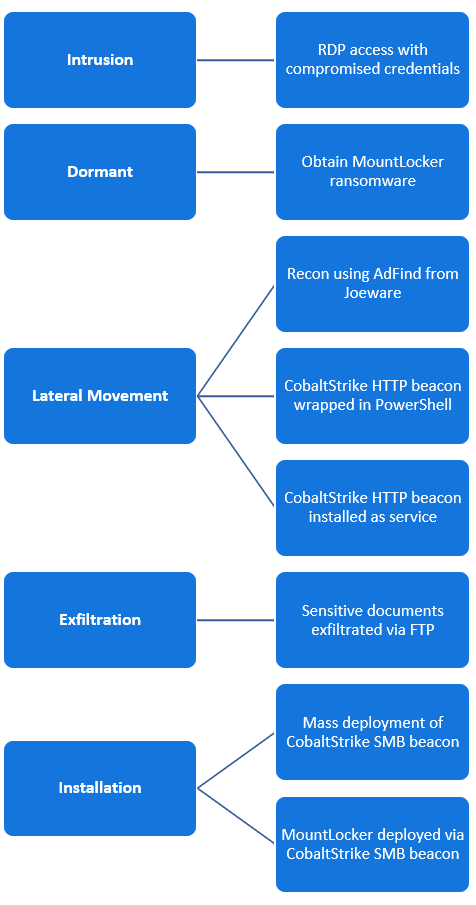

Figure 1. MountLocker kill-chain, Source: Blackberry

Der Bericht befasst sich mit den Betreibern dieser Bedrohung, der Ransomware, dem Entschlüsselungsprogramm und den damit verbundenen Taktiken, Techniken und Verfahren (TTPs). Hier einige Key Findings aus diesem Bericht:

- Die MountLocker-Ransomware wurde im November 2020 aktualisiert, um das Zielspektrum der Dateitypen zu erweitern und Sicherheitssoftware zu umgehen.

- Die Dateien der Opfer werden mit ChaCha20 verschlüsselt. Die Dateischlüssel werden mit RSA-2048 verschlüsselt.

- Die Ransomware scheint einigermaßen robust zu sein; es gibt keine trivialen Schwachstellen, die eine einfache Schlüsselwiederherstellung und Entschlüsselung von Daten ermöglichen.

Auch die Aktivitäten der MountLocker-‚Partner‘ sind in dem Bericht beschrieben. Hier einige Kernpunkte:

- Verwendung kommerzieller Standardwerkzeuge wie CobaltStrike Beacon zur Bereitstellung von MountLocker-Lösegeldern.

- Exfiltrieren sensibler Kundendaten über FTP vor der Verschlüsselung.

- Beteiligung an Erpressungs- und Erpressungstaktiken, um die Opfer zu hohen Zahlungen zu zwingen, damit sie die gestohlenen Daten wiedererlangen und die öffentliche Bekanntgabe verhindern können.

Diese Kombination bietet den Affiliate quasi zwei Möglichkeiten, an diesen Cyber-Angriffen zu verdienen. Sie können die Opfer durch Verschlüsselung der Dokumente beim Ransomware-Angriff erpressen. Opfer, die nicht zahlen, werden mit der Veröffentlichung der erbeuteten Dokumente erpresst. Details lassen sich in diesem umfassenden Bericht über MountLocker nachlesen.