Neue juristische Volte im Fall eines Software-Entwicklers, der eine Schwachstelle in der Software der Firma Modern Solutions öffentlich machte. Nachdem das Amtsgericht in Jülich die Klage gegen den Entwickler abgewiesen hatte, gab das Landgericht Aachen der Beschwerde der Staatsanwaltschaft Köln statt. Das Amtsgericht Jülich muss nun in einem Strafverfahren gegen den Software-Entwickler den Fall verhandelt und klären, ob es sich um eine Straftat im Sinne des Hackerparagrafen 202a StGB handelt. Ergänzung: Das Urteil des LG Aachen liegt vor.

Neue juristische Volte im Fall eines Software-Entwicklers, der eine Schwachstelle in der Software der Firma Modern Solutions öffentlich machte. Nachdem das Amtsgericht in Jülich die Klage gegen den Entwickler abgewiesen hatte, gab das Landgericht Aachen der Beschwerde der Staatsanwaltschaft Köln statt. Das Amtsgericht Jülich muss nun in einem Strafverfahren gegen den Software-Entwickler den Fall verhandelt und klären, ob es sich um eine Straftat im Sinne des Hackerparagrafen 202a StGB handelt. Ergänzung: Das Urteil des LG Aachen liegt vor.

Es geht um diesen Sachverhalt

Im Sommer 2021 wurde öffentlich, dass Händlerdaten (Bestellungen, Adressen und auch Kontodaten) auf Grund eines schlecht gesicherten Zugangs des Dienstleisters Modern Solution für Dritte über das Internet abrufbar bzw. einsehbar waren. Zu den Kunden des Dienstleisters zählen auch Check24, Otto, Rakuten oder das inzwischen zur Schwarz-Gruppe gehörende Kaufland.

Modern Solution fungiert nach North Data als GMBH & CO. KG in Gladbeck und hat als Unternehmenszweck das Erbringen von IT-Dienstleistungen aller Art; insbesondere Hosting, Markplatzanbindungen, Schnittstellenentwicklung, Sonderprogrammierungen, einschließlich strategischer Beratung sowie der Vertrieb von Warenwirtschafts- und Shopsystemen, Hostingprodukten sowie sonstigen IT-Produkten.

Im Blog-Beitrag Kundendaten von Online-Marktplätzen (Otto, Kaufland, Check24 …) einsehbar hatte ich über den Fall berichtet und dort geschrieben, dass eine Datenbankverbindung zu einem externen Server aufgebaut wurde, wobei die für den Datenbankzugriff erforderlichen Zugangsdaten von einer Firewall des Systems protokolliert wurden. Daher ließen sich die Details zu dieser Verbindung von einem Software-Entwickler, der für einen Kunden arbeitet, rekonstruieren.

Der Blogger Mark Steier hatte bereits am 24. Juni 2021 im Artikel Modern Solution Datenleck: ALLE Plattform-Endkundendaten einsehbar auf die Implikationen hingewiesen, nachdem er einen Tag vorher den Artikel zur Sicherheitslücke online gestellt hat. Dort ist auch ein Screenshot eines Quellcode-Auszugs zu sehen, der die Parameter mit den Zugangsdaten im Klartext zeigt. Ich selbst wurde über Spiegel Online auf die betreffende Information aufmerksam, die vor allem kleine Händler betrifft, die Online-Marktplätze der genannten Plattformen zum Einkauf nutzen.

Der Software-Entwickler hatte nach seinen Angaben die Schwachstelle an die in Gladbeck residierende Modern Solution GmbH & Co. KG gemeldet. Da sich laut dessen Aussage aber nichts an der Schwachstelle änderte, wandte er sich an den Blogger Mark Steier, der das Ganze auf Wortfilter.de veröffentlichte (siehe obige Links). Im Nachgang erhielt der Vorgang ziemliche Popularität, weil Medien wie Spiegel Online, heise oder der SWR das Thema aufgriffen (siehe Datenleck bei deutschen Shopping-Plattformen (700.000 Kundendaten online)).

Unschöne juristische Entwicklung

Eigentlich hätte nun die Schwachstelle beseitigt und der Fall zu den Akten gelegt werden können, damit „Staub über die Angelegenheit wächst“. Aber der Anbieter Modern Solutions stellte bei der Staatsanwaltschaft Köln Strafanzeige gegen den Software-Entwickler (siehe meinen Beitrag Modern Solution-Datenleck: Anzeige gegen Entwickler kam vom Hersteller).

Strafanzeige, Hausdurchsuchung, Beschlagnahme

Darauf hin veranlasste die Staatsanwaltschaft Köln eine Ermittlung der Adresse des Entwicklers über dessen für die Meldung der Schwachstelle verwendete web.de-E-Mail-Adresse. Darauf hin folgte eine Hausdurchsuchung bei diesem Entwickler, wobei in dessen Firma laut Golem fünf Notebooks, drei externe Festplatten, zwei USB-Sticks sowie der Rechner, in dem sie steckten, sowie das Smartphone des Betroffenen beschlagnahmt wurden.

Der Vorwurf laut Anzeige lautete wohl „Ausspähen von Daten“, weil der Entwickler unberechtigt in gesicherte IT-Systeme des Anbieters eingedrungen war – was dann im Sinne des Hackerparagrafen 202a StGB strafrechtlich verfolgt wird. Ich hatte im Blog-Beitrag Entwickler meldet Modern-Solution-Datenleck, darauf Anzeige und Hausdurchsuchung darüber berichtet.

Wer diese Situation kennt, weiß, dass dies eine existenzbedrohende Situation darstellen kann, da dem Betroffenen nicht nur die Arbeitsgeräte, sondern auch alle Arbeits- und Projektdaten samt Quellcodes fehlen. Golem schriebt, dass der Betroffene ein Fundraising-Projekt zur Finanzierung der Prozesskosten gestartet habe. Statt der erhofften 2000 Euro zur Deckung der Gerichtskosten seien 5.000 Euro an Spenden eingegangen. Das nicht für den Prozess benötigte Geld will der Entwickler an die Kinderkrebshilfe spenden.

Auch Anzeige gegen wortfilter.de

Auch der Betreiber der Seite wortfilter.de, der Blogger Mark Steier, der nach Hinweisen des Entwicklers über die Schwachstelle berichtete, wurde für seine Berichterstattung angezeigt. Der Vorwurf lautet auf Datenhehlerei. Mark Steier hat bereits am 18. September 2021 in diesem neue Beitrag auf diese Aktion aufmerksam gemacht. Laut Steier arbeitete Modern Solutions zu dieser Zeit noch immer an der Behebung der im Sommer 2021 gemeldeten Schwachstelle. Wie der juristische Status dieser Geschichte ist, weiß ich nicht.

Amtsgericht weist Verfahren ab, Landgericht greift ein

Nach der Hausdurchsuchung im November 2021 dauerte es knapp zwei Jahre, bis das Strafverfahren vor dem Amtsgericht Jülich landete. Das Amtsgericht Jülich lehnte dann das von der Staatsanwaltschaft Köln beantragte Verfahren gegen den Entwickler ab, wie Mitte Juni 2023 in diesem Beitrag von heise bekannt wurde. Der betreffende Richter kam laut Aussage von heise, denen das Urteil vorliegt, zum Schluss, „es liege keine Straftat vor, da die Daten, auf die der Sicherheitsexperte im Zuge seiner Untersuchungen Zugriff hatte, nicht effektiv geschützt gewesen seien“.

heise berichtete aber in diesem Beitrag, dass die Staatsanwaltschaft Köln am Landgericht Aachen Berufung gegen das Urteil aus Jülich eingelegt habe. Zum 16. August 2023 hat heise die neueste Entwicklung in diesem Beitrag aufgegriffen. Das Landgericht Aachen gab der Beschwerde der Staatsanwaltschaft Köln in einem auf den 27. Juli 2023 datierten Beschluss (Aktenzeichen 60 Qs 16/23) statt. Das Amtsgericht Jülich muss den Fall doch verhandeln.

Heise spiegelt in seinem Artikel den juristischen Disput zwischen Amtsgericht Jülich und dem Landgericht Aachen wieder. Während der Jülicher Richter der Ansicht war, dass „ein Passwort nicht in jedem Fall eine effektive Datensicherung bewirke. Etwa wenn es allzu simpel ist oder für bestimmte Anwendungen standardisiert verwendet wird. In solchen Fällen sei die Verschaffung des Zugangs zu Daten nicht tatbestandsmäßig.“

Die Richter am Landgericht Aachen argumentieren in ihrem Beschluss, dass die Daten besonders gesichert gewesen seien, da ein Passwortschutz vorlag und das „Abrufen“ der Daten „zudem nur nach einer Dekompilierung möglich war“ (möglicherweise stellt man auf die veröffentlichten Screenshots bei Wortfilter.de ab). „Die Sicherung des Zugangs mittels Passwort reicht als Zugangssicherung aus“, damit sei der Straftatbestand erfüllt, ist die Ansicht des Richters. Laut heise folgt das Gericht der Argumentation der Staatsanwaltschaft und der seit Jahren auch an anderen Gerichten vorherrschenden Rechtsmeinung.

Jeder, der im Bereich der IT-Sicherheit tätig ist, wird nun mit einem gefährlichen Präzedenzfall konfrontiert. Sofern der Software-Entwickler in einem nun neu anstehenden Verfahren vor dem Amtsgericht Jülich auf Grund des Hackerparagrafen 202a StGB verurteilt würde, kann eigentlich niemand mehr eine Sicherheitsanalyse an Software-Systemen durchführen.

Sicherheitslücken, auch fest kodierte Zugangsdaten in Firmware und Software oder in Konfigurationsdateien sind ja „nicht offensichtlich einsehbar“ und nach Argumentation des Landgerichts Aachen eine „hinreichende Absicherung“. Niemand kann dann noch ruhigen Gewissens eine Sicherheitslücke melden, da immer die Keule des Hackerparagrafen 202a StGB mit Anzeige und Verurteilung droht.

Die Juristen am Landgericht Aachen hätten so der IT-Sicherheit in Deutschland einen Bärendienst erwiesen – das würde aber ins allgemeine Bild passen. Der heise-Artikel beschäftigt sich noch etwas ausführlicher mit diesem Thema.

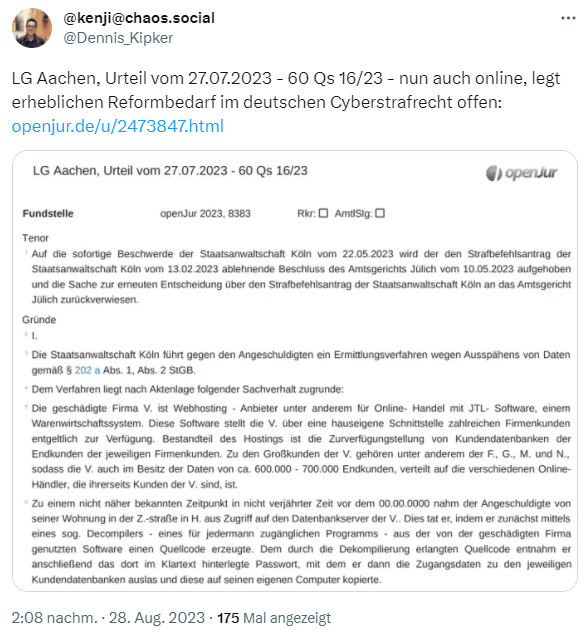

Ergänzung: Das Urteil des LG Aachen liegt vor, ich bin über obigen Tweet darauf gestoßen. Die Urteilsbegründen lässt sich auf dieser Seite nachlesen.

Modern Solutions: Deren „Fakten“ zum Datenleck

Zur Abrundung verlinke ich mal einen (in meinen Augen merkwürdigen) Beitrag von Mitte Dezember 2021 auf der Seite IT-Management today GmbH aus Hamburg. Dort greift man den Sachverhalt des Datenlecks beim IT-System der Firma Modern Solution GmbH & Co. KG mit Sitz in Gelsenkirchen auf. Im Anreißertext heißt es, dass bekannte Medien wie beispielsweise spiegel.de, heise.de, golem.de, t3n.de und viele andere berichteten. Im Artikeltext heißt es dann: „Heute nehmen wir zu diesen Vorwürfen und teils falschen / irreführenden Beiträgen der genannten Medien Stellung„. Das impliziert für mich, dass die Stellungnahme von Modern Solution verfasst und von der Seite IT-Management today GmbH unverändert publiziert wurde.

Im Text, dessen Wahrheitsgehalt ich nicht final bewerten kann und mag, wird eine „von Beginn an im hohen Maß einseitige Berichtserstattung“ beklagt. So habe die Firma während des Vorfalls unzählige Presseanfragen mit einer Fristsetzung von wenigen Stunden erreicht, das sei an vielen Stellen unverhältnismäßig gewesen. Kann man so sehen, muss man aber nicht. Firmen können ein Statement mit bestimmten Aussagen publizieren, auf welches bei Anfragen verwiesen wird.

Weiter geht es im Text mit dem Hinweis, dass als oberste Priorität die Behebung des Datenlecks und die unzähligen Händleranfragen, die während dieser Zeit eintrafen, zu beantworten. Das ist legitim und eigentlich eine Selbstverständlichkeit. Gleichzeitig heißt es, habe das Unternehmen sich bei der zuständigen Landesdatenschutzbehörde gemeldet und Selbstanzeige gestellt. Auch dies ist eine Selbstverständlichkeit, die zudem durch die Datenschutzgesetzte so geregelt ist.

Wo es dann – zumindest in meinen Augen – nicht mehr souverän zugeht, ist der Vorwurf einer Art „Hexenjagd“ (der Begriff erinnert mich ungut an die Argumentation eines Ex-US-Präsidenten), gepaart mit dem Vorwurf, dass die Medien einem Konkurrenten eine Bühne zur Profilierung geboten hätten. Der Entwickler sei direkter Konkurrent von Modern Solutions und vertreibe in hohem Maße dieselben Produkte und Dienstleistungen auf seiner Webseite. Er bewerbe gezielt den Wechsel von einem Konkurrenten zum eigenen Unternehmen und versucht damit Modern Solution zu schaden.

An dieser Stelle steht es mir nicht an, diesen Sachverhalt zu bewerten, da mir die Identität des Entwicklers nicht bekannt ist. Liest man sich die „Fakten“ im Artikel durch, gehen mir sofort mehrere Sachen durch den Kopf. Sofern es Anfeindungen gegen Mitarbeiter und Geschäftsführer von Modern Solutions gab, hat dies mit der Berichterstattung in den Medien nicht wirklich was zu tun. In den mir bekannten Artikeln wurde der technische Sachverhalt (eines fest vorgegebenen und unverschlüsselten Passworts zum Zugriff auf die SQL-Datenbank) beschrieben. Fakt ist, dass es eine gravierende Sicherheitslücke gab, die jemand gemeldet hat. Im verlinkten Beitrag heißt es vom Unternehmen Modern Solutions:

Wir haben zeitnah reagiert und haben die Nutzer der Schnittstelle, so gut es geht mit den notwendigen Informationen versorgt. Ebenfalls haben wir uns an vielen Stellen für diesen Vorfall entschuldigt und haben das bisherige Konzept der Software in großen Teilen über Bord geworfen. Wir können diesen Vorfall nicht Rückgängig machen, so gerne wir es würden. Wir teilen allen Betroffenen an dieser Stelle mit, dass es bei diesem Sicherheitsleck keine böse Absicht gab und dass uns dieser Vorfall unendlich leidtut.

Die Entwickler bei Modern Solutions mussten eingestehen, sicherheitstechnisch wohl ziemlichen Mist implementiert zu haben – sonst hätte das bisherige Konzept der Software nicht in großen Teilen über Bord geworfen werden müssen. Dass es keine böse Absicht war, sollte vorausgesetzt werden, das ist eine Binse. Das es für das Unternehmen wirtschaftlich schwierig wurde, ist nachvollziehbar.

Jeder möge sich die Stellungnahme durchlesen und eigene Schlüsse ziehen. Für mich ist vieles – insbesondere die Anzeige gegen den Entwickler – und wohl auch den Blogger, der das zuerst veröffentlichte und wohl eher nicht in Konkurrenz zu Modern Solutions steht – schlicht grotesk bzw. nicht nachvollziebar.

Ergänzung: Inzwischen hat mich jemand auf diesen Tweet hingewiesen. Ursprünglich hatte Modern Solutions (bestand 2021 aus 9 Mitarbeitern) wohl „ihre eigene Darstellung der Dinge“ auf den eigenen Webseiten veröffentlicht (ist legitim, aber m.W. inzwischen gelöscht). Die Ausführungen zum zeitlichen Ablauf, dass keine Zeit blieb, überhaupt zu reagieren, bevor die Meldung auf Wortfilter online ging, möglichen Erpressungsversuchen und Konkurenzsituation mit dem Entdecker, sowie atmosphärische Störungen in der Kommunikation kann und mag ich nicht beurteilen/bewerten – ich war nicht dabei.

Mark Steier von Wortfilter ist, laut Tweet, gegen bestimmte Aussagen vorgegangen und hat eine einstweilige Verfügung erwirkt. Bestimmte Behauptungen musste Modern Solutions dann entfernen.

Ich würde daher zwei Sachen trennen wollen: Die Schwachstelle samt Berichterstattung bei Golem, heise und hier im Blog auf der einen Seite (erscheint mir im Nachgang persönlich alles sauber dargestellt). Sowie den Umgang der Beteiligten untereinander samt der sich anschließenden justistischen Problematik, auf der anderen Seite (Prädikat: hätte besser/anders laufen können/sollen).

Dem Thema IT-Sicherheit in Deutschland hat dieser Fall aus meiner Sicht jedenfalls eine neue, unschöne Note hinzugefügt. Hier muss das Verfahren vor dem Amtsgericht Jülich abgewartet werden. Für das Unternehmen Modern Solutions dürfte der Ansatz, das Thema aus der Öffentlichkeit herauszuhalten oder eigene Fakten gegen zu setzen, eher kontraproduktiv gewesen sein. Denn durch die Anzeige kommt der Streisand-Effekt immer wieder zum Tragen.

Ich erinnere mich an den Fall von Lillith Wittmann (siehe Links am Artikelende), wo das Verfahren vom Staatsanwalt eingestellt wurde (in meinen Augen eine kluge Entscheidung). Und ich erinnere mich an einen Fall, wo ein Anbieter ebenfalls mit einem festen Datenbankkennwort arbeitete. Ein IT-Dienstleister hatte mich diesbezüglich kontaktiert und ich habe dann mit der Firma kommuniziert. Es wurde sofort telefonisch vom Geschäftsführer ein Fahrplan mit mir verabredet und dieser (wenn auch mit kleinen Verzögerungen, die aber kommuniziert wurden) abgearbeitet. Das ist vorbildlich gelaufen, und nach Beseitigung des Problems habe ich das Ganze im Beitrag Festes SA SQL-Passwort bei windata 9-Banking-Software veröffentlicht. So kann es also auch ablaufen.

Ähnliche Artikel:

Kundendaten von Online-Marktplätzen (Otto, Kaufland, Check24 …) einsehbar

Datenleck bei deutschen Shopping-Plattformen (700.000 Kundendaten online)

Entwickler meldet Modern-Solution-Datenleck, darauf Anzeige und Hausdurchsuchung

Modern Solution-Datenleck: Anzeige gegen Entwickler kam vom Hersteller

Anzeige von Modern Solution: Verfahren gegen Entdecker einer Schwachstelle vor Gericht abgewiesen

Die CDU, die Wahlkampf-App, der Datenschutz und das Strafrecht, sowie Digitalkompetenz in der Politik

CDU zieht Anzeige gegen Sicherheitsforscherin Wittmann zurück

CDU Connect: DSGVO-Prüfverfahren der Landesdatenschutzbeauftragten läuft

CDU Connect: Staatsanwalt stellt Verfahren gegen Wittmann & Co. ein

Also kann man fast nur jedem raten, solche Dinge im Whistleblower-Briefkasten von heise abzulegen.

Es gab mal Zeiten, da hat man als Betroffener höflich „Danke“ gesagt und danach gehandelt. Neurdings muss man anscheinend gleich eskalieren.

O tempora, o mores!

FULL ACK

Tja.

Es gab auch mal Zeiten, da sind Politiker nach diversen „Fehltritten“ (…) mehr oder weniger sofort selbst (!) zurückgetreten und haben die Verantwortung für ihr Tun und Handeln übernommen. Und wenn sie nicht selbst zurückgetreten sind, dann wurden sie nach einer „gedanklichen Reifefrist“ eben vom Chef zurückgetreten. Das Gleiche galt auch mal für Bundestrainer von diversen „Nationalmann- und -frauschaften“ … Ist alles längst Geschichte und die Resultate von solchem Schlendrian dürfen wir täglich im Real Life bewundern.

Und wenn die Staatsanwaltschaften nur ansonsten auch mal so dienstbeflissen bei diversen anderen Straftaten und Straftätern vorgehen würden. Wäre für die Gesellschaft äußerst dienlich … Und dazu noch: Unter „Hausdurchsuchung“, mit existenzbedrohender Beschlagnahmung von Gegenständen/Arbeitsgerät, machen wir es wohl gleich mal grundsätzlich nicht mehr??!! Hausdurchsuchung war früher mal (eben auch längst Geschichte …) nur bei schwerwiegendsten Straftaten, oder bei Verdacht auf Vorbereitung derselben angesagt. Und dies auch erst nach recht langwieriger und eingehender juristischen Prüfung durch einen Richter. Also die Hürden für eine Hausdurchsuchung lagen hoch. Sehr hoch! Alles äußerst interessante Entwicklungen …

Dummheit, Ignoranz und was auch immer.

Zeit für die Geschäftsleitung in die Politik zu wechseln. Der Eignungstest ist bestanden worden.

Was wird passieren:

– Nur noch Kriminelle suchen und finden Lücken. Ich stelle mal die steile These auf das Hinweise zu Hack inhaltlich anders gestaltet werden.

– gefundene Lücken werden sofort anonym publiziert. Die Reaktionszeit ist also gleich 0

Gruß

Hallo Günter,

Kaufland ist keine REAL Tochter, sondern gehört zur Schwarz Gruppe wie Lidl.

Kaufland hat die Aktivitäten des online Handels unter real.de von der Metro übernommen.

Vielleicht wird jetzt jedem klar, warum in D Sicherheitsexperten Mangelware sind. Wenn wir diese menschen strafrechtlich verfolgen, dann sind die natürlich alle weg und dort tätig, wo ihre Fähigkeiten gefragt und gewürdigt werden. So ist der Hackerparagraph mit am Desaster der IT Sicherheit in D verantwortlich.

Leider geht das weit über den Horizont der Mehrzahl der Abgeordneten.

M. M. n. hätte gegen den Geschäftsführer von Modern Solution GmbH & Co. KG ermittelt und der Geschäftsbetrieb bis zur behebung der Lücke untersagt werden müssen. Man sieht deutlich, wie kaputt unsere Gesetzgebung in Bezug auf Cybersicherheit ist.

Zukünftig werden wohl noch mehr Menschen, denen solche Lücken auffallen, sie verkaufen, anstatt sie zu melden.

Sehr schade.

Ab sofort diesen Laden meiden, soweit das möglich ist. Für so eine GL würde ich niemals arbeiten. Härtere Worte spare ich mir. Evtl. finden weniger freundliche „Kollegen“ noch weitere Lücken… wäre schade, oder?

Dann hätten wir aber ab sofort auch deutlich größere „Läden“ zu meiden, wenn ich da an diverse Vorfälle der nahen Vergangenheit denke… Da kommt dann aber wieder „das ist nicht machbar“ und „2big2fail“ und so…

Wenn die Daten mit einem Passwort für alle Kunden fest in der Software verankert, sicher war, warum mussten sie denn etwas ändern?

Weil das als Sicherung nicht ausreichend war?

Achso.

Was ich nicht verstehe ist, wie und wieso eine Firewall ein Passwort protoliert.

Der Datenstrom ist ja durch HTTPS gesichert, und welche Relevanz soll ein Passwort bei der Fehlersuche haben?

Wir haben noch nicht einmal den User namen auf dem Server gekoggt, weil mancher User nicht gelesen hatte das er nun den User namen eingeben soll aber das Passwort getippt hat.

Ich ziehe die Frage nach dem Firewall Protokoll zurück.

Ich konnte mir zwar vorstellen, das wer ein Passwort in sein Script packt, aber es war außerhalb meiner Vorstellungskraft, das jemand eine Datenbank direkt auf Port 3306 mounted.

Das könnten ja auch die Internetscanner gefunden und geknackt haben. Ein Datenbank-Port hat nichts im Internet zu suchen.

Ich habe mich zwar schon manchmal über das Monopol per Handwerkerrolle geärgert, aber wenn ich so etwas höre würde ich mir auch für die IT wünschen, das nicht jeder Server ins Netz stellen darf, genauso wie nicht jeder Halbwissende eine Gasheizung anschließen darf.

Du willst nicht wissen, seit wie vielen Jahrzehnten ich mir wünsche, dass Server nur nach einer bestandenen qualifizierten internationalen Prüfung gemietet werden dürfen und die Vermietung ohne vorherige Überprüfung der vorhandenen Prüfung unter schwerste Strafen gestellt wird. Und das meine ich nicht ironisch!

Leider ist es aber so, dass jeder Depp einen Server mieten kann und jeder Dummkopf jedes beliebige Unternehmen gründen kann. Und so kommt das auch immer wieder vor, dass Ports von Diensten an öffentlichen IP-Adressen bewusst gewollt auf Datenpakete warten. Die Begründungen dafür willst Du gar nicht wissen, die erzeugen nämlich spontanen und vollständigen kreisrunden Haarausfall.

Der Rest der offenen Ports ist dann tatsächlich der Dummheit geschuldet, dass Betreiber von Servern und darauf laufenden Diensten zum Teil nicht einmal die Grundlagen von TCP/IP beherrschen und – Dank jahrelangen Mantras von Microsoft, alles selbst machen zu können und trotzdem sicher zu sein – einfach davon ausgehen, dass die Standardinstallation und -konfiguration eben höchste Sicherheit bietet. Dass das genau anders herum ist, um eine schnelle Verfügbarkeit eines Dienstes zu ermögliche, ist für solche Leute undenkbar. Was erwartest Du auch, wenn jemand jahrzehntelang dazu erzogen wurde, immer und überall mit vollständig uneingeschränkten Rechten zu „arbeiten“?

Nebenbei verlierst Du jeden Vergleich mit den Bremsen am Pkw oder der Gasheizung, weil immer wieder behauptet wird, dass eine Fehlkonfiguration eines Dienstes lange nicht so gefährlich werden kann wie das bei unsachgemäßer Arbeit an den von Dir zum Vergleich angeführten Dingen der Fall ist und man das deshalb ja auch gar nicht vergleichen kann.

TL;DR: sollte es zu weiteren notwendigen Spendenaufrufen in der Sache kommen, werde ich erneut meinen Geldbeutel zücken und entsprechend unterstützen.

Wird Zeit für ein „Modern Solutions“ Blocker Browseraddon! So einer „Firma“ vertraut man doch gerne.

Das sieht mir irgendwie nach Rache aus.

Selbst wenn eigentlich klar war, das das keine Straftat war, so hat die völlig überzogene, aber zu erwartende Beschlagnahme aller Computer erhebliche wirtschaftliche Folgen für den Angezeigten.

Andere Firmen entschädigen und bedanken sich beim Finder.

Es wird ja noch 5000 Euro gesprochen.

Auf der Seite wird auf ein eigentliches, umfangreiches Statement verwiesen, für das 30..60 Lesezeit veranschlagt werden. DD

Der Link ist bei mir tot, führt nur zur Homepage.

Google findet auch nichts.

Wer ist da nun die treibende Kraft? Besteht Modern Solution auf nen Verfahren oder ein übereifriger Staatsanwalt?

Ich meine ist klar Strafanzeige Staatsanwaltschaft muss handeln! Aber es wurde doch im ersten Verfahren abgelehnt, wer treibt da nun also an?

Soweit ich das richtig verstehe, ein übereifriger Staatsanwalt, der nicht verstehen kann, dass ein Richter an einem Gericht das so ganz anders betrachtet als er selbst. Da stellt sich mir natürlich sofort die Frage, warum der Staatsanwalt aus Köln so umtriebig ist in dem Fall…

Das Landgericht Aachen irrt sich mit dieser Aussage:

„und das „Abrufen“ der Daten „zudem nur nach einer Dekompilierung möglich war““

—

Laut dem Wortfilter-Artikel vom 23.6.2021 standen sowohl die Serveradresse, der Name des Master-Administrator-Accounts, als auch das Masterpasswort im Klartext im Firewall-Log.

Diese drei Daten gibt man dann als Parameter an mysql.

Kommando:

mysql -h SERVERURL -u ADMINNAME -p PASSWORT

Dann ist man drin im Server.

Danach tippt man ein:

show databases;

und der Server antwortet brav mit einer Liste der verfügbaren Datenbanken.

Von denen sucht man sich die eine oder andere aus und öffnet die einfach.

Zum Beispiel die Shop-Datenbank „moso2018_“.

In dieser Shop-Datenbank findet man eine Tabelle namens „tkunde“.

Mittels select-Befehl kann man dann alle Kunden auflisten lassen.

Dekompilieren ist da nicht nötig, sondern das Vorgehen ist geradezu trivial.

Schlimm:

– Nur ein einziges Masterpasswort für alle Kunden (JTL-Shop-Betreiber, nicht Endkunden), deswegen kann jeder Kunde auf alle Daten aller anderen Kunden zugreifen.

– unverschlüsselte Übertragung von Server-Adresse, Master-Administrator-Accountname und Masterpasswort

– keine Reaktion von Modern Solution auf die Meldung der Sicherheitslücke in Form von FIX oder Belohnung.

– Das mit der Anzeige halte auch für schlimm, aber da ist die Ursache vermutlich die Ausbildung der Juristen, die das eben so gelernt haben, erstmal eine Anzeige rauszuhauen. Dann gibt es einen Fall, dann können sie Akteneinsicht beantragen, sonst nicht.

Mit der gewöhnlichen Windows-Firewall geht das vermutlich nicht, aber andere „Profi“-Firewalls können url-filtering. Wenn man das aktiviert, dann sieht man im Log die Adressen etc.

Man kann auch den Netzwerksniffer Wireshark ins Netzwerk hängen, dann sieht man es auch.

Laut dem Whistleblower greift die Transportverschlüsselung nicht immer sofort oder überhaupt, sondern die Daten verlassen im Klartext das Programm.

Ein weiterer Fehler von Modern Solution ist es, dass die Shopdatenbank den privaten Verschlüsselungskey anzeigen kann, wenn man sie danach fragt.

An den kommt man auch mit dem fest „verdrahteten“ Masterpasswort heran, da nützt dann eine nachträgliche Verschlüsselung gar nichts mehr.

Ein Shop-Betreiber bei Otto kann auch Daten eines Shop-Betreibers bei Kaufland sehen und umgekehrt und das trifft auf sämtliche Shops bei Modern Solution zu, denn alle benutzen allesamt das selbe Masterpasswort.

Wirklich richtig dumm ist dann in so einer Situation nochmal mittels Anzeigen gegen den Whistelblower und auch gegen den Blogger so richtig Aufmerksamkeit zu generieren, um auch ja alle Kunden auf die eigene Blödheit (von Modern Solution) hinzuweisen.

Böse Zungen sagen zum Jurastudium:

„Lerne klagen ohne zu leiden“

Das bei Dir und mir vorliegende Fachwissen zum Thema „Datenbankverbindung“ und „Abfrage von Datenbankinhalten“ ist für das LG Aachen wahrscheinlich die „Dekompilierung“. Aber man ist ja dermaßen allwissend, dass man als Richter auf keinen Fall auch nur auf die Idee kommt, mal einen Experten zu Rate zu ziehen.

Es gibt noch ein weiteres Problem bezüglich des Zitats aus dem obiegn Artikel:

dass Händlerdaten (Bestellungen, Adressen und auch Kontodaten) auf Grund eines schlecht gesicherten Zugangs des Dienstleisters Modern Solution für Dritte über das Internet abrufbar bzw. einsehbar waren.

—

Die Daten sind nicht nur abrufbar und einsehbar, sondern auch beschreibbar, also änderbar!

Also kann jeder JTL-Shop-Betreiber und im Grunde sogar wirklich jeder, der jetzt Kenntnis von den Zugangsdaten hat, in jedem der Shops da irgendwelche Kundendaten verändern, etwa deren Kontonummern etc und dadurch das Geschäft der anderen Shopbetreiber schädigen, indem man das Geschäft zu deren Endkunden sabotiert oder indem man Geldströme umleitet auf eigene Konten.

Das ist übel.

Aber die Politik hat genau das gewollt, als sie die Hackerparagraphen erlassen hat. Sie wurde ja umfassend und kostenlos über die Folgen und die mögliche, weite Auslegung beraten.

Erwartungsgemäß haben die Gerichte bereits ausdefiniert, dass für Administratoren schon das Klicken einer Schaltfläche den Tatbestand der Überwindung von Zugangssicherungen erfüllt. Und schon ist das Ausführen einer internen Anfrage eines Nicht-Befugten zur Datenherausgabe nicht mehr nur ein Verstoß gegen Dienstpflichten, sondern eine Straftat. Seitdem spielen die ITler Gatekeeper und betreiben unglaublichen Aufwand, um sich von wem sicher Befugten bestätigen zu lassen, dass sie Klaus von der Feuerwehr sagen dürfen, wer im Gefahrengebiet noch evakuiert werden muss. Weil die zuständigen Angestellten ja schon im Feierabend sind. Oder sie erfüllen todesmutig oder unwissentlich die Straftatbestände, weil es eigentlich ihre verdammte Pflicht als Staatsbürger ist.

Spätestens nach ein paar Dutzend Verfahren zu den Hackerparagraphen war der Änderungsbedarf so offensichtlich, dass man davon ausgehen muss, dass die Politik ITler grundsätzlich für übergeordnet gefährlich betrachtet und die massiven Nebenwirkungen dieser IT-Eindämmungsregeln mindestens billigend in Kauf nimmt.

Über diesen wirklich üblen Fall hinaus, hat diese Gesetzgebung zu überbordenden Prozessanforderungen, aufgeblähten Verwaltungsapparaten und unendlichen Reaktionszeiten geführt.

Wenn Dein Chef dich nicht dazu ermächtigt hat, darfst du ja nicht mal mehr dann den Server vom Netz nehmen, wenn darauf die tatsächlichen Verbrecher eine ausschweifende Party feiern. Ist Computersabotage (von dir als Admin) und bei betroffenen, wichtigen Diensten einer Behörde drohen dir schlanke 5 Jahre Haft.

Theorie? Nein. Die Diskussion hatte ich schon, gar nicht lange her. Und bin da nur rausgekommen, weil ich die mir hierfür vor langer Zeit erteilten Befugnisse dann aus dem Archiv holen und vorweisen konnte. Wurden mir natürlich umgehend entzogen.

Diese Machwerke der Gesetzgebung richten meines Erachtens mehr Schäden und Kollateralschäden an, als Hacker das jemals könnten, wenn es sie nicht gäbe.

Und sie sind sehr beliebt im bestimmten Kreisen. Die haben mehr Angst vorm redlichen ITler, als vor echten Verbrechern. Erstere sind ihnen vielleicht wesensfremd.

„Modern Solution GmbH & Co. KG“ wird von der „Modern Solution Verwaltungs GmbH“, verwaltet und die haben die selbe Adresse und den selben Geschäftsführer wie die „TIPA Verwaltungs- GmbH“, die die „Tipa Secure Solution GmbH & Co. KG“ verwaltet.

Letztere verkauft Arbeitskleidung, Sicherheitsschuhe etc (Schuster, bleib bei deinen Leisten!).

Das spricht nicht gerade für Expertise in IT-Sicherheit und wenn ein Geschäftsführer gleich mehrere Firmen führen kann, dann kann er nicht zu 100 Prozent fokussiert sein.

Das Netzwerk der Firmen und Geschäftsführer kann man bei northdata[.]de anzeigen lassen

Die Firma steht nicht im Bundesanzeiger, ist also eine Kleinstkapitalgesellschaft mit maximal 10 Mitarbeitern und maximal einem mittleren 6-stelligen Umsatz.

Für Security sind da kaum Ressourcen übrig.

Kleine Klitsche mit großem Loch.

So ein Datenskandal könnte durchaus auch das Aus für die Firma bedeuten, wenn die Kunden abspringen oder Schadenersatz fordern.

Falls der Whistleblower und der Blogger die Laufzeit ihrer Festplatten kennen, dann sollten sie diese mal vergleichen zum Zeitpunkt der Rückgabe der Hardware.

Es kann nämlich auch sein, dass die nicht nur Stunden, sondern mehrere Tage oder Wochen oder Monate mehr auf dem Zähler haben.

Dann hat die Polizei diese Hardware für den Eigengebrauch benutzt und nicht nur zur Beweissicherung.

Einer der Geschäftsführer der „Modern Solution“ war auch Schatzmeister der Linken Partei

www[.]northdata[.]de/Gr%C3%BCnhagen,+Ren%C3%A9,+Gelsenkirchen/rw4

www[.]northdata[.]de/Modern+Solution+Verwaltungs+GmbH,+Gladbeck/Amtsgericht+Gelsenkirchen+HRB+15438

4.von links auf dem Foto und nach „Schatzmeister“ im Text suchen:

www[.]dielinke-gelsenkirchen[.]de/partei/gelsenkirchen/kv/detail/linke-gelsenkirchen-mit-neuem-vorstand/

Systemkritik können die nicht vertragen und mit Zersetzung kennen die sich aus.

Also Systemfeinde (IT-Whistleblower) anzeigen und mundtot machen.

Sind da politische Seilschaften im Spiel, die den Staatsanwalt so aufstacheln?

also seh das doch nicht so negativ.

Die sind auch stolzes/zahlendes Mitglied bei

der Initiative „Fairness im Handel“.

Zitat:

Nähere Informationen: https://www.fairness-im-handel.de

Stand: 25.07.2023, 16:06:20

(Impressum)

Das wird von einem Rechtsanwalt-Büro „IT-Recht“ betrieben.

Aber kann ja nix mit der Strafanzeige zu tun haben.

Denn da geht es nur um Fairness.

Also erstmal reden und nicht sofort abmahnen.

„Ziel der eCommerce-Initiative der IT-Recht Kanzlei und eRecht24 ist ein fairer Wettbewerb im Onlinehandel. Dieser beinhaltet nach unserem Verständnis auch ein faires Miteinander in rechtlichen Belangen. Fehler in diesem Bereich sollen auch ohne kostenintensive Abmahnungen behoben werden können.“

RA Max-Lion Keller

LL.M. (IT-Recht), Gesellschafter IT-Recht Kanzlei

Ich hoffe die werden zu Tode gehackt.

Ich war tatsächlich am Überlegen auch bei Otto einzukaufen, weil Amazon sich immer mehr wie ein Monopolist gebärdet und meist viel teuerer ist als andere.

Aber jetzt?

Nicht erklären kann ich mir, wieso es eine Erdgasproduzenten GbR mit den Namen der Geschäftsführer gab, an derselben Adresse und derselben Umsatzsteuer ID.

Im Februar 23, etwa als „Modern Solution“ an den neuen Standort gezogen und wohl auch nach Start des Ukraine Krieges? würde der Server deaktiviert, sofern der jemals irgendwelche Inhalte gehabt haben hat.

Wieso wurden die Erdgasproduzenten?

Man findet die Reste nur mit den Namen der heutigen Geschäftsführer, war ja nur eine GbR.

Das kann ja auch nur eine Test/Demo Installation gewesen sein

mit Phantasie Daten.

Aber es steht ja jedem frei.

Ich weiß aber nicht ob eine GbR dieselbe USt ID haben kann, wie eine GmbH auf einem ganz anderen Gebiet.

Aber wenn es nur ein Testsystem war ist es egal.

2 Firmen können nie die gleiche USt ID haben, auch nicht, wenn die Firmen miteinander verbunden sind.

Man sollte sich allerdings fragen, wozu die Firma eine USt ID braucht.

Die wird nämlich nur gebraucht, wenn man auch in der EU Geschäfte tätigt.

Die USt ID muß man explizip beantragen.

Hat „Modern Solutions“ EU-Kunden?

Mal mal den Teufel nicht an die Wand, Doh! ^^

Ich hatte zu Zeiten meiner Selbständigkeit allerdings auch eine UstID, weil ich europäische Lieferanten hatte. Meine Kunden waren allerdings alle national zu finden.

Was mir bei sowas fehlt ist immer der genaue zeitliche Verlauf, auch was man konkret wie gemacht hat.

Das Datenleck wurde zwar irgendwie gemeldet, danach ging es aber wohl direkt an die Öffentlichkeit. Das wäre auch OK, wenn absolut nicht reagiert wird oder es notwendig, wäre. Wenn die Veröffentlichung dann erst recht zum Abfluss von Daten führt oder führen könnte…. Das Vorgehen ist nicht schlau.

Es kann mir Niemand sagen, dass der Anbieter nicht reagiert wenn Jemand mit sowas ankommt, ständig anruft und noch drauf hinweist, dass es ein riesen Desaster ist. Ich würde mal behaupten, dass es einfach nur mal Jemanden aus der Blogger oder Nachrichtenwelt gebraucht hätte, der es eben nicht direkt öffentlich macht, mal einen Tag nervt, eine konkrete Frist setzt und konkrete Antworten will. Entweder das klappt, dann ist Problem ohne weiteren Schaden behoben oder es klappt nicht, dann steht die Firma noch mal deutlich schlechter da.

Ich meine, mich zu erinnern, dass der Entwickler nicht immer Konkurrent war und zunächst auch den Verursacher dieser Lücke angeschrieben hat, wohl aber nicht die erwartete Reaktion erhielt und so dann den Schutz der Kunden in den Vordergrund stellte, soweit es seine weiteren Schritte anging. Genaues kannst Du aber – auch chronologisch richtig – bei Heise und Co nachlesen.

Es gab bereits 2004 einen Fall, in dem ein SysAdmin, der eine Lücke aufgezeigt hatte, die nicht auf Resonanz beim betroffenen Unternehmen stieß, wobei die Sache dann auch in ARD und ZDF landete, das Unternehmen schlicht nach BGB auf 2.000.- Euro aus dem Titel einer Geschäftsführung ohne Auftrag geklagt hat und **gewonnen** hat, weil das Aufzeigen der Lücke, möglichen Schaden vom Unternehmen abgewendet hat.

Das sollte der betroffene SW-Entwickler in diesem Fall auch tun, allerdings angesichts der Umstände noch ein/zwei Nullen dranhängen.