In VMware vCenter gibt es eine Out-of-Bound-Schwachstelle CVE-2023-34048, die die Systeme angreifbar macht. Ein Sicherheitsforscher hat das Internet nach erreichbaren und ungepatchten Instanzen gescannt und zahlreiche Systeme gefunden. Administratoren von VMware vCenter-Installationen sollten sicherstellen, dass die Systeme gepatcht sind.

In VMware vCenter gibt es eine Out-of-Bound-Schwachstelle CVE-2023-34048, die die Systeme angreifbar macht. Ein Sicherheitsforscher hat das Internet nach erreichbaren und ungepatchten Instanzen gescannt und zahlreiche Systeme gefunden. Administratoren von VMware vCenter-Installationen sollten sicherstellen, dass die Systeme gepatcht sind.

VMware vCenter Schwachstelle CVE-2023-34048

In VMware vCenter Server gibt es eine Out-of-Bounds-Schreibschwachstelle CVE-2023-34048 in der Implementierung des DCERPC-Protokolls. Ein böswilliger Akteur mit Netzwerkzugriff auf vCenter Server kann einen Out-of-Bounds-Schreibvorgang auslösen, der möglicherweise zur Remotecodeausführung führt. Die Schwachstelle besitzt den CVSS Index von 9.8, ist also kritisch.

VMware hat zum 25. Oktober 2023 den Sicherheitshinweis VMSA-2023-0023 dazu veröffentlicht und Sicherheitsupdates für die noch im Support befindlichen Produkte freigegeben.

Ungepatchte Systeme gefunden

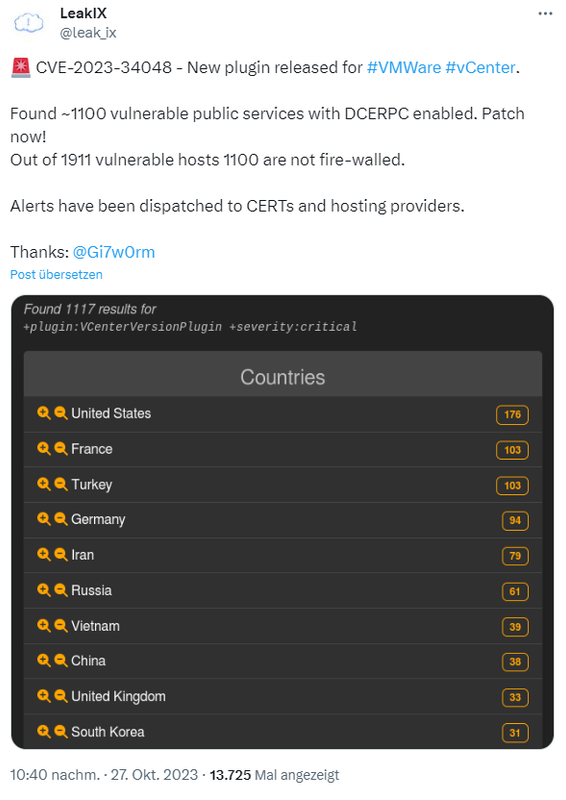

Mit ist die Tage nachfolgender Tweet auf X untergekommen. Jemand hat ca. 1.100 öffentlich erreichbare Instanzen gefunden, bei denen DCERPC als Dienst aktiviert ist und die hinter keiner Firewall betrieben werden. Zeit, dass die Administratoren dieser Systeme annehmen, sonst knallt es demnächst.

The Register hat zum 25. Oktober 2023 in diesem Beitrag das Thema CVE-2023-34048 ebenfalls aufgegriffen. Zur Frage, warum der Fix nicht mit den vorherigen Updates ausgerollt wurden, heißt es dort (danke für den Hinweis aus der Leserschaft).

UPDATED: VMware told us this flaw was reported to it in a responsible manner, shortly before versions 8.0U2 and 7.0U3o were scheduled to release. „We were able to apply the fix before those releases shipped,“ a VMware spokesperson said. „With no viable workaround possible, we also created patches for earlier product releases, taking the necessary extra steps to ensure ease of upgrade for customers on older versions so they could patch quickly at the time of disclosure.“

Mir ist immer noch unklar, warum Vcenter, ESXi…. aus dem Internet erreichbar sein müssen….

Reine Faulheit. Das gilt übrigens gleichermaßen für alle anderen Hypervisor. Man mietet sich für wenig Geld einen passenden dedicated root und fängt an, zu virtualisieren. Und da solche Kisten von verschiedenen RZ-Betreibern fertig angeboten werden und deren Hypervisor Management Interface aus dem öffentlichen Netz erreichbar ist bei Auslieferung, macht sich keiner mehr Gedanken über die Sicherheit dieses Konstrukts.

Gerade wenn ich wenig Geld ausgeben möchte kriege ich heutzutage kein IP-Subnetz mehr sondern höchstens eine oder zwei. Dann werde ich die doch lieber für die virtualisierten Gäste nutzen als für den Hypervisor.

Und an diesen Hypervisor kommt man als Kunde jetzt wie dran?!

Ransomware gibt’s zur Genüge per E-Mail oder USB-Stick über unbedarfte Nutzende. Was wolle da mit Internet.

Ich verstehe nicht warum es immer wieder solche Instanzen gibt die aus dem Internet erreichbar sind. Warum nicht nur per VPN?

Normalerweise schau ich doch, dass ich so wenig Dienste wie möglich (und so viel wie nötig ;-) ) von extern erreichbar habe, gerade solche Software für die Infrastruktur wie vCenter.

Das frage ich mich auch immer wieder. Management-Interfaces, egal von was, haben aber mal so gar nichts im offenen Internet zu suchen.

Sie haben auch nichts im offenen internen Netz zu suchen.

Das ist die beste richtige Antwort!

Gillt übrigens auch für x-beliebige andere Web basierte Management-Tools, das Zeugs muss abgeschirmt sein, so dass nur die Leute drauf können, die das begründet müssen.

Ransomware gibt’s zur Genüge per E-Mail oder USB-Stick über unbedarfte Nutzende. Was wolle da mit Internet.

„… und Sicherheitsupdates für die noch im Support befindlichen Produkte freigegeben.“

Auch die seit einem Jahr nicht mehr im allgemeinen Support befindlichen Versionen 6.5 und 6.7 wurden übrigens bedacht.