[English]Ende Oktober 2023 war die Schwachstelle CVE-2023-4966 öffentlich durch Citrix bekannt gemacht geworden. Unter dem Begriff „Citrix Bleed“ haben Sicherheitsforscher beschrieben, wie Citrix NetScaler ADC und Gateway Sitzungs-Tokens an Angreifer verraten und ein Proof of Concept (PoC) vorgelegt. Nun nutze die Ransomware-Gruppe Lockbit diese Citrix Bleed-Schwachstelle (CVE-2023-4966), um in die Systeme großer Unternehmen einzudringen, Daten zu stehlen und Dateien zu verschlüsseln.

[English]Ende Oktober 2023 war die Schwachstelle CVE-2023-4966 öffentlich durch Citrix bekannt gemacht geworden. Unter dem Begriff „Citrix Bleed“ haben Sicherheitsforscher beschrieben, wie Citrix NetScaler ADC und Gateway Sitzungs-Tokens an Angreifer verraten und ein Proof of Concept (PoC) vorgelegt. Nun nutze die Ransomware-Gruppe Lockbit diese Citrix Bleed-Schwachstelle (CVE-2023-4966), um in die Systeme großer Unternehmen einzudringen, Daten zu stehlen und Dateien zu verschlüsseln.

Citrix Schwachstelle CVE-2023-4966

Citrix hat zum 10. Oktober 2023 die Sicherheitswarnung CTX579459 (NetScaler ADC and NetScaler Gateway Security Bulletin for CVE-2023-4966 and CVE-2023-4967) herausgegeben. In NetScaler ADC (ehemals Citrix ADC) und NetScaler Gateway (ehemals Citrix Gateway) wurden mehrere Sicherheitslücken entdeckt. Bei der hier gegenständlichen Schwachsetlle CVE-2023-4966 handelt es sich um eine Information Disclosure-Schwachstelle, die mit dem CVSS Index 9.4 eingestuft wurde. Über die Schwachstelle lassen sich Informationen abziehen.

Betroffene Kunden wurden aufgefordert, entsprechenden aktualisierten Versionen von NetScaler ADC und NetScaler Gateway so bald wie möglich zu installieren. Ich hatte die Details im Blog-Beitrag Citrix NetScaler ADC und Gateway: Schwachstellen (CVE-2023-4966 und CVE-2023-4967) beschrieben. Und im Blog-Beitrag Citrix Bleed: Schwachstelle CVE-2023-4966 verrät Sitzungs-Tokens in NetScaler ADC und Gateway, PoC verfügbar hatte ich über die öffentlich verfügbaren Proof of Concept (PoC) Ansätze berichtet sowie vor deren Ausnutzung gewarnt.

Citrix NetScaler ist ein Netzwerkgerät, das Load Balancing-, Firewall- und VPN-Dienste bereitstellt. NetScaler Gateway bezieht sich in der Regel auf die VPN- und Authentifizierungskomponenten, während ADC sich auf die Lastausgleichs- und Verkehrsmanagementfunktionen bezieht. Die Produkte sind immer wieder für Probleme und Schwachstellen gut.

Lockbit-Gruppe nutzt Citrix Bleed

Nun ist mir nachfolgender Tweet untergekommen, wo vor der Ausnutzung der Citrix Bleed-Schwachstelle (CVE-2023-4966) durch die Ransomware-Gruppe Lockbit gewarnt wird. RedPacket Security hat das Ganze in diesem Artikel dokumentiert.

In Kurzfassung: Obwohl Citrix bereits vor mehr als einem Monat Korrekturen für die Schwachstelle CVE-2023-4966 zur Verfügung gestellt hat, laufen immer noch Tausende von Instanzen, die per Internet erreichbar und nicht gepatcht sind.

Citrix Instances vulnerable; Source RedPacket Security

Nun „erbarmt sich die Lockbit-Ransomware-Gruppe dieser ungepatchten Citrix-Instanzen. Die Gruppe nutzt öffentlich verfügbare Exploits für Angriffe über die Citrix Bleed-Schwachstelle (CVE-2023-4966). Der Gruppe ist es gelungen, in die Systeme großer Unternehmen einzudringen, Daten zu stehlen und Dateien zu verschlüsseln.

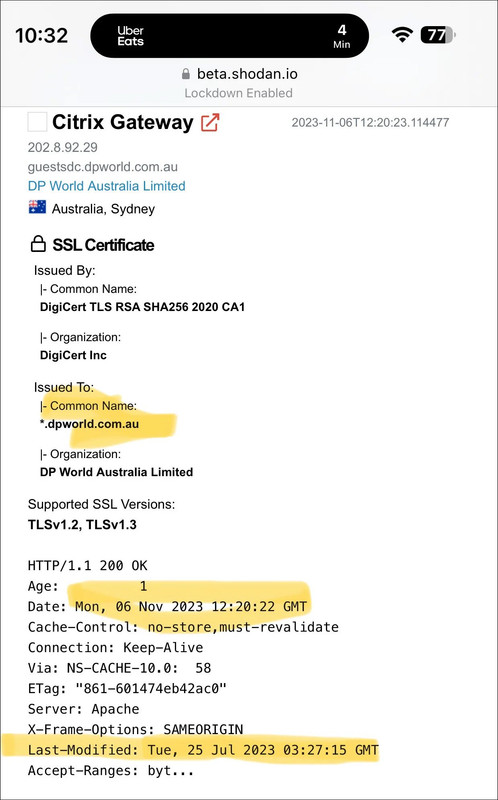

Sicherheitsforscher Kevin Beaumont hat Angriffe auf verschiedene Unternehmen, darunter die Industrial and Commercial Bank of China (ICBC), DP World, Allen & Overy und Boeing, verfolgt und festgestellt, dass sie etwas gemeinsam haben. Es handelt sich um exponierte Citrix-Server [hier und hier], die für die Citrix Bleed-Schwachstelle anfällig sind. Beaumont ist der Meinung, dass diese Schwachstelle von der LockBit-Ransomware-Bande ausgenutzt wurde, um die obigen Hacks auszuführen.

Das Wall Street Journal erhielt eine E-Mail des US-Finanzministeriums, die an ausgewählte Finanzdienstleister geschickt wurde. Dort wurde erwähnt, dass LockBit für den Cyberangriff auf ICBC verantwortlich war (ich hatte diesen Fall hier im Blog nicht erwähnt). Es ist davon auszugehen, dass der Hack der Industrial and Commercial Bank of China (ICBC) durch Ausnutzung der Citrix Bleed-Schwachstelle erfolgte. Auch der Cyberangriff auf australische Häfen (siehe Cyberangriff zwingt Australiens Häfen in den Shutdown) sowie auf Boeing (siehe Boeing untersucht den Angriff durch Lockbit – Service-Webseite abgeschaltet) wird oben in diesem Zusammenhang genannt.

Da LockBit als Ransomware-as-a-Service agiert, wird ein LockBit-Partner die Angriffe höchstwahrscheinlich über die oben genannte Schwachstelle ausführen,

Diese Angriffe werden wahrscheinlich von einemdurchgeführt, der diese Schwachstelle ausnutzt, um in Netzwerke einzudringen, und nicht die Ransomware-um anschließend in die Netzwerke der Unternehmen einzudringen.

Der spannendste Teil ist, wie man als „Lockbit-Ransomware-Gruppe“ damit offenbar durchkommt und nicht zur Rechenschaft gezogen wird. Sind NSA & Co. wirklich so blind?

Spannender ist für mich, dass die Kundschaft nach den vielen fatalen Problemen mit Citrix ADC weiterhin auf diese Produkte setzt. Was hilft der Patch, wenn die mit persistenten Sachen arbeiten und der Admin zusätzlich noch zig Sachen nach Patchen löschen muss?

Wenn man keine Ahnung hat, sollte man einfach… Du weißt… Das Citrix Gateway wird benötigt, um von „draußen“ auf eine Citrix Terminalserver/VDI-Umgebung drauf zu kommen. Ohne das für viele Firmen kein Homeoffice. Noch Fragen?

Die Dinger muss man nur zeitnah patchen, dann wird alles gut. Und was auch Sinn macht, auf der vorgeschalteten Firewall und/oder im Syslog vom Gatway nach Bruteforce-Attacken Ausschau halten.

Du kannst die Strategie vieler Firmen noch so verteidigen, wer seine VDI oder Homeoffice Strategie auf Citrix aufbaut, der verdient kein Mitleid.

Und nein Citrix ist sicher nicht die Antwort auf VDI Umgebungen oder HomeOffice Strategie. Da gibt es ein breiteres Portfolio, das teils um Dekaden auch sicherer ist und keine derartigen Probleme aufreisst.

Was ich zugebe, manches ist vielleicht bequemer in Citrix zu lösen. Ob es aber gut ist auf Sicherheit nur wegen Bequemlichkeit zu verzichten, muss halt jedes Firmenmanagement für sich entscheiden. Nur nachher dann weinen, gilt nicht.

Hier weint niemand. Und nein, zu Citrix gibt es keine vergleichbare Alternative.

Citric ist Schrott und wird es wohl auch bleiben, Gib Mal bei YouTube citric vs Hacker ein und du findest 100te von Videos…

Citric oder andere Lösungen von der Stange werden eingesetzt weil man die gut skallieren kann, jedoch wäre es sozialer statt Lizensgebühren zu bezahlen mehr für Löhne auszugeben und auf Open source zu setzen. dann kann man aber nicht zu dem Big Player gehen und Regress beanspruchen….

wie im richtigen Leben eneeder selber machen oder wen anders (Citrix) dafür bezahlen

Hase sein beim Hase – Igel Rennen bedeutet immer verlieren.

Wenn auf Patches warten das Sicherheitskonzept ist, ist man der Hase.

Bis ein Patch da ist, können längst zig Igel unerkannt am Ziel sein und bleiben.

Wenn man keine Ahnung hat…

Und du programmierst dir unter deinem Linux alle Updates selber!