Kleiner Sammelbeitrag zu diversen Cyber-Vorfällen, die mir die letzten Tage unter die Augen gekommen sind. So hat Microsoft einen Lieferkettenangriff auf den Installer von Cyberlink (Videowiedergabesoftware) öffentlich gemacht. Bei Welltok wurden Gesundheitsdaten von Millionen Patienten über die MoveIT-Schwachstelle erbeutet. Berlins Naturkundemuseum ist bereits seit dem 18. Oktober 2023 lahm gelegt. Hier eine Zusammenfassung diverser Vorfälle im Sicherheitsbereich. Ergänzung: Bei der Netto-App stellen Nutzer fest, dass Dritte über ihr Konto eingekauft haben – PayPal verweigert den Käuferschutz. Und der Landmaschinenhersteller Grimme ist Opfer einer Cyberattacke. Halt der tägliche Wahnsinn.

Kleiner Sammelbeitrag zu diversen Cyber-Vorfällen, die mir die letzten Tage unter die Augen gekommen sind. So hat Microsoft einen Lieferkettenangriff auf den Installer von Cyberlink (Videowiedergabesoftware) öffentlich gemacht. Bei Welltok wurden Gesundheitsdaten von Millionen Patienten über die MoveIT-Schwachstelle erbeutet. Berlins Naturkundemuseum ist bereits seit dem 18. Oktober 2023 lahm gelegt. Hier eine Zusammenfassung diverser Vorfälle im Sicherheitsbereich. Ergänzung: Bei der Netto-App stellen Nutzer fest, dass Dritte über ihr Konto eingekauft haben – PayPal verweigert den Käuferschutz. Und der Landmaschinenhersteller Grimme ist Opfer einer Cyberattacke. Halt der tägliche Wahnsinn.

Naturkundemuseum Berlin

Tragisch: Das Naturkundemuseum Berlin ist bereits am 12. Oktober 2023 Opfer eines Cyberangriffs geworden. Seit dem 18. Oktober 2023, da wurde der Angriff entdeckt, sind 450 Forschende an diesem Museum so gut wie arbeitsunfähig.

Die IT des Museums wurde sofort, als der Angriff bemerkt wurde, heruntergefahren. Seit diesem Zeitpunkt können die Forschenden nicht mehr auf ihre Arbeitsunterlagen zugreifen. Der Tagesspiegel hat hier Details zu den Auswirkungen dieses Falls zusammen getragen.

Landkreis Vorpommer-Rügen lahm gelegt

Ein Blog-Leser wies mich vor einigen Stunden darauf hin, dass der Landkreis Vorpommer-Rügen Opfer eines Cyberangriffs geworden ist. Auf deren Webseite heißt es, dass aus Sicherheitsgründen alle IT-Systeme des Landkreises Vorpommern-Rügen vorsorglich vorübergehend vom Netz getrennt werden mussten. Damit ist die Verwaltung vorläufig nur telefonisch unter den bekannten Rufnummern erreichbar.

Sloweniens Energieversorger HSE

Holding Slovenske Elektrarne (HSE) ist wohl Sloweniens größter Energieversorger, und das Unternehmen ist am 24. November 2023 Opfer eines Ransomware-Angriffs geworden. Bleeping Computer hat hier die Details dazu zusammengetragen.

Angriff auf CyberLink-Installer

CyberLink ist ein taiwanisches Computerunternehmen mit Hauptsitz in Neu-Taipeh, welches sich mit Software zur Wiedergabe für digitale Medien (Blue-Ray etc.) befasst. CyberLink-Produkte dürften weit verbreitet sein. Microsofts Threat Intelligence hat eine Supply-Chain-Attacke des in Nordkorea ansässigen Bedrohungsakteurs Diamond Sleet (ZINC) aufgedeckt. Bei diesem Angriff kam eine bösartige Variante des von CyberLink Corp. entwickelten Anwendungsinstallationsprogramms zum Einsatz.

Den Angreifern war es gelungen, ein legitimes CyberLink-Anwendungsinstallationsprogramm so zu verändern, dass es bösartigen Code enthält. Mittels dieses Codes konnte eine weitere Nutzlast aus dem Internet heruntergeladen, entschlüsselt und ausgeführt werden. Besonders tragisch: Der kompromittierte Installer ist mit einem gültigen, auf CyberLink Corp. ausgestellten Zertifikat signiert, und wird laut Microsoft auf einer legitimen Update-Infrastruktur gehostet, die CyberLink gehört. Die modifizierte Anwendung enthält Prüfungroutinen, um das Zeitfenster für die Ausführung des Schadcodes zu begrenzen und die Erkennung durch Sicherheitsprodukte zu umgehen.

Laut Microsoft sind bislang über 100 Geräte in mehreren Ländern, darunter Japan, Taiwan, Kanada und die USA, von der bösartigen Aktivität betroffen. Microsoft hat CyberLink über diese Kompromittierung der Lieferkette informiert. Weiterhin hat Microsoft den Angriff an GitHub gemeldet, die die infizierte Nutzlast der zweiten Stufe von den eigenen Servern gelöscht hat.

Weiterhin wurde das Zertifikat, welches zum Signieren der bösartigen Datei verwendet wurde, in die Liste der nicht zugelassenen Zertifikate aufgenommen. Microsoft Defender for Endpoint erkennt diese Aktivität als Diamond Sleet-Aktivitätsgruppe. Microsoft Defender Antivirus erkennt die Malware als Trojan:Win32/LambLoad. Nutzer, die diese Sicherheitssoftware einsetzen und von der Infektion betroffen waren, sollten entsprechend informiert worden sein. Details zur Infektion und zu den Cyberangreifern lassen sich diesem Microsoft-Beitrag entnehmen.

Welltok Datenschutzvorfall per MoveIT-Lücke

Die MoveIT-Schwachstelle (CVE-2023-34362) hatte uns ja im Mai 2023 beschäftigt und zahlreiche Unternehmen getroffen. Denn die Clop-Ransomware-Gang hat die Schwachstelle ausgenutzt, um Daten abzugreifen und Opfer später mit diesem Daten zu erpressen. Nun wurde bekannt, dass das in Denver ansässige Unternehmen Welltok (verantwortlich „für die Einbindung von Patienten“, eines der Opfer der Hackergruppe Clop geworden ist.

Über die Zero-Day-Schwachstelle (CVE-2023-34362) im Dateiübertragungsprogramm MOVEit Transfer von Progress Software konnten Patientendaten von 8.493.379 Personen abgezogen werden. Die Datenpanne bei Welltok ist die viertgrößte Datenpanne im Gesundheitswesen im Jahr 2023, hinter der Verletzung von 11.270.000 Datensätzen bei HCA Healthcare, der Verletzung von 8.952.212 Datensätzen bei PJ&A und der Verletzung von 8.923.662 Datensätzen bei MCNA Dental, schreibt das HIPPA Journal in diesem Beitrag.

EU-Parlament stimmt für elektron. Gesundheitsakte (Zwangs ePA)

Gerade lese ich von Patrick Breyer, Mitglied des Europaparlaments für die Piratenpartei, dass die federführenden Ausschüsse des Europäischen Parlaments LIBE und ENVI für die elektronische Patientenakte (EHDS) gestimmt hat.

Die elektronische Patientenakte ist im Gesetz zum Europäischen Gesundheitsdatenraum (EHDS) zentraler Bestandteil. Ich hatte im März 2023 im Beitrag EU Gesundheitsdatenraum (European Health Data Space, EHDS): Erste Pläne, offene Fragen über diese Pläne berichtet. Die EU-Kommission arbeitet an einem europäischen Gesundheitsdatenraum (European Health Data Space, EHDS)). Ziel ist es mehr Daten für die medizinische Forschung zu generieren. Das Ganze passt in den Kontext des deutschen Gesundheitsministers Lauterbach, der bis Ende 2024 die elektronische Patientenakte (ePA) verpflichtend mit Opt-out einführen will.

Der EHDS soll einer der zentralen Bausteine einer starken europäischen Gesundheitsunion sein. Es sollen Informationen über sämtliche ärztliche Behandlungen eines Bürgers zusammengeführt werden. Dazu gehört die Zwangsvernetzung und Erhebung der Patientendaten europaweit, ohne dass die Patienten ein Widerspruchsrecht haben. Patrick Breyer fasst es hier so zusammen:

Konkret soll das EU-Gesetz Ärzte verpflichten, eine Zusammenfassung jeder Behandlung eines Patienten in den neuen Gesundheitsdatenraum einzustellen (Artikel 7). Ausnahmen oder ein Widerspruchsrecht sind auch für besonders sensible Krankheiten und Therapien wie psychische Störungen, sexuelle Krankheiten und Störungen wie Potenzschwäche oder Unfruchtbarkeit, HIV oder Suchttherapien nicht vorgesehen. Der Patient soll nur Zugriffen auf seine elektronische Patientenakte durch andere Gesundheitsdienstleister widersprechen können, solange kein Notfall vorliegt (Artikel 3 (9)).

Heißt: Arztgeheimnis ade – ob die Daten wirklich interoperabel sind, wie angedacht, steht in den Sternen. Und der Ansatz setzt die gesammelten Daten zahlreichen Risiken, angefangen vom Diebstahl durch Hacks oder den Verlust der Informationen sowie Fehlzuordnungen aus. Dr. Patrick Breyer, Europaabgeordneter der Piratenpartei und Mitverhandlungsführer der Fraktion Grüne/Europäische Freie Allianz, kritisiert den heutigen Beschluss:

Die von der EU geplante Zwangs-elektronische Patientenakte mit europaweiter Zugriffsmöglichkeit zieht unverantwortliche Risiken des Diebstahls, Hacks oder Verlustes persönlichster Behandlungsdaten nach sich und droht Patienten jeder Kontrolle über die Sammlung ihrer Krankheiten und Störungen zu berauben.

Das ist nichts anderes als das Ende des Arztgeheimnisses. Haben wir nichts aus den internationalen Hackerangriffen auf Krankenhäuser und andere Gesundheitsdaten gelernt? Wenn jede psychische Krankheit, Suchttherapie, jede Potenzschwäche und alle Schwangerschaftsabbrüche zwangsvernetzt werden, drohen besorgte Patienten von dringender medizinischer Behandlung abgeschreckt zu werden – das kann Menschen krank machen und ihre Familien belasten!

Breyer fordert, dass Deutschland endlich auf die Barrikaden gehen gegen diese drohende Entmündigung der Bürger und Aushebelung des geplanten Widerspruchsrechts gehen muss. Breyer will weiterhin im Europäischen Parlament dafür kämpfen, dass seine Fraktion per Änderungsantrag im Dezember 2023 das gesamte Parlament über diese drohende digitale Entmündigung entscheiden lässt.

Ergänzung: Bei heise gibt diesen Artikel, demzufolge die Weitergabe von Sekundärdaten nicht verpflichtend sein soll – aber die Erfassung wird es – und damit wird die Büchse der Pandora geöffnet – wo Daten sind, sind auch Begehrlichkeiten und Risiken. Und dann gibt es erneut einen merkwürdigen Artikel, wo Interoperabilitäts-Expertin Sylvia Thun mit dem Argument „Gesundheitsdaten gehören der Allgemeinheit“ versucht, für den Zugriff auf Gesundheitsdaten gesetzlich Versicherter (Privatpatienten bleiben außen vor) lobbyiert. Aber da hat man vermutlich die Rechnung ohne das Bundesverfassungsgericht gemacht, welches ein Selbstbestimmungsrecht über die Daten bejaht.

noyb klagt gegen Facebook-Abo

Facebook hat kürzlich eine Abo-Lösung für Nutzer veröffentlicht, die keine Werbung sehen möchten. Wer Facebook kostenlos nutzen möchte, muss aber solche Werbung ertragen und sich tracken lassen. Die Organisation noyb ist der Meinung, dass dies nicht der DSGVO entspricht, wo der Nutzer frei entscheiden können soll und wird Beschwerde gegen Meta hinsichtlich der Facebook-Lösung einreichen. Details hat noyb in diesem Beitrag veröffentlicht.

Risiko Docker Hub-Image-Dateien

Auf Docker Hub, eine Plattform, auf der Webentwickler gemeinsam an ihrem Code für Webanwendungen arbeiten, werden Tausende Geheimnisse ungewollt preisgegeben. Das hat die neueste Cybernews-Recherche offen gelegt. Während es sich bei einigen Geheimnissen um harmlose API-Schlüssel handelt, könnten andere Geheimnisse zu unbefugtem Zugriff, Datenverletzungen oder Identitätsdiebstahl führen.

- Im Speicher von Docker Hub befinden sich mindestens 5.493 Container-Images, die als sensibel anzusehende Informationen enthalten

- Das sind 54 % der 10.178 Docker Hub-Images, die die Cybernews-Forscher analysierten. Die betreffenden Container wurden über 132 Milliarden Mal von anderen Nutzern heruntergeladen.

Bei der Auswertung von 5.493 öffentlich freigegebenen Container-Images fanden die Cybernews-Forscher fanden 191.529 Geheimnisse. Selbst nach Bereinigung von Duplikaten blieben 48.481 vertrauliche Informationen, die nicht in die Container gehören. Zu diesen Informationen gehörten API- oder SSH-Schlüssel, Zugriffskontroll-Tokens, URLs zur internen Verwendung und sogar private Anmeldedaten.

„Das bedeutet, dass exponierte Geheimnisse auf mehreren Servern rund um den Globus laufen könnten, was Risiken birgt und Cloud-Ressourcen von unauffälligen Docker Hub-Mitarbeitern beansprucht. Wenn Sie beim Online-Upload Ihrer Bilder Geheimnisse preisgeben, besteht ein hohes Risiko, dass Bedrohungsakteure sie finden“, warnt Cybernews-Forscher Vincentas Baubonis.

Betrug mit Netto-App, Paypal verweigert Erstattung

Der moderne Mensch braucht Apps, je mehr, desto besser. Bei Edeka oder anderen Discountern geht fast nichts mehr ohne App, die machen Digital. Tobias hat mich auf diesen Beitrag in der Paypal-Community hingewiesen (danke). Der Sachverhalt: Einem Netto-Kunden wurden über die Netto-App 100 Euro abgebucht, die dieser aber nie gekauft hat (er wohnt 200 km vom Einkaufsort entfernt).

Also Anzeige bei der Polizei und versucht, den Schaden über PayPal geregelt und das Geld zurück zu bekommen. Nun verweigert PayPal den Käuferschutz und die Erstattung. Im Beitrag haben sich sieben Personen gemeldet, die die gleichen Probleme haben. Schöne neue App-Einkaufswelt. Ich habe das Thema separat im Blog-Beitrag Betrug: „Unberechtigte Fremdeinkäufe“ mit Netto-App; PayPal verweigert Erstattung aufbereitet.

Landmaschinenhersteller Grimme gehackt

Ergänzung: Leser haben mich auf Facebook darauf hingewiesen, dass der Landmaschinenhersteller Grimme bei Damme zum 28. Nov. 2023 Opfer eines Cyberangriffs geworden ist. OM Online berichtet hier, dass die Produktion nach dem Angriff „in der Nacht zum Dienstag“ eingestellt worden sei. Grimme baut Maschinen zur Kartoffelernte. Allerdings hofft man, die Produktion am Mittwoch wieder hochfahren zu können. Ergänzung 1: Ein Bericht mit einigen Hinweisen findet sich nun in Land und Forst.

Rug Pull-Millionenbetrug

Die Sicherheitsforscher von Check Point Research (CPR) haben über das hauseigene Threat Intel Blockchain-System einen Betrug bei einer Blockchain-Wallet (0x6b140e79db4d9bbd80e5b688f42d1fcf8ef97798) aufgedeckt, bei dem ca. eine Million US-Dollar gestohlen wurden. Zunächst erstellte der Betrüger mehrere Währungen mit aktuellen Themenbezügen. Um den Anschein der Legitimität zu erwecken, füllte er den Token-Pool mit Geld auf und erweckte so die Illusion eines dynamischen und aktiven Tokens. Unter Ausnutzung einer speziellen Funktion im Vertrag wurden simulierte Transaktionen ausgeführt, die den Anschein erweckten, dass echte Käufe und Verkäufe stattfanden.

Es handelte sich jedoch lediglich um eine vom Betrüger inszenierte List. Mit einer weiteren Funktion wurden eine künstliche Inflation und ein Gefühl einer hohen Nachfrage und eines hohen Werts des Coins erzeugt, um Investoren zum Mitmachen anzulocken. Darauf fielen mehrere Nutzer herein und verloren ihr Geld. Details lassen sich in hier nachlesen.

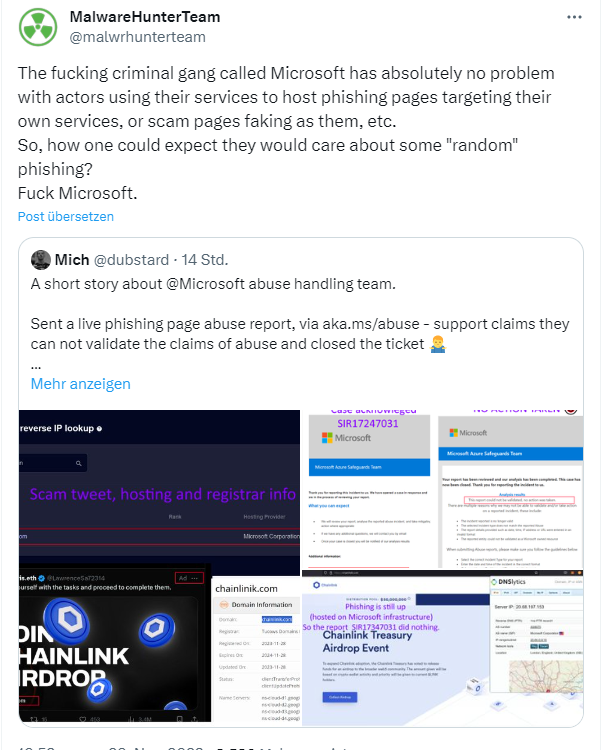

Malwarehunter ist angepisst

Und noch eine kleine Abschiedsmeldung: Jemand hat Microsoft einen Live-Phishing-Seiten-Missbrauchsbericht geschickt. Der Support behauptet, sie könnten die Missbrauchsvorwürfe nicht überprüfen und haben das Ticket geschlossen. Den Leuten von Malwarebytes ist in diesem Tweet der Krage geplatzt.

Ähnliche Artikel:

MOVEit Transfer: Neue Schwachstelle; dringend patchen!

Bedrohungsstufe 4: BSI-Warnung vor ausgenutzter MOVEit-Schwachstelle

MOVEit-Schwachstelle tangiert 100 deutsche Firmen, AOKs von Datenabfluss betroffen?

Datenleck bei Postbank und Deutscher Bank; ING und Comdirect

MOVEit-Datenleck: Neben Postbank/Deutscher Bank auch ING und Comdirect betroffen

MOVEit Transfer: Neue Sicherheitswarnung und Update (6. Juli 2023)

MOVEit-Datenleck: Neben Postbank/Deutscher Bank auch ING und Comdirect betroffen

Das MOVEit-Desaster: Proof of Concept; Clop-Gang veröffentlicht Opferdaten

MoveIT-Anbieter Progress Software meldet gravierende Schwachstellen in WS_FTP Server

MOVEit-Schwachstelle: CCleaner-Nutzer auch betroffen; Deutsche Bank und ING lassen Datenleck prüfen

Wie heißt es so schön: „…im Westen nichts neues…“

Siehe auch „Cyber Polygon“. Und das wird so weitergehen bis bald alle nach einer totalen Regulierung des Internets mit nur noch persönlichem digital zertifizierten Zugang schreien, natürlich wegen der Hacker. Ergebnis: 100% Überwachung.

Die „elektronische Patientenakte“ wird sehr interessant für Versicherungen und Arbeitgeber, also vor dem Eingehen einer Geschäftsbeziehung.

Der Angriff auf Berlins Naturkundemuseum erfolgter übrigens von Snatch.

Deren Leakseite ist normal übers Internet erreichbar.

Wie kann denn Cyberlink nicht merken, dass ihnen jemand was in eine signierte Datei injiziert hat? Damit ist das Zertifikat doch kaputt! Haben die das nicht mit WinVerify gegengeprüft? Falls der Installer nicht selbstgeschrieben ist, welchen haben die denn dann benutzt? InstallShield? Im Microsoft-Blog wird leider nichts weiter dazu ausgeführt.

Vom Setupbuilder (Lindersoft) weiß ich, dass diese Installer.EXE bei Programmstart die Integrität überprüft. Damit dürfte eine Installationsroutine, die mit Setupbilder erstellt wurde, immun sein. Genau deshalb ist der Setupbuilder auch bei uns im Einsatz. Und unsere Anwendungen prüfen bei jedem Programmstart ebenfalls die Integrität des eigenen Zertifikats.

Also Cyberlink ist es wohl nicht der Installer selbst, sondern der „Patchdownloader“ der dir da die Malware versucht unterzuschieben… da lädts du das Update nämlich nicht selbst, sondern nen Downloader der dann den Patch runterlädt.

/edit/

*******************************

Wie kann denn Cyberlink nicht merken, dass ihnen jemand was in eine signierte Datei injiziert hat?

*******************************

wie willst du das bemerken? Wenn der phöse Bube Zugriff auf das Zertifikate hat? Kannst du alles an ner Datei ändern und neu signieren… oder prüfts du im Minutntakt ob deine signierten Dateien geändert wurden? Wohl eher nicht!

Selbstverständlich ist nen Zertifikate was in die falschen Händen gefallen ist wertlos, aber das musst du auch erst bemerken.

@Luzifer

ob das Ding nun Installer heißt oder Patchdownloader ist letztlich egal, es handelt sich dabei um ein (angeblich signierte) ausführbare Datei.

Microsoft schreibt im Blogartikel nicht, dass das Zertifikat gestohlen wurde. Vertrieben würde das gute Stück anschließend sogar über Cyberlinks eigene Infrastruktur.

Das klingt eher danach, dass die Lumpen dort ein und aus gehen konnten, vollkommen freie Hand hatten.

Man kann im übrigen seine ausführbaren Daten recht gut sichern. Microsoft bietet dazu eine API für Winverify an. Zum Programmstart prüft die EXE sich selbst und alle dazugehörigen DLL oder OCX etc und wenn festgestellt wird, dass eine Signatur gebrochen ist, gibt’s ’ne Warnmeldung und Exit.

Aber so wie ich das verstehe, haben die Schufte vollen Zugriff auf Cyberlink gehabt. Da nützt det och nüscht.

Zu EU-Parlament, Gesundheitsakte und Sylvia Thun – Prof. Dr. – der „komische Fachartikel“ ohne Link von oben… bei Heise hier. Eine „Expertin für nationale und internationale IT-Standards im Gesundheitswesen“

Infos: Bei Charité Berlin hier , Berlin Institute of Health Verdienstkreuz BRD hier, auf Wikipedia hier

Zitat aus Interview „Was muss erfüllt sein, damit die Daten gemeinwohlorientiert Verwendung finden? Der Nutzen muss im Vordergrund stehen.“

„Aber auch da gibt es einen Paradigmenwechsel: Man hat jetzt meist keine einzelne Frage mehr und schaut, wo die Antwort in den Daten zu finden ist“

Überlegungen:

1. Liegt die Antwort dann nicht mehr im beim erkrankten Individuum – sondern beim Nutzen der Gemeinschaft und sonstigen Akteuren?

2. Ist der „Paradigmenwechsel“ eine rein positive Reduktion o. Verlagerung – wenn man „in Daten“ sucht – und nicht mehr (nur) primär beim Individuum?

3. In meinem Business nennt man das allenfalls „Entscheidungsunterstützendes System, EUS“. Verwechselt man ggf. den Wunsch nach einem EUS mit einer automatisierenden und klassifizierenden „Gesundheits-KI?“

Arbeitsthese: Man kann evidente (Medizin-) und „IT-Standards“ folgernd in singulären Fachdisziplinen und Subdomänen ohne holistisch fundierte, interdisziplinäre Evidenz entwickeln. Diese kann aus der Fachdisziplin heraus sinnvoll scheinen – berücksichtigt jedoch noch lange keine vernünftige Gesamtlösung.

„Gemeinwohlorientierte Verwendung“ wäre damit allenfalls Auslegung der jeweiligen Sicht. Ein Standard macht noch lange keine operativ tragfähige Implementierung.

Gemeinwohlorientierte Verwendung = keine Menschen mit Vorerkrankung bzw. genetischen Risiken in Staatsdienst aufnehmen?

Man stelle sich mal bei diesen ganzen EU-Überwachungs-/Datensammlungsverordnungen/Richtlinien vor, es gibt eine totalitäre Regierung? Machen „unsere“ Repräsentanten keine Risikoabschätzung bei ihren (sorry „unseren“) Gesetzen?

Und es sind ja nicht anonyme Organisationen, die Zugriff haben, sondern Menschen aus Fleisch und Blut, inkl. menschlichen Schwächen. Von der Qualität (also Kometenz) derselbigen mal ganz abgesehen.

„Brauchst du den Halternamen zu einem PKW? Warum egal, frag deinen Freund auf der Zulassungsstelle“ – sorry für die Verschwörungstheorie.

1984 ist bereits Realität.

Das ist schon lange keine Theorie mehr.

So heute (21.02.2024) habe ich eine email von dataprotection@mfn.berlin erhalten. Meine personenbezogenen Daten (inkl. Zahlungsinformationen) haben nun auch ein paar unfreundliche Russen oder Nordkoreaner im Besitz (Daten vom Naturkundemuseum). Ein wenig spät kommt diese Information. So läuft das im besten Deutschland aller Zeiten mit der wehrhaftesten Demokratie, „Unsere Demokratie (TM)“.