[English]Der „Kopf“ und gleichzeitig Administrator der Ransomware-Gruppe LockBit ist laut Mitteilung der Strafverfolger identifiziert. Das FBI, die britische National Crime Agency und Europol haben nicht nur die Identität des russischen Staatsbürgers Dmitry Khoroshev offen gelegt, sondern auch weitreichende Anklagen und Sanktionen gegen den Administrator der LockBit-Ransomware-Operation veröffentlicht.

[English]Der „Kopf“ und gleichzeitig Administrator der Ransomware-Gruppe LockBit ist laut Mitteilung der Strafverfolger identifiziert. Das FBI, die britische National Crime Agency und Europol haben nicht nur die Identität des russischen Staatsbürgers Dmitry Khoroshev offen gelegt, sondern auch weitreichende Anklagen und Sanktionen gegen den Administrator der LockBit-Ransomware-Operation veröffentlicht.

LockBit-Administrator enttarnt

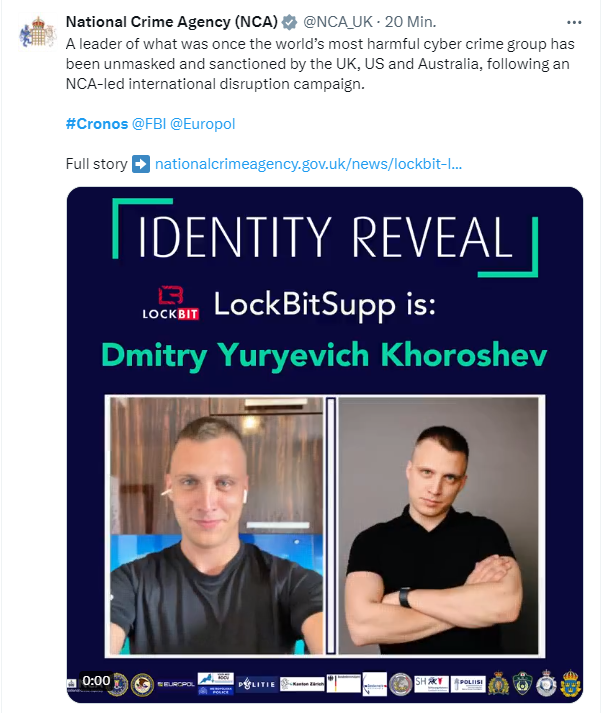

Vor wenigen Stunden hatte ich im Blog-Beitrag LockBit 3.0 zurück? Gruppe reklamiert Angriff auf die Deutsche Telekom; Neue Beschlagnahmung nicht nur neue Leaks der Gruppe LockBit angedeutet, sondern auch erwähnt, dass Strafverfolger neue Aktionen durchgeführt und für den 7. Mai 2024 eine neue Mitteilung angekündigt haben. Hier diese Ankündigung von Europol, FBI und NCA auf X (Cronos war der Code-Name zur Zerschlagung von LockBit im Februar 2024).

Inzwischen ist die britische Pressemitteilung der National Cybercrime Agency (NCA) mit dem Titel LockBit leader unmasked and sanctioned veröffentlicht. Dort heißt es, dass ein Anführer der ehemals weltweit gefährlichsten Gruppe von Internetkriminellen (LockBit) enttarnt wurde. Nach einer von der britischen National Crime Agency geleiteten internationalen Störungskampagne vom (Vereinigten Königreich, den USA und Australien) wurde diese Person mit Sanktionen belegt.

Genannt wird der russische Staatsbürger Dmitry Khoroshev (siehe obiger Tweet), den als Administrator und Entwickler der Ransomware-Gruppe LockBit bezeichnet wird. Khoroshev agierte in der Ransomware-Gruppe unter dem Nicknamen LockBitSupp aus der Anonymität heraus. Seit der Beschlagnahme von LockBit-Servern und Webseiten durch die Strafverfolger hatte LockBitSupp eine Belohnung von 10 Millionen Dollar für jeden ausgesetzt, der seine Identität preisgibt.

Da man dem Mann aktuell nicht habhaft werden kann, wurde Khoroshev nun mit einer Reihe von Vermögenssperren und Reiseverboten belegt. Die US-Partner (FBI) haben außerdem eine Anklageschrift gegen den Hacker veröffentlicht und eine Belohnung von bis zu 10 Millionen Dollar für Informationen ausgesetzt, die zu seiner Verhaftung und/oder Verurteilung führen.

Laufende Verfahren gegen LockBit und Partner

LockBit stellte Ransomware-as-a-Service (RaaS) für ein globales Netzwerk von Hackern oder „Affiliates“ bereit und versorgte sie mit den Werkzeugen und der Infrastruktur zur Durchführung von Angriffen. Die gegen Khoroshev gerichteten Maßnahmen sind Teil einer umfassenden und laufenden Untersuchung der LockBit-Gruppe durch die NCA, das FBI und internationale Partner, die die Taskforce Operation Cronos bilden.

In Spitzenzeiten hatte LockBit bis zu 114 Partner, heißt es, die nach der Infiltration des LockBit-Netzwerks jetzt ins Visier der Strafverfolgungsbehörden geraten sind. Viele der Partner haben zwar Tausende Euro für die Möglichkeit zur Teilnahme am LockBit-Programm gezahlt, wohl aber nie Geld mit ihrer Cyberkriminalität verdient. Diese Partner sind aber durch die Angriffe für Schäden in unbekannter Höhe verantwortlich. Die Zahl der aktiven LockBit-Partner sei seit Februar 2024 auf 69 gesunken heißt es.

Insides aus der Ransomware-Gang

Die National Cybercrime Agency (NCA) gibt in der Pressemitteilung noch einige Einblicke und die Geschäfte von LockBit, die mit Ransomware-as-a-Service Millionen einnehmen. So hat die NCA zahlreiche Beispiele von Angriffen aufgedeckt, bei denen der von LockBit an Opfer, die Lösegeld gezahlt hatten, bereitgestellte Entschlüsseler nicht funktionierte und bei denen sie keine Unterstützung von Partnern oder LockBit erhielten. Das unterstreicht die Unzuverlässigkeit der LockBit-Hintermänner, die ich hier im Blog mehrfach thematisiert hatte.

Bei einem Affiliate-Angriff auf ein Kinderkrankenhaus im Dezember 2022 gab LockBitSupp eine entschuldigende Erklärung auf seiner Leak-Site ab und bestätigte, dass es dem Opfer den Entschlüsseler kostenlos zur Verfügung gestellt hatte. Es hieß, der Angreifer habe „gegen unsere Regeln verstoßen“, sei blockiert worden und befinde sich nicht mehr in ihrem Partnerprogramm.

Tatsächlich blieb dieser Angreifer bis zur Aktion der Strafverfolger im Februar 2024, die dann die Infrastruktur beschlagnahmten, ein aktiver LockBit-Partner. Also auch dort haben sich die Aussagen von LockBitSupp als irreführend erwiesen. Die Analyse der NCA ergab, dass der Partner 127 einzigartige Angriffe durchführte, 50 Verhandlungen mit Opfern führte und mehrere Lösegeldzahlungen erhielt.

Wie die Ermittler feststellten, löschte LockBit die gestohlenen Daten nicht routinemäßig, sobald ein Lösegeld gezahlt worden war. Das korrespondiert mit den Informationen, die ich aus Kreisen von Sicherheitsexperten habe, dass Opfer der LockBit-Partner sich bei Verhandlungen nicht auf Zusagen verlassen können und dass es auch innerhalb der Gruppe zu Betrügereien gekommen ist.

TU Ilmennau Opfer von LockBit 3.0

Ergänzung: Gerade noch gesehen, die Technische Universität Ilmenau wurde Berichten zufolge von der Ransomware-Gruppe LockBit 3.0 angegriffen (HackManac weist in diesem Tweet darauf hin). Die Gruppe soll 363 GB an Daten, darunter Rechnungen, Kontakte, Datenbanken und andere sensible Informationen, exfiltriert haben. Die Frist für die Lösegeldforderung ist auf 5. Juni 2024 gesetzt. Aber nach den oben geschilderten Erfahrungen wäre eine Zahlung rausgeworfenes Geld.

Ähnliche Artikel:

Operation Cronos: FBI & Co. beschlagnahmen Infrastruktur der Lockbit-Ransomware-Gang

Neues zum Schlag gegen die LockBit-Ransomware-Gruppe

ConnectWise ScreenConnect-Server durch LockBit angegriffen

LockBit Ransomware-Gruppe zurück? Und neue Erkenntnisse

LockBit 3.0 zurück? Gruppe reklamiert Angriff auf die Deutsche Telekom; Neue Beschlagnahmung

„…Partner haben zwar Tausende Euro für die Möglichkeit zur Teilnahme am LockBit-Programm gezahlt, wohl aber nie Geld mit ihrer Cyberkriminalität verdient.“

….

„…der Partner 127 einzigartige Angriffe durchführte, 50 Verhandlungen mit Opfern führte und mehrere Lösegeldzahlungen erhielt“

Wie konnte LockBit denn zur „weltweit gefährlichsten (RaaS) Gruppe“ werden, wenn deren Geschäftsmodell beinhaltet die Partner abzuzocken?

Und wieso sollte ein Partner über mehrere Jahre 127 einzigartige Angriffe durchgeführt haben (und riskieren dafür in den Knast zu kommen), wenn sich das finanziell nicht wirklich lohnen würde!!?

„…Angriffe für Schäden in unbekannter Höhe verantwortlich“

also was denn jetzt? Wenn die NCA nicht weiss wieviel Geld geflossen ist (woher auch), aber behauptet die Partner hätten nie Geld verdient, muss ja eine der beiden Behauptungen falsch sein – also: SETZEN 6!

Schäden haben ja erstmal nichts mit der Zahlung zu tun. Ein Betriebsausfall bzw. daraus resultierende Schäden kann immense Kosten verursachen.

Geld erhielten Affiliates anteilig, wenn eine Lösegeldsumme auch bezahlt wurde. Viele zahlen nicht, weswegen dann einige Datensätze veröffentlicht wurden oder in anderen Foren nochmal zum Verkauf angeboten wurden.

Dein Kommentar ist recht überflüssig, weil

1. ist das nix neues, und

2. ändert das doch nichts an der widersprüchlichen Aussage der NCA!!