[English]Es ist ein Krimi – die Strafverfolger scheinen erneut erneut eine Aktion gegen die Webseiten der Ransomware-Gruppe LockBit gefahren zu haben, um deren Server zu beschlagnahmen und die Operationen zu stoppen. Andererseits gibt es wohl neue Ankündigungen von LockBit, die in den letzten Stunden um die 40 neue Opfer reklamieren. Eines der Opfer soll die Deutsche Telekom sein, deren Daten man ab dem 21. Mai 2024 veröffentlichen will.

[English]Es ist ein Krimi – die Strafverfolger scheinen erneut erneut eine Aktion gegen die Webseiten der Ransomware-Gruppe LockBit gefahren zu haben, um deren Server zu beschlagnahmen und die Operationen zu stoppen. Andererseits gibt es wohl neue Ankündigungen von LockBit, die in den letzten Stunden um die 40 neue Opfer reklamieren. Eines der Opfer soll die Deutsche Telekom sein, deren Daten man ab dem 21. Mai 2024 veröffentlichen will.

Wer ist LockBit?

Bei LockBit handelt es sich um eine Ransomware-Familie, und auch die dahinterstehende Organisation trägt diesen Namen. Im Laufe dieser Entwicklung hat LockBit mehrere Versionen seiner Ransomware veröffentlicht, von der Version v1 (Januar 2020) über LockBit 2.0 (Spitzname „Red“, ab Juni 2021) bis hin zu LockBit 3.0 („Black“, ab März 2022). Im Oktober 2021 begann der Bedrohungsakteur auch Linux mit seiner Ransomware abzudecken. Schließlich tauchte im Januar 2023 eine Zwischenversion „Green“ auf, die Code enthielt, der offenbar von der nicht mehr existierenden Conti-Ransomware übernommen wurde. Kurz vor der Zerschlagung konnten Sicherheitsforscher sogar ein Sample von LockBit 4.0 analysieren, welches aber wohl nicht mehr zum Einsatz kam.

Die als Ransomware-as-a-Service (RaaS) agierenden Cyberkriminellen waren einer der führenden Anbieter. Allerdings scheint es in der Ransomware-Gruppe interne Probleme gegeben zu haben, die ihren Ruf in „der Branche“ schädigte. Dazu gehören gefälschte Posts von Opfern sowie eine instabile Infrastruktur bei Ransomware-Operationen. Fehlende Download-Dateien in angeblichen Veröffentlichungen und neue Regeln für Partner sorgten ebenfalls für Verdruss. Einige dieser Erkenntnisse hatte ich im Beitrag LockBit Ransomware-Gruppe zurück? Und neue Erkenntnisse mit mehr Details zusammen getragen.

Gruppe zurück und wieder zerschlagen

Dann kam es im Februar 2024 zur Beschlagnahme der Server der LockBit-Gruppe durch Strafverfolger. In meinem Beitrag Operation Cronos: FBI & Co. beschlagnahmen Infrastruktur der Lockbit-Ransomware-Gang hatte ich darüber berichtet, aber auch erwähnt, dass wohl nicht alle LockBit-Server beschlagnahmt werden konnten.

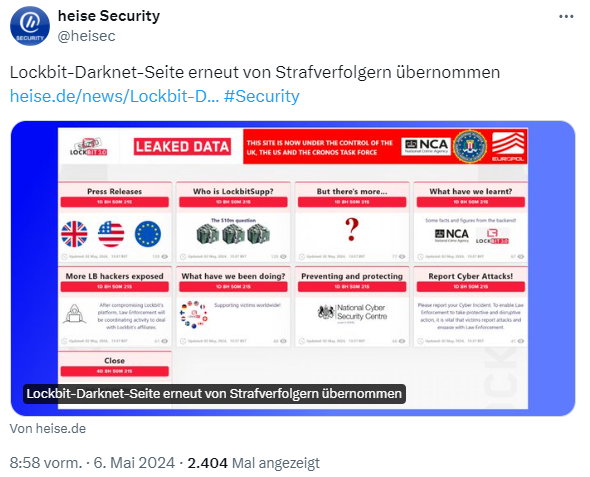

Bereits im Februar 2024 meldet sich die LockBit-Ransomware-Gang mit einem Blog-Beitrag sowie einer neuen Leak-Site zurück. Auf der Leak-Seite wurden neue Einträge zu Opfern hinzugefügt. Zum 6. Mai 2024 ist nachfolgende Ankündigung von Europol, FBI und NCA auf X erschienen, die eine Ankündigung zu Cronos macht. Cronos war der Code-Name zur Zerschlagung von LockBit im Februar.

Die Kollegen von Bleeping Computer haben zum 6. Mai 2024 diesen Beitrag dazu veröffentlicht und schreiben, dass die internationalen Strafverfolgungsbehörden „am Sonntag“ (war wohl Montag, den 6. Mai 2024 in Deutschland) die LockBit-Website für Datenlecks und Pressemitteilungen wiederbelebt hätte. Dieses Mal seien sieben neuen Blogeinträge angekündigt, die alle gleichzeitig am Dienstag um 14:00:00 UTC veröffentlicht werden. Auch heise hat diesen Beitrag dazu veröffentlicht, der konstatiert, dass die Strafverfolger die LockBit-Infrastruktur unter Kontrolle hätten.

LockBit reklamiert Telekom als Opfer

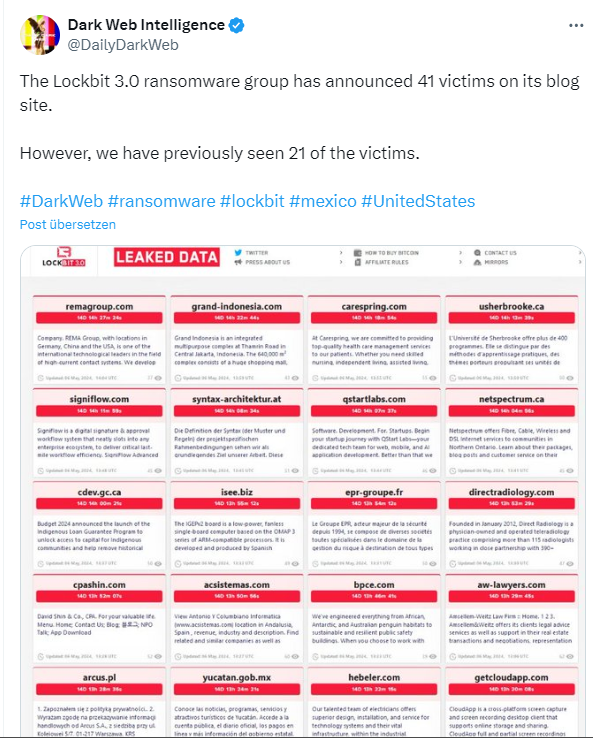

Die obige Historie sollte man im Hinterkopf haben, um die neuesten Aktivitäten der Gruppe zu werden. Denn vor wenigen Stunden wurden auf den LockBit-Seiten Listen von ca. 40 neuen Opfern gepostet (siehe z.B. nachfolgenden Tweet).

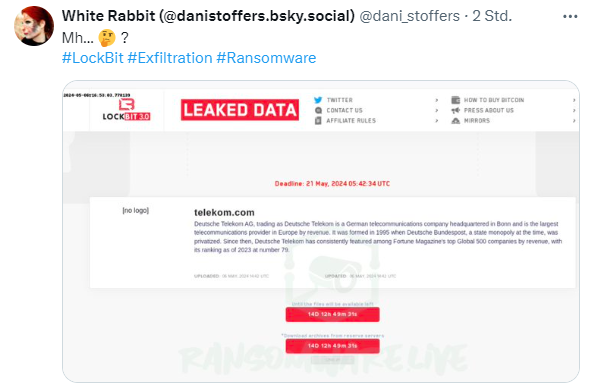

Ob es sich wirklich um Hacks handelt und Daten veröffentlicht werden, ist unklar. Obiger Tweet führt bereits aus, dass von den 41 aufgelisteten Opfern bereits 21 Namen bekannt seien. Was aber aktuell Wellen schlägt: Zum 6. Mai 2024 poppte auf der Forenseite der LockBit-Ransomware-Gruppe die Meldung auf, dass die Deutsche Telekom erfolgreich angegriffen und Daten abgezogen worden seien.

Obiger Tweet zeigt diese Ankündigung, die auch in diesem Beitrag kurz aufgegriffen wurde (danke an den Leser für den Kommentar im Diskussionsbereich). Die Ransomware-Gruppe gibt der Telekom bis zum 21. Mai 2024 Zeit, um Lösegeld zu zahlen. Auf den Telekom-Webseiten habe ich bisher keine Meldung über einen Cybervorfall gefunden. Jetzt bleibt es spannend, ob es eine Fake-Meldung der Restmitglieder der Gruppe ist, ob am 21. wirklich Daten veröffentlicht werden und ob der Gruppe doch langsam die „Luft ausgeht“.

Ähnliche Artikel:

Operation Cronos: FBI & Co. beschlagnahmen Infrastruktur der Lockbit-Ransomware-Gang

Neues zum Schlag gegen die LockBit-Ransomware-Gruppe

ConnectWise ScreenConnect-Server durch LockBit angegriffen

LockBit Ransomware-Gruppe zurück? Und neue Erkenntnisse

Wenn in irgendeiner Form der Staat dahinter steckt, glaube ich, werden sie sich nur neu organisieren und weiter machen. Vielleicht, mit ein wenig nordkoreanischer Unterstützung bzw. Hilfe.

Ich wollte eigentlich bei der Telekom eine DSGVO §15 Auskunft abfordern, vielleicht sollte ich aber lieber bei Lockbit anfragen, da würde sowas sicher schneller bearbeitet ;)

… falls noch jemand das Thema verfolgt – Zitat von Heise:

An der ebenfalls auf der LockBit-Leaksite genannten Attacke gegen die Deutsche Telekom ist jedoch nichts dran, wie ein Konzernsprecher gegenüber heise Security bestätigte. „Es gibt keine Anzeichen für einen Angriff auf die Telekom“, so Christian Fischer aus dem Presseteam des Unternehmens.

Der ganze Artikel:

https://www.heise.de/news/Ueber-100-neue-Leaks-LockBit-entfaltet-nach-Doxxing-hektische-Aktivitaet-9713751.html

Ob die derzeitige große Telekom Störung mit dem „ Hack“ zu tun hat?

Auffällig ist das schon, denn ausgerechnet heute läuft diese Frist aus, die Lockbit gestellt hatte …

Gibt es hierzu eigentlich Neuigkeiten, was mit der Telekom Erpressung passiert ist? Wurde etwas leaked? Hat die Telekom bezahlt?

Mir ist nichts untergekommen – ich habe es aber auch nicht aktiv verfolgt. Aber da haben wir ein neues Problem – muss schauen, ob ich es noch heute aufbereitet bekomme.