[EN]Microsoft will, dass Administratoren seit dem 15. Oktober 2024 die Anmeldung an Azure per Multifaktor-Authentifizierung (MFA) vornehmen, wobei aber eine Verschiebung um bis zu 5 Monate möglich ist.

[EN]Microsoft will, dass Administratoren seit dem 15. Oktober 2024 die Anmeldung an Azure per Multifaktor-Authentifizierung (MFA) vornehmen, wobei aber eine Verschiebung um bis zu 5 Monate möglich ist.

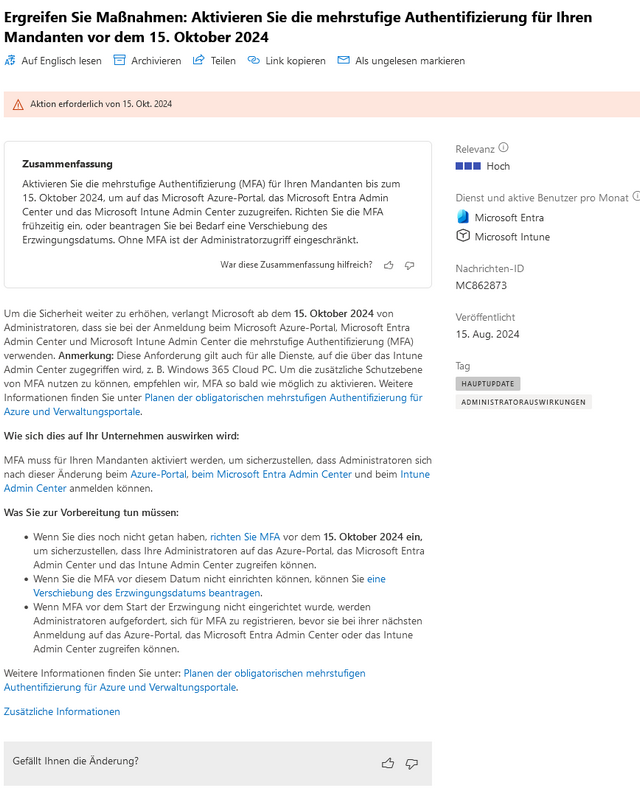

Nico hatte mich auf das Thema hingewiesen, wobei der 15. Oktober 2024 bereits vorbei ist. Microsoft verlangt in Azure seit dem 15.10. 2024, dass sich alle Admins über MFA authentifizieren. So steht es im M365 Admin-Nachrichtencenter.

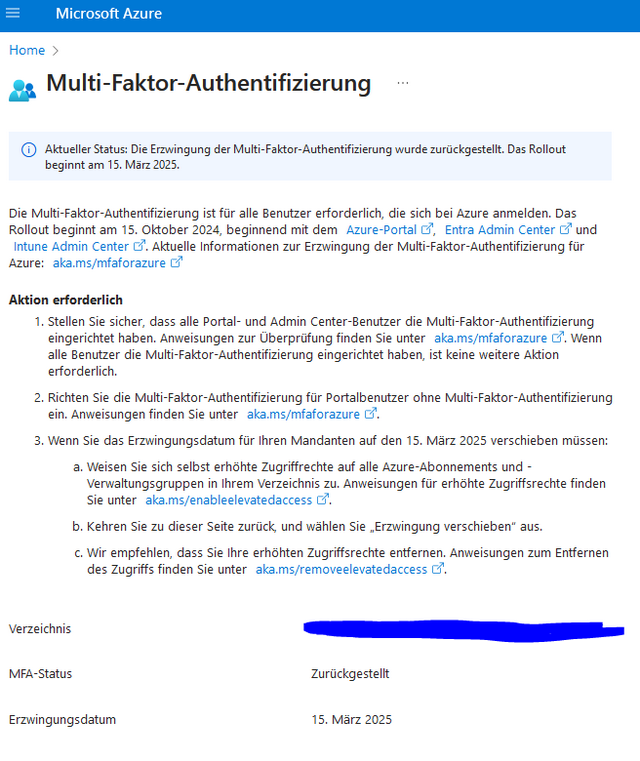

In den Einstellungen kann man auf Wunsch die zwangsweise Einführung auf den 25. März 2025 verschieben.

Was Nico in diesem Kontext verwirrt: Im Nachrichtencenter heißt es „verlangt Microsoft […] von Administratoren, dass sie bei der Anmeldung […] MFA verwenden“. In Azure selbst liest man im Text „[MFA] … ist für alle Benutzer erforderlich ….“.

Frage an die Leserschaft: Habt ihr alle auf MFA umgestellt oder das bis März 2025 zurückgestellt? Und gilt die MFA-Anmeldung nur für Administratoren, oder doch für alle Benutzer? Meines Wissens nach ist MFA für Administratoren verpflichtend.

An der Realität vorbei, wo sich Dritte im Freelancer Bereich ohne dauerhaften direkten Firmenbezug remote um Administration Anpassungen kümmern sollen.

Ähnlich bei Einrichtung/Anpassung von Google API/Maps/Merchant/Analytics usw. Produkten, das kann man als Freelancer inzwischen nicht mehr machen ohne komplexe Login Prozesse und/oder Rechteerstellung was die Eigentümer der Accounts völlig überfordert und sich bei ein paar/zehn/hundert Kunden im Google Account des Freelancers auch gar nicht sauber getrennt einrichten lässt.

Wovon sprichst du? Du bist der Eigentümer deines Admin-Accounts im Tenant deines Kunden. Dann bist du doch der, der für den eigenen Account MFA einrichten muss oder wer ist hier wo genau überfordert?

Mit https://getaegis.app als App für MFA kann man seine Kontenliste durchsuchen, gruppieren, exportieren. Passwortmanager wie KeePass können auch OTP-Einträge speichern. Also ich sehe da keinen Grund als Dienstleister die Übersicht zu verlieren und erst recht keinen Kundenlogindaten an Google zu übertragen.

Freelancer ohne dauerhaften direkten Firmenbezug sind sehr selten Admins im Tenant beim Kunden. Weder bei Azure noch bei Google Diensten.

M365 und Azure bisher nie ohne MFA gesehen und genutzt, daher kenne ich das nicht anders. Zusätzlich noch P2 und PIM für die Admins, da ist MFA bei uns obligatorisch mit CA alles noch forciert.

Wenigstens einer der vernünftig ist.

Hallo,

unsere Interpretation: Gilt für alle Zugriffe auf die Admin-Portale. Unsere Vermutung: Auch für die Lizenz-Portale – und damit über die Hintertür für alle Benutzer.

Ja, wir haben verschoben und bereiten uns vor.

Nun grundsätzlich ist MFA ja eine sinnvolle Sache. Ob es MS auch mit normalen Usern durchzieht, ist mir aktuell aber auch noch nicht ganz klar. Aus versehen für alle aktiviert ist aber schnell passiert.

Recht umständlich ist es auch eine Alternativen zur MS-App auf dem Smartphone zu verwenden. Zum Beispiel SMS. MS hinterlässt einem den Eindruck, dass eigentlich nur die App wirklich gut ist. Wird auch standardmässig bei der Telefon-Wahl aktiviert. Auch weist MS an jeder Stelle auf veraltete MFA Techniken hin, aber so richtig erkennen ob man nun alte oder neue aktiviert hat, ist gar nicht so einfach auf Anhieb möglich. Etwas unausgegoren diese Oberfläche.

Auch das Formular für die Aktivierung ist nicht so richtig integriert und wirkt drangebabbt. Ist man z.B. mit mehreren User in unterschiedlichen Domains angemeldet und wechselt auf diesen speziellen Teil der Oberfläche wo man MFA erzwingen kann, kommt man immer auf die Struktur der gleichen Domain, auch wenn man den User gewechselt hat. Sehr verwirrend.

Ich persönlich finde es aber allgemein fragwürdig, das private oder geschäftliche Smartphone als Generalschlüssel für das ganze Leben zu verwenden. Aber das ist nur meine Meinung. Öffnet wieder Tür und Tor für Manipulationen.

Hallo Hansi,

deine Bedenken hinsichtlich privatem Smartphone kann ich gut verstehen und schliesse mich an. Das geschäftliche allerdings ist doch genau für sowas finde ich.

Bei uns sind allerdings alle User mit MFA abgesichert.

Aber wenn dir die MFA Methode nicht gefällt könnte dich vl der Sicherheitsschlüssel interessieren ein Hardwaretoken ohne App oder zusätzliche Programme auf FIDO2 Standart wir benuzen diese Methode und die funktioniert bis jetzt sehr zuverlässig. Das kann man als zusätzliche Methode einrichten und als Standart definieren sollte mal der Tocken verloren gehen kann man immer noch das Smartphone einrichten.

Hintergrund bei uns ist allerdings, nicht jeder Mitarbeiter der einen 365 Account hat, hat ein Firmen Smartphone so kamen wir darauf.

Als Token würde ich die Yubikeys 5NFC empfehlen.

Lustig. Die Leute haben alles mögliche an „Spyware“ auf ihren Smartphones (Meta Produkte) aber bei MFA Apps sind sie raus?

Ich verstehe das Misstrauen gegen den Authenticator von Microsoft, aber man kann (zumindest aktuell) auch jeden x-beliebigen MFA Code Generator verwenden und die sind klein, verbrauchen kaum Akku und sollten sich je nach ANbieter ruhig verhalten.

Wer heute seine Accounts nicht mindestens mit MFA absichert (welcher Faktor kann ja egal sein, hauptsache nicht nur einer), hat die Kontrolle über sein Leben verloren ;)

Damit meine ich nicht, das MFA die beste Lösung ist, aber eine Art Security-Basic.

Tja was soll man sagen wenn der Kunde das nicht will bekommt er halt ne andere Lösung ohne MFA meldet sich aber keiner an bei uns.

Am Smartphonezwang statt (Festnetz mit zu erlauben) sieht man, dass es der Industrie weniger auf die eigentliche Sicherheit abgesehen haben. Ein Festnetztelefon wird seltener ohne Zustimmung des Besitzers benutzt und bei einem Diebstahl nimmt der Dieb auch nicht die Nummer mit.

Trotz alledem wird bei 2FA fast nur aufs Smartphone gesetzt. Selbst ein nicht smartes Handy ist oft schon nicht ausreichend. Offenbar wird die 2FA auch dafür genutzt, so nebenbei an Daten für und von weiteren Geräten zu kommen.

Das wollte ich an dieser Stelle jetzt nicht unnötig breittreten da der Fokus ja auf MFA liegt, aber genauso kommt es mir auch vor. Durch das durchzwingen der Smartphone-App kommt man wieder an Nutzerdaten. Auch wenn SMS oder Anruf priorisiert wird, kommt erstmal der Aufruf zur App-Anmeldung.

Wenn man sich die Entwicklung der letzten Jahre anschaut, wird es sobald es verbreitet ist, entsprechende Begehrlichkeiten hervorbringen und die App wird ausgebaut, wird unsicherer und dient nicht mehr nur dem Auth-Zweck. Zudem können Smartphones recht einfach gehackt werden, dadurch bin ich eher geneigt kein Smartphone für die Authentifizierung von allem für gut zu befinden. Oder eben Telefone die nur diesem Zweck dienen. Oder Tokens. Die erfordern aber wieder Fremdsoftware, was mir auch nicht so schmeckt. Setze eigentlich lieber auf reine MS-Technologie in diesem Bereich. Eine Zwickmühle.

Festnetz ist erlaubt, habe ich ja schon benutzt.

ABER:

Das Bürotelefon kann jeder mit Schlüssel zu deinem Büro benutzen. Die Reinigung, die firmeneigene Haustechnik, je nach Unternehmenskultur auch zeitweise Handwerker, ggf. deine Vorgesetzten.

Für mich kann ich sagen, dass mein Bürotelefon häufiger von meinen unmittelbaren Kollegen benutzt wurde, als mein Smartphone von allen anderen Personen zusammengenommen.

eine Frage an die Experten.

Ich habe im MS365 auch Hardware Keys aktiviert für MFA. Nur wird einem das bei der ersten Anmeldung nicht angeboten.

Ich lege einen Testkonto an, melde mich dann in einem anderen Browser mit diesem Konto an und nur die MS APP oder alternative OTP APP kann ich auswählen. Erst wenn ich das abgeschlossen habe kann ich in diesem Konto ein yubikey hinzufügen unter Sicherheit.

Hab ich irgendwas übersehen?

Hallo Karl,

Ja eine Kleinigkeit aber nur, das Konto mit dem du dich anmelden willst muss den Sicherheitsschlüssel als Standart haben, das stellt du dort ein wo du den Yubikey hinzugefügt hast.

Ja, das meinte ich weiter oben. Es geht anders, aber es ist nicht so easy zu aktivieren. Insbesondere für die Erstanmeldung. Ist aber möglich. Habe es leider auch verpasst aufzuschreiben wie es zuverlässig funktioniert. Bei der nächsten versuche ich das entsprechend zu erledigen.

Mein Distributor dreht völlig am Rad, unglaublich viele Help-Desk Einsätze oft ohne direkte Bezahlung mit allem was mit der Cloud/Azure/Entra zu tun hat welche nur schon für den Softwarekauf benötigt wird. Ein KMU hat gar keine Chance das ganze selber korrekt zu verwalten. MFA macht es nicht besser.

Und einmal mehr muss dadurch in einem Online-System die Berechtiung an eine andere Firma abgegeben werden wo man wieder keinen Einfluss hat wer und was zugreift. Keine Ahnung, aber gerade in der heutigen Zeit finde ich solche Konstrukte grässlich.

Das ist mir auch schon aufgefallen und hatte uns auch erstmal kurz verwundert. Gibt es da ne praktikable Lösung, so dass ein User auch bei der Erstanmeldung gleich seinen yubikey konfigurieren/aktivieren kann?

Gute Frage wir machen es so das wir uns in das Microsoft Konto einloggen und den Yubikey einrichten und als Standart festlegen. Es gibt bestimmt irgendwelche verstecken Entra Funktionen mit denen das geht wäre echt blöd wenn nicht. Leider bin ich aber in der Thematik nicht so drinne und muss es von Hand machen.

Schaut euch mal drum temporary Access pass an. bei der Suche hiernach mit +fido finden auch auch einige Blogbeiträge, die die Kombination gut beschreiben.

Wie Tom bereits sagte, das geht aktuell nur dem Temporary Access Pass, den ein Administrator mit entsprechenden Rechten für den User erstellen muss. Also ohne admin-interaktion gehts aktuell nicht

Der befristete Zugriffspass ist hier m. E. der einzige alternative Weg.

Ich bin echt entsetzt wieviele sich hier aus primitiven Gründen (Authenticator [der nichtmal von Microsoft sein muss] auf dem Smartphone) gegen MFA aussprechen.

Ihr habt aber alle schonmal in die Anmelde Logs eurer Umgebung geschaut? Wohl nicht …

ja, schonmal reingesehen …

und festgestellt, das man die Anmeldung nicht auf IP / Land begrenzen kann …

Option ist kostenpflichtig

wer denkt sich sowas aus

Nicht nur das: Regeln für den bedingten Zugriff greifen erst nach erfolgreicher Authentifizierung. Bedeutet: Ich habe zwar über Conditional Access z. B. den Zugriff auf den DACH-Raum begrenzt, ein Angreifer kann aber trotzdem „beliebig“ (im Rahmen der sonstigen MS-Restriktionen) Bruteforce-Angriffe mit IPs aus Timbuktu fahren, bis er das konkrete PW raus hat. Erst für den tatsächlichen Login braucht er dann eine DACH-IP – was an der Stelle jetzt keine große Hürde mehr ist.

Ja schon traurig.

Selbst mit MFA aktiviert ist es schockierend was da 24/7 in der 7 Tages Statistik von der ganzen Welt aus für Loginversuche zu Tage gefördert werden.

Kann man nur hoffen, das zu mindestens der bedingte Zugriff auf Länderebene konfiguriert ist.

Die Anzahl der Anmeldeversuche ist irrelevant, wenn sichere Passwörter verwendet werden.

Und du stellst sicher, dass jeder deiner Mitarbeiter sichere Passwörter verwendet? Bei einer kleinen Firma ist das noch machbar, aber bei drei- und vierstelligen MA-Zahlen musst du definitiv davon ausgehen, dass irgendwo unsichere Passwörter mit drin sind. Und nein, die Schutzmechanismen, die das verhindern sollen (Mindestlänge, Mindestkomplexität, etc.) reichen in der Regel nicht aus. Die Menschen sind erstaunlich einfallsreich, wenn es darum geht, solche Regeln auszutricksen…

Davon mal abgesehen schützten sichere Passwörter weder gegen Phishing, noch gegen Multi-Use-Passwörter.

Privat gibt es auch genug Dinge, bei denen ich guten Gewissens auf MFA verzichte. Aber wenn ich mich auch gegen die Dummheit und Fahrlässigkeit meiner Mitarbeiter schützen muss, ist MFA durchaus eine wirksame Methode, um bestimmte Angriffsszenarien einzudämmen. Ein Allheilmittel ist MFA hingegen nicht.

Wer sagt den etwas gegen MFA? Kann ich bei den wenigsten Kommentaren erkennen. Mich stört nur die aggressive Bevorzugung gewisser Varianten. Ich meinerseits habe nur etwas gegen Smartphones die man auch im Alltag geschäftlich oder privat insbesondere zum Surfen und per Whats App etc. nutzt. Beziehungsweise allgemein gegen unnötige Konzentrierungen von Schlüssel-Technik aller Art. Zum Glück sind ja reine Daten-Simkarten billig, so kann man das auf einem separaten Handy nutzen.