[English]In den Firewalls von Palo Alto Networks soll eine ungepatchte Schwachstelle existieren. Über diese Schwachstelle kann auf das Management Interface zugegriffen werden. Das wird wohl bereits für Angriffe ausgenutzt. Sowohl das BSI als auch die US-Behörde CISA warnen: Kunden sollten unverzüglich ihre Firewalls absichern.

[English]In den Firewalls von Palo Alto Networks soll eine ungepatchte Schwachstelle existieren. Über diese Schwachstelle kann auf das Management Interface zugegriffen werden. Das wird wohl bereits für Angriffe ausgenutzt. Sowohl das BSI als auch die US-Behörde CISA warnen: Kunden sollten unverzüglich ihre Firewalls absichern.

Warnung vor Schwachstelle

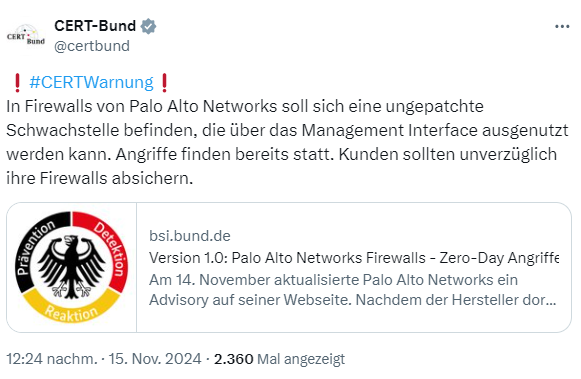

Die Warnung vor einer ungepatchten Schwachstelle in den Firewalls von Palo Alto Networks findet sich an mehreren Stellen im Internet. Mir ist die nachfolgende Warnung des BSI, die im Artikel Palo Alto Networks Firewalls – Zero-Day Angriffe auf Management Interface beobachtet präzisiert wird, am gestrigen 15.11.2024 aufgefallen.

Der Hersteller hatte in einem Security Advisory vor einigen Tagen zuvor eine mögliche Gefährdung durch eine Sicherheitslücke in seinem Firewall-Management Interface bekanntgegeben. Die US-Behörde CISA warnt in diesem Tweet und verweist auf den Schwachstellenkatalog mit ausgenutzten Sicherheitslücken.

Die Schwachstelle CVE-2024-9463

Im Palo Alto Networks Expedition OS gibt es eine Command Injection-Schwachstelle CVE-2024-9463 (CVSSv4.0 Base Score: 9.3), die es einem nicht authentifizierten Angreifer ermöglicht, beliebige Betriebssystembefehle als root in Expedition auszuführen, was zur Offenlegung von Benutzernamen, Klartextpasswörtern, Gerätekonfigurationen und Geräte-API-Schlüsseln von PAN-OS-Firewalls führt.

Warnung vor Angriffen

Am 14. November 2024 hat Palo Alto Networks dann sein Security Advisory aktualisiert. Der Hersteller weist nun darauf hin, dass inzwischen Angriffe auf verwundbare Geräte stattfinden. Demnach habe man eine begrenzte Anzahl an Attacken auf Firewalls, deren Management Interface im Internet erreichbar ist, bestätigen können. Die Dringlichkeit des Sachverhalts wurde daher auf die höchste Stufe angehoben.

Zum aktuellen Zeitpunkt gibt der Hersteller keine Details über die betroffenen Versionen bzw. Geräte an. Es sollen jedoch alle Modelle, die das Management Interface nicht nach Best Practices absichern und daher nach außen exponieren, potentiell gefährdet sein.

Hinweise, was man zur Absicherung machen soll (das Management Interface von der Erreichbarkeit per Internet abschotten), finden sich im Security Advisory. Palo Alto Networks hat zudem das Dokument Tips & Tricks: How to Secure the Management Access of Your Palo Alto Networks Device mit Hinweisen zur Absicherung verlinkt. Administratoren sollten also unverzüglich handeln.

Weshalb setzt man das Management Interface bitteschön über das Internet erreichbar… sorry aber sowas gehört bestraft!

Das ist ja in etwa so als wenn man russisch Roulette anstatt mit einem Revolver mit einer Pistole spielt. Absolut dämlich!

„Demnach habe man eine begrenzte Anzahl an Attacken auf Firewalls, deren Management Interface im Internet erreichbar ist, bestätigen können.“

Ehrlich, wer sowas macht, der sollte sein Konzept mal überdenken….

Edit: Wobei Portale von Firwalls im Internet mittlerweile ja durchaus üblich sind, damit die User eigenständig ihre MFAs verwalten können. Wobei ich dann eher auf MFA verzichten würde…

Letzte Woche war es Fortinet, jetzt Palo Alto Networks … was stellen wir fest? Die Hersteller kochen alle nur mit Wasser.

Und auch hier stellt sich wieder die Frage wie zum Teufel kommt man an ein Management Interface über unsichere Netze dran? Bei der Fortinet Schwachstelle war es auch ein Management Tool, in dem die Schwachstelle war.

Möglicherweise haben wir mehrere Probleme, unsichere Produkte auf der einen Seite, und faule oder inkompetente Admins auf der anderen Seite.

Eine Kombination aus beidem.

Unsicheres Produkt und dann macht ein inkompetenter Admin das Management Interfaces aus dem Internet erreichbar.

Das muß man schon mit Absicht machen, denn per Default ist bei allen mir bekannten Produkten der Zugriff auf das Management Interface übers Internet deaktiviert.

Und eine Kombination aus „das soll unauffällig so sein, damit man bei anderen Staaten, die das nutzen, eine Backdoor hat…“

Mit dem neusten Content-Update werden Signaturen veröffentlicht, die vor der Sicherheitslücke in PAN-OS schützen soll. (nur als Info)

Warum das Management Interface ins Netz gehängt werden könnte, wird auch hier diskutiert. Bei einer S2S-Firewall wird das teilweise empfohlen, dass das Management über Panorama funktioniert… Wenn der S2S-Tunnel steht, kann aber auch durch den Tunnel auf das Mgmt-Int zugegriffen werden, was deutlich besser wäre :D und mit GlobalProtect kann für den Notfalls auf die S2S-Firewall zugegriffen werden, falls der Tunnel mal Probleme macht…

https://www.reddit.com/r/paloaltonetworks/comments/htkqq6/palo_alto_management_from_outside_interface/

UPDATE:

Gerade wurden noch die Updates für PAN-OS 10.2.X Versionen veröffentlicht.