[English]Windows 11 ist bereits jetzt das „sicherste Betriebssystem der Galaxie“, aber es soll noch sicherer werden – die Microsoft Secure Initiative lässt grüßen. Daher hat Microsoft die Funktion „Quick Machine Recovery“ angekündigt. Eine Funktion, um Windows nach Debakeln wie bei Crowd Strike schneller wieder lauffähig zu bekommen. Virenscanner sollen nicht mehr im Kernelmodus laufen, Anwendungen seltener Administratorenrechte benötigen. Hier ein Abriss der zahlreichen „Versprechen“.

[English]Windows 11 ist bereits jetzt das „sicherste Betriebssystem der Galaxie“, aber es soll noch sicherer werden – die Microsoft Secure Initiative lässt grüßen. Daher hat Microsoft die Funktion „Quick Machine Recovery“ angekündigt. Eine Funktion, um Windows nach Debakeln wie bei Crowd Strike schneller wieder lauffähig zu bekommen. Virenscanner sollen nicht mehr im Kernelmodus laufen, Anwendungen seltener Administratorenrechte benötigen. Hier ein Abriss der zahlreichen „Versprechen“.

Aktuell läuft die Ignite 2024-Konferenz für Entwickler, IT-Experten und Partner. Da haben die Microsoft-Verantwortlichen ein wahres Feuerwerk an neuen Ideen präsentiert. Von der Simultanübersetzung bei Teams bis hin zum noch sichereren „sichersten Windows aller Zeiten“. Zum 19. November 2024 hat Microsoft einige Funktionen vorgestellt, wie Windows 11 in Sicherheitsaspekten weiter entwickelt werden soll. Die Ideen wurden im Windows Blog im Beitrag Windows security and resiliency: Protecting your business kund getan.

Falls es jemand nicht mitbekommen haben sollte, bei Microsoft hat – seit die Secure Future Initiative (SFI) nach den heftigen Sicherheitsvorfällen mit gehackter Cloud bekannt wurde – die „Sicherheit oberste Priorität“, und mit jeder neuen Version wird Windows noch sicherer. Wir sind ja bereits bei der Version 11, da ist alles inzwischen bombensicher – aber „wir arbeiten daran“ das halt noch sicherer zu machen.

Da scheut man sich bei Microsoft auch nicht, mal eben ein Oxymoron heranzuziehen und zu behaupten, dass der Schutz der Daten und die Gewährleistung der Integrität der Systeme von Kunden von größter Bedeutung sei. Vom Chip bis zur Cloud biete Microsoft mehrere Sicherheitsebenen, um Identitäten und Daten zu schützen, und ermögliche ein umfassendes Ökosystem für Innovationen in einer kritischen Zeit.

Sicherheit und Widerstandsfähigkeit

David Weston, Vice President Enterprise and OS Security at Microsoft, schreibt, dass Sicherheit und Widerstandsfähigkeit von Windows 11 die oberste Priorität für Microsoft sei. Man habe Lehren aus dem CrowdStrike-Vorfall (siehe zum Beispiel Microsofts Analyse des CrowdStrike-Vorfalls und Empfehlungen) vom Juli 2024 gezogen. Bereits im September 2024 hatte Microsoft ja erste Änderungen angekündigt (siehe Nach CrowdStrike: Microsoft plant Security-Lösungen aus dem Windows-Kernel zu entfernen). Im betreffenden Blog-Beitrag führt Microsoft folgende Verbesserungs-Ziele auf:

- Benutzern und Anwendungen ermöglichen, mehr ohne Administratorrechte zu tun.

- Stärkere Kontrolle darüber, welche Anwendungen und Treiber ausgeführt werden dürfen.

- Verbesserter Identitätsschutz, um Phishing-Angriffe zu verhindern.

Im Rahmen dieser Verbesserungs-Ziele hat man dann konkrete Funktionen skizziert, die das künftig erfüllen sollen.

Ankündigung von Quick Machine Recovery

Der CrowdStrike-Vorfall, bei dem Millionen Maschinen nicht mehr bootfähig waren, weil eine Schutzfunktion diese lahm gelegt hat, waren ein Weckruf. Daher erfolgte die Ankündigung von Quick Machine Recovery, was Anfang 2025 für die Windows Insider Program Community verfügbar sein wird.

Diese Funktion soll es IT-Administratoren ermöglichen, gezielte Korrekturen von Windows Update auf PCs auszuführen, selbst wenn die Rechner nicht starten können, ohne dass sie physischen Zugriff auf den PC benötigen. Diese Remote-Wiederherstellung soll nicht mehr arbeitsfähige Mitarbeiter schneller von streikenden Windows-Systemen befreien.

Virenschutz läuft nicht mehr im Kernelmodus

Im Rahmen der Microsoft Virus Initiative (MVI) arbeitet man mit Antivirus-Anbietern zusammen. Es werden Safe Deployment Practices eingeführt, die alle Sicherheitsprodukt-Updates schrittweise erfolgen müssen. Es sollen Deployment-Ringe genutzt werden und eine Überwachung stattfindet, um sicherzustellen, dass die negativen Auswirkungen der Updates auf ein Minimum beschränkt werden (CrowdStrike lässt grüßen).

Microsoft entwickelt auch neue Windows-Funktionen, die es Entwicklern von Sicherheitsprodukten ermöglichen, ihre Produkte außerhalb des Kernel-Modus zu entwickeln. Dies bedeutet, dass Sicherheitsprodukte, wie z. B. Antivirenlösungen, im Benutzermodus ausgeführt werden können, genau wie Anwendungen.

Administratorschutz soll helfen

Weiterhin führt Microsoft im Blog-Beitrag aus, dass Windows 11 bereits vom Design sicherer als Windows 10 sei und will dies mit weiteren Maßnahmen weiter verbessern. Ein Punkt, der explizit erwähnt wird, ist der Administratorschutz, der sich derzeit in der Testphase befinden soll.

Mir sind die Augen aus dem Kopf gefallen, als ich das las. Eigentlich hat Microsoft mit seinen Standardkonten und der Benutzerkontensteuerung schon bestimmte Schutzmechanismen in Windows seit Vista eingezogen. Führte dazu, dass ich seit Windows Vista standardmäßig mit einem Standard-Benutzerkonto arbeite. Und mit der klassischen Systemsteuerung gab es – bis auf wenige Ausnahmen – keinen Grund, zum Administratorkonto zu wechseln.

Springen wir dich mal zurück ins Jahr 2017 – denn damals hatte ich den Beitrag Windows 10-Administration: Fehlentwicklung in Sachen Sicherheit? hier im Blog. Dort wies ich auf eine bedenkliche Entwicklung hin, weil Microsoft die klassische Systemsteuerung durch die Einstellungen-App ablösen möchte. Die Einstellungen-App unterstützt (wegen der gewählten Implementierung über HTML-JScript-Lösungen) aber keine Benutzerkontensteuerung. Bist Du als Standardbenutzer angemeldet, bekommst Du Optionen, die Administratorberechtigungen benötigen, nicht als Link zum Abrufen angezeigt. Das zwingt die Leute regelrecht zum Arbeiten mit Administratorkonten – die Windows XP-Verhältnisse sind zurück. Was hab ich seinerzeit von den Leuten in Kommentaren für meine Aussagen „was virtuell auf die Mütze bekommen“ – seit reinstes Microsoft-Bashing (ist mir irgendwie in Erinnerung geblieben).

Und jetzt lese ich bei Microsoft mit Verwunderung die Erkenntnis: Der Benutzerzugriff auf kritische Systemressourcen wird bei Standardkonten blockiert und das verhindert, dass Malware oder Anwendungen unbemerkt Rechnerkonfigurationen ändern. Die Standardbenutzerberechtigung seien jedoch für die Benutzer frustrierend, da sie einige gängige Aufgaben wie das Ändern der Zeiteinstellungen oder die Installation von Produktivitätsanwendungen nicht durchführen können.

Microsoft begründet dies damit, dass ein Standardbenutzer in vielen Fällen nicht über die Administratorberechtigung verfügt. Ich habe bei meinen Systemen ja die Möglichkeit, mir Administratorberechtigungen zu gewähren. Das ist bei der Einstellungen-App aber nicht möglich – ich muss mich entweder am Administratorkonto anmelden oder die klassische Systemsteuerung mit ihren Befehlen, die eine UAC-Unterstützung haben, verwenden. Führt (zusammen mit dem Umstand, dass bei der Windows-Installation nur ein Administratorkonto angelegt wird) dazu, dass die Leute alle mit Benutzerkonten aus der Gruppe der Administratoren arbeiten, wenn sie nicht von einem Firmenadministrator daran gehindert und auf Standardbenutzerkonten gezwungen werden.

Microsoft schreibt, dass die Standardbenutzerberechtigung auch einen zusätzlichen Aufwand für die IT-Abteilung bedeutet, um die Benutzer bei akzeptablen Aufgaben zu unterstützen, es sei denn, die IT verfüge über Tools wie Microsoft Intune Endpoint Privilege Management. Das ist natürlich ein Punkt, der an Microsoft geht.

Der (derzeit in der Preview-Phase befindliche) Administratorschutz, ist eine neue Lösung Microsofts, die diese Problematik entschärfen soll. Der Benutzer verfügt standardmäßig über die Sicherheit von Standardbenutzerberechtigungen. Bei Bedarf soll er dennoch problemlos Systemänderungen, einschließlich der Installation von Apps, auf seinem System vornehmen können.

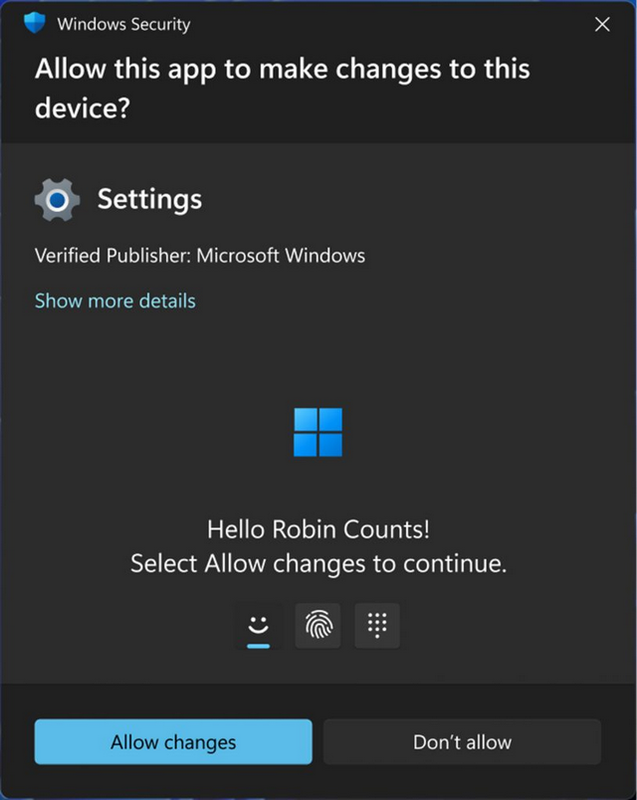

Mit dem Administratorschutz wird der Benutzer laut Microsoft, wenn eine Systemänderung Administratorrechte erfordert, wie z. B. bei der Installation einiger Anwendungen, aufgefordert, die Änderung mit Windows Hello als sicher zu autorisieren. Windows erstellt ein temporäres, isoliertes Admin-Token, um die Aufgabe zu erledigen. Das Token verfällt nach Abschluss der Aufgabe. Der Administratorschutz stellt sicher, dass Benutzer und nicht Malware die Kontrolle über die Systemressourcen behalten.

Außerdem würden Angreifer gestört, da sie ohne spezielle Windows Hello-Autorisierung nicht mehr automatisch und direkt auf den Kernel oder andere, als kritisch eingestufte Systemfunktionen zugreifen können. Für mich klingt das nach „könnte theoretisch ein hilfreicher Ansatz werden, läuft aber möglicherweise auf Schlangenöl hinaus“.

Weitere Sicherheitsfunktionen

Weiterhin verspricht Microsoft den verbesserten Schutz von Anmeldeinformationen. Denn der Diebstahl von Zugangsdaten und Identitäten ist ein Hauptanliegen von Cyberangreifern. Hier will Microsoft eine Multifaktor-Authentifizierung (MFA) über Windows Hello pushen. Windows Hello wurde, als integrierte MFA-Lösung in Windows, weiter gehärtet und um die Unterstützung von Passkeys erweitert. Windows Hello werde auch zum Schutz von Recall und Personal Data Encryption eingesetzt.

Ein weiterer Punkt sind vertrauenswürdige Apps und Treiber, auf die Microsoft seine Hoffnungen setzt. Viele Angriffe würden nur erfolgen, weil Benutzer unsichere oder nicht signierte Anwendungen und Treiber herunterladen. Die Richtlinien Smart App Control und App Control for Business geben der IT die Möglichkeit, sicherzustellen, dass nur verifizierte Apps auf dem Gerät der Nutzer ausgeführt werden können.

Zum letztgenannten Punkt geht mir durch den Kopf: Nicht vertrauenswürdige Apps und Treiber sind doch eigentlich nur ein Problem auf nicht verwalteten Systemen. Auf Systemen, die in Unternehmen zentral von der IT administriert werden, installiert der Anwender doch keine unsicheren Treiber und Anwendungen. Der Klemmer kommt doch nur auf, weil Microsoft Installationen von Apps über Appx oder als Add-Ins zulässt – oder sehe ich das falsch? Microsoft ist sich sicher, dass durch die Maßnahmen Angriffe über bösartige Anhänge oder Social-Engineering-Malware verhindert werden.

IT-Administratoren sollen in Assistenten für die App-Kontrolle einfach eine Vorlage „Signierte und seriöse Richtlinie“ auswählen können, um Millionen von verifizierten Apps unabhängig vom Bereitstellungsort, auszuführen. Microsoft nicht bekannte Geschäftsanwendungen, können, so das Versprechen, vom IT-Administrator durch Richtlinienänderungen oder über Microsoft Intune Managed App Deployments problemlos zur Liste der zulässigen Apps hinzugefügt werden.

Erwähnt wird auch Windows Protected Print als Neuerung. Diese Technologie funktioniert nahtlos mit Mopria-zertifizierten Geräten und erfordert keine Treiber von Drittanbietern. Der Ansatz wurde entwickelt, um viele der früheren Sicherheitsprobleme mit Druckertreibern zu entschärfen.

Neu ist auch die eingeführte, persönliche Datenverschlüsselung für bekannte Ordner in Windows 11 Enterprise. Diese nutzt eine Windows Hello-Authentifizierung zum schützen von Dateien, die in den Ordnern Desktop, Dokumente und Bilder gespeichert sind. Angezeigt wird der Schutz durch ein Schlosssymbol auf der Datei.

Ist die persönliche Datenverschlüsselung aktiviert, kann ein Geräteadministrator den Inhalt der Dateien nicht einsehen, da die Dateien verschlüsselt bleiben, bis sich der Nutzer mit Windows Hello authentifiziert. Da wird es spannend sein, zu beobachten, wie die IT-Administration sicherstellen kann, dass bei „Verlust“ des Mitarbeiters die berechtigen Personen des Unternehmens an diese Daten heran kommen.

Ein IT-Administrator kann mit Microsoft Intune (oder einem anderen Verwaltungstool) alle oder eine Teilmenge dieser Ordner auswählen, um Personal Data Encryption anzuwenden. Es lässt sich mit OneDrive und SharePoint auf Microsoft 365 integrieren, um eine einfache Zusammenarbeit zu ermöglichen.

Personal Data Encryption kann unabhängig von BitLocker oder anderen Lösungen verwendet werden, und in Kombination mit BitLocker bietet es doppelten Verschlüsselungsschutz. Softwareentwickler können auch die Personal Data Encryption-API nutzen, um den Schutz ihrer Anwendungsdaten zu erweitern.

Einige Gedanken dazu

Es ist eine Entwicklerkonferenz und es ist legitim von Microsoft, da einige neue Ideen vorzustellen. Die Sicherheitsvorfälle der letzten 24 Monate zwingen Redmond dazu, aktiv zu werden. Aber es bleibt abzuwarten, wann und wie das Ganze implementiert und umgesetzt wird. Das Desaster mit Recall in Windows 11 zeigt, wie etwas ziemlich schief gehen kann.

Egal, wie sinnvoll so manche vorgestellte Neuerung in der Theorie ausschauen mag. Am Ende des Tage zählt, wie es praktisch umgesetzt wird und ob es handhabbar ist. Für mich sieht es so aus, als ob das einige „Balkönchen“ an ein wackeliges Gebäude geschraubt werden, in der Hoffnung, dass das Ganze besser hält.

Am Ende des Tages bleibt abzuwarten, wie stabil und bugfrei das Zeugs ausgerollt wird, und ob die Neuerungen das halten, was sich Microsoft davon verspricht. Die täglich empfundene Praxis im Umgang mit dem „gefühlt seit 20 Jahren sichersten Windows aller Zeiten“ lässt eine gewisse Skepsis aufkommen, dass alles besser wird. Details lassen sich im verlinkten Blog-Beitrag nachlesen. Was haltet ihr von diesen Ankündigungen?

Die Ideen und andere angekündigten Sachen hören sich im Prinzip erst mal gut an.

Ob es dann aber gut gemacht wird bleibt abzuwarten, wie bei allen Software-Firmen dieser Welt.

Dazwischen werden dann noch irgendwelche Behörden grätschen die dann wieder (Berechtigt oder nicht) irgendwas zu bemängeln haben.

Die Bedienbarkeit solcher Sachen wird auch eine Rolle spielen, ob das dann genutzt wird.

Der CrowdStrike-Vorfall, aber auch andere, wären für mich Anlass gewesen, das Produkt „Windows“ in seiner Gesamtheit in Frage zu stellen.

Die technischen Schulden des Betriebssystems lassen sich kaum beziffern. Es wird also immer mehr Ballast mitgeschleppt und drumherum gebaut, oders anders ausgedrückt: Pfusch am Pfusch. Letztlich müssen es die leidgeplagten Kunden ausbaden.

Spätestens nach Windows 8 / 8.1 hätte man die Lehren ziehen können und müssen, dass sich „Windows“ auch architektonisch neu aufstellen muss. Das Scheitern von Windows 10X hat dann ungewollt tiefe Einblicke in die Unternehmensführung gegeben, auch wenn dies kaum thematisiert wurde.

Inkonsistenz im Produktdesign und Inkonsequenz im Management können keine guten Produkte garantieren. Und so dürfen wir zusehen, wie sich „Windows“ und Co. immer weiter vom Kunden entfernen.

Da sind wir dann beim Thema EU-Produkthaftungsrichtlinie 2024/2853.

Finde ich jetzt nicht ganz fair. Seit Windows Vista wird enorm viel in die Kapselung von Funktionen/Modulen und deren Unabängigkeit von anderen Modulen unternommen. Das wurde mit jeder Version besser. Insofern ist nicht das Basis-Produkt/Konzept an sich bescheiden sondern allenfalls das Tempo der Umsetzung. z.B. NTLM das auch für gewisse Windows Komponenten benötigt wird usw.

Das Problem sind die elenden durchlöcherungen des guten Konzepts. Dazu gehören insbesondere durch die Apps. Auch das Tempo könnte man MS allenfalls ankreiden.

Ich bin in dieser Sache eher bei Heiko A. Im ersten Schuss hast Du Recht, aber hier ist mal Stefan Kanthak als Name gefallen. Wenn der seine Insides auspackt, lässt sich erkennen, wo überall gestümpert wurde (auch bei der UAC-Implementierung). Die Idee, das Ganze durch Neu-Design auf eine solide Basis zu stellen, ist gut.

Alleine, Microsoft und die Kunden sind ein Opfer des Erfolgs und sitzen in der Locked-In-Falle. Keiner kann sich leisten, da alte Zöpfe abzuschneiden, weil es dann mächtig rumpelt.

Ich hatte mal zum 1. April einen Artikel, dass Microsoft künftig auf einen Linux-Kernel setze und da drüber die Windows GUI stricke. War leider nur ein April-Scherz – hätte aber was bestechendes – man denke an macOS, wo Apple den Mach-Kernel genommen und dann eine Oberfläche drüber gestrickt hat.

Betrachte mal die ganze Politik (Microsoft) rund um „Windows“. Was hat man in Redmond da schon alles versemmelt? Windows nach XP und 7, Windows Phone, Windows Mobile, Windows RT, Windows S-Modus, Windows 10X, Windows SBS, Update-Politik, GUI-Design, …

Die Kapselung von Bestandteilen des Betriebssystems löst nicht das Grundproblem, dass der Windows-Kernel veraltet ist und für Microsoft offenbar auch eine unüberwindbare Hürde für die Adaption des OS zu Gunsten anderer Formfaktoren darstellt.

Es gibt irgendwann einen Punkt, wo die Flickschusterei für ein Produkt unrentabel wird. „Windows“ ist für Microsoft bestenfalls ein netter Nebenverdienst. Und jetzt wird es zunehmend als Brücke zu einer „Cloud first“-Strategie missbraucht, indem man das Betriebssystem peu à peu kastriert, die Kunden mit künstlichen Barrieren gängelt und an Stellen bastelt, die Basics darstellen. Dazu gehört z. B. auch ein konsistentes Produktdesign.

Je nachdem, welche Statistik man nutzt, sieht man, dass der Marktanteil von Windows bei bestimmten Formfaktoren seit Jahren kontinuierlich schrumpft.

Windows 11 wächst nur deshalb, weil es bei Neuverkäufen von Hardware a) kein Windows 10 mehr gibt und b) man mit „Copilot+ PC“ a. k. a. „AI-PC“ versucht alten Wein in neuen Schläuchen zu verhökern.

Angeblich wurde der Kernel von Windows 11 neu geschrieben.

Und aus Sicherheitsgründen in der Programmiersprache RUST.

Der Kernel bis Windows 10 ist in C (C, C++, C# o.Ä) geschrieben.

Der Kernel von Windows wurde nicht neugeschrieben, sondern von C++ zu Rust UMgeschrieben. Das war vor allem dann mit dem Update Windows 11 Version 24H2 final.

Zwar bringt Microsoft über Windows 11 „mehr Sicherheit“ in Form von TMP-Pflicht, VBS (Virtualization-based Security), HVCI (Hypervisor-protected Code Integrity), Smart Control App (eine Art „KI“-basierter Virenschutz über die Microsoft Cloud), eines verbesserten Windows Defender und BitLocker, allerdings hebelt man es mit Copilot, Windows Recall und möglichen anderen „Features“ für ein „besseres Benutzererlebnis“ wieder aus.

Dann lese ich heute das hier:

https://www.borncity.com/blog/2024/11/21/windows-microsofts-bing-wallpaper-als-adware/

Das Problem ist das sie das OS zur eierlegenenden Wollmilchsau aufgeblasen haben! Und dies nun nicht mehr im Griff haben.

Crowdstrike hatte wenige Monate vor dem Windows Desaster Debian und ich meine CentOS Systeme ebenso in die Knie gezwungen. Hier sollte man durchaus Crowdstrike hinterfragen.

Dennoch schadet es freilich nicht gewisse Belange in Windows bzw generell Microsoft und co zu hinterfragen.

Da bin ich ganz bei dir. Es darf aber einem marktbeherrschenden und milliardenschweren Konzern wie Microsoft nicht passieren, dass durch die „Vernetzung“ von Produkten ein solches Disaster entsteht, weil man die Risiken falsch abgeschätzt hat.

Nicht zuletzt spielte auch das in einzelnen Diskussionskreisen eine Rolle, als es um die EU-Produkthaftungsrichtlinie 2024/2853 für den Bereich Software ging.

„dass Sicherheitsprodukte, wie z. B. Antivirenlösungen, im Benutzermodus ausgeführt werden können“

Das sehe ich durchaus kritisch. Denn alles was im Benutzermodus läuft, ist durch den Benutzer (=pot. Angreifer) auch leichter angreifbar. Das heißt, die Antivirenlösung braucht wieder einen umfangreicheren Selbstschutz (Tamper-Protection, etc.) was auch Performance kostet. Und tiefgreifende Sicherheitsfunktionen, die aus Benutzerebene erreichbar sind, damit hier der Antivirus andocken kann, sind potentiell auch eine Angriffsfläche.

Besser wäre IMHO, den Systemstart robuster zu machen, in dem alle vom System aus gestarteten Dienste strenger auf Funktion/erfolgreichen Start überwacht werden, und wenn etwas 3x hintereinander schief geht, wird es abgeschaltet und für eine Reparatur „geflagt“ und per Telemetrie an MS bzw. den Hersteller geloggt, sofern es nicht unbedingt „Systemrelevant „ist (bedeutet: System kommt wengistens „abgesichert“ für Reparaturen hoch.

Ist ein Argument – aber ich bin mal gespannt, wie die das implementieren. Sie könnten die Prozesse ja durchaus im User-Mode laufen lassen, aber eine entsprechende Berechtigungsebene einziehen, die mehr Rechte als ein Administrator erfordert. Stirbt ein solcher Prozess im User-Space, reißt er den Kernel nicht mit in den digitalen Orkus – oder liege ich da falsch?

„Benutzermodus“ bedeutet WEDER „Konto des angemeldeten Benutzers“ NOCH „läuft in der Logon-Session des angemeldeten Benutzers“, und mehr Rechte als ein Administrator sind auch NICHT nötig: es genügt, wenn ein solcher Benutzerprozess das Privileg „Backup“ und damit Zugriff auf alle ACL-gesicherten Objekte hat, aktiviert beispielsweise vom „ServiceManager“, der diesen Benutzerprozess unter einem dedizierten (wirrtuellen) Service-Benutzerkonto startet.

wenn ich mich recht entsinne, kann man bei der Einrichtung von Treibern sagen wie wichtig die sind. Clown Strikes haben in ihrer Aroganz ihren Treiber als existentiell für den Boot Vorgang definiert, was die fatalen Folgen hatte, neben der Aroganz nicht testen und der Aroganz, Updates ungestaffelt zu deployen.

Alles etwas was zu verhindern wäre in dem man solche Produkte nicht verwendet.

Würde mich freuen, wenn MS mal sich selbst an die vorgeschlagenen Regeln insbesondere seiner Updates halten würden.

Musste zwischenzeitlich zur Physiotherapie (nicht wegen Windows) – werde noch einige Gedanken meinerseits ergänzen.

Musste zwischenzeitlich zur Physiotherapie (nicht wegen Windows) – Könnte man aber verstehen ^^

Windows sitzt zwar manchem Nutzer im Nacken, aber ich bin diesbezüglich da locker (auch Linux zwickt ja). Bei mir gilt „Sport ist Mord“ und eine Luxation der HWS vor fast 10 Jahren mit damals inkompletter Querschnittssymptomatik zwickt mich halt. Und sich bei neurologischen Schädigungen da „einfach mal locker machen“ ist nicht – da hilft nicht mal Schlangenöl ;-).

Wegen Windows muss man nicht zur Physiotherapie dann doch eher zur Psychotherapie. Aber sich von Windows zu lösen hebt das Wohlbefinden allgemein.

Das heisst etwas abstrakter, Dritte können remote Dinge auf PCs ändern/löschen/einspielen auch wenn diese nicht gestartet sind? What could go wrong…

Das geht. Vorausgesetzt man hat den M$ Cloud PC. Da wurde ja nix von lokaler Kontrolle gesagt, oder?

Das ist durchaus sicher umsetzbar.

Bei Linux kannst du z.B. auch den Kernel so konfigurieren, dass er z.B. eine SSH-Servers während des Boot-Prozesses mitlaufen lässt. Das ist hilfreich, wenn du z.B. mit verschlüsselten Festplatten arbeitest, deren Passwort beim Boot-Prozess eingegeben werden muss, bevor dieser fehlerfrei abgeschlossen wird. In dem Kontext kann man dann die SSH-Shell nutzen, Passwort eingeben, fertig, SSH-Shell wird Abschluss des Boot-Prozesses verworfen.

Übertragen auf Windows wäre es notwendig ein WindowsPE-Lite beim Booten mitlaufen zulassen, wenn der normale Bootvorgang nicht erfolgreich ist, oder manuell angetriggert wird. Das müsste dann natürlich die notwendigen Dienste mitlaufen lassen, um den Login mit Domänen-Account zu erlauben, der berechtigt ist.

Alternative zu einem PE-Lite wäre natürlich, dass ein Schmalspur Hyper-V mitläuft auf den man sich aufschaltet und in dem das eigentliche System läuft.

Des Weiteren stellt sich mir aber folgende Fragen

1. Um diese Funktion sicher anzubieten, wäre dann doch eine saubere Konfiguration, wie bei Androids AB Slots (Es wird immer die System-Update-Version wechselseitig in den Slot A oder B geschrieben, womit bei einem fehlerhaften Update zum unveränderten Slot zurückgegangen werden kann) oder Linux, wo nicht mit Installation des neuesten Kernel der alte automatisch verworfen werden muss? – Denn was bringt es eine dergleichen Funktion zu haben, aber der Kernel ist oder Teile vom Kernel sind durch das Update zerschossen?

2. Wie transparent wird MS damit umgehen, wie gut wird das umgesetzt, oder läuft macht man da an einer anderen Stelle wieder maximal eine neue Tür an Problemen auf?

Mit der Intel Management Engine hat man sowieso einen parallel laufenden PC im PC, ähnlich bei AMD, vielleicht nutzen sie ja auch das.

es is schon jetzt möglich, Windows zu sagen, wenn Du dreimal das neue Image nicht Booten konntest, dann Boote das von vorher, oder eines, das das Image vom Server zieht. Das hätte der Admin wissen können, einstellen können. Hat aber die Mehrheit nicht wie wir bei Clown Strikes gesehen haben.

Warum?

ist eine böse Frage.

und was kann Microsoft dafür, das der Admin weder Ahnung noch Zeit für solche Spiele hat..

> Was haltet ihr davon?

Darf ich die Frage an den von mir sehr geschätzten und hier mitlesenden Stephan Kanthak weiterleiten? Er hat hunderte Gegenbeispiele, dass das nur Bla und Blupp ist, was Microsoft hier verzapft.

Lassen Sie doch Mircosoft das ersteimal umsetzten. Jetzt schon wieder meckern ist nicht angesagt. Wenn Sie so ein helles Köpfchen sind, dann gründen Sie ein Unternehmen das ein neues OS entwickelt das zu 99,999% sicher und gut bedienbar ist.

Man kann beide Positionen einnehmen: a) nicht sofort zerreden, was Microsoft vor hat, versus b) äußerst skeptisch bleiben, dass das mehr als weiße Salbe ist.

Da ich einige Beispiele von Stefan Kanthak kenne – und bei so mancher Mail zwischen ihm und dem MSRC auf cc war, was ich hier nicht im Blog thematisiert habe, bin ich persönlich eher bei der Position von Tomas Jakobs als bei dir. Aber hey, Vorschlag zur Güte: Warten wir es ab, es liegt an Microsoft, zu liefern und uns Skeptiker zu überzeugen.

PS: Ich sitze hier seit einige Jahren täglich nasebohrend und warte, dass das passiert. Bisher bin ich leider immer böse enttäuscht worden. Aber als „Berufsoptimist“ gebe ich die Hoffnung nicht auf – „Lebbe hat (als Blogger) noch nicht fertig“ ;-).

From: Bill Gates

Sent: Tuesday, January 15, 2002 5:22 PM

To: Microsoft and Subsidiaries: All FTE

Subject: Trustworthy computing

Every few years I have sent out a memo talking about the highest priority for Microsoft. Two years ago, it was the kickoff of our .NET strategy. Before that, it was several memos about the importance of the Internet to our future and the ways we could make the Internet truly useful for people. Over the last year it has become clear that ensuring .NET is a platform for Trustworthy Computing is more important than any other part of our work. If we don’t do this, people simply won’t be willing — or able — to take advantage of all the other great work we do. Trustworthy Computing is the highest priority for all the work we are doing. We must lead the industry to a whole new level of Trustworthiness in computing.

(…)

However, even more important than any of these new capabilities is the fact that it is designed from the ground up to deliver Trustworthy Computing. What I mean by this is that customers will always be able to rely on these systems to be available and to secure their information. Trustworthy Computing is computing that is as available, reliable and secure as electricity, water services and telephony.

Today, in the developed world, we do not worry about electricity and water services being available. With telephony, we rely both on its availability and its security for conducting highly confidential business transactions without worrying that information about who we call or what we say will be compromised. Computing falls well short of this, ranging from the individual user who isn’t willing to add a new application because it might destabilize their system, to a corporation that moves slowly to embrace e-business because today’s platforms don’t make the grade.

The events of last year — from September’s terrorist attacks to a number of malicious and highly publicized computer viruses — reminded every one of us how important it is to ensure the integrity and security of our critical infrastructure, whether it’s the airlines or computer systems.

Computing is already an important part of many people’s lives. Within 10 years, it will be an integral and indispensable part of almost everything we do. Microsoft and the computer industry will only succeed in that world if CIOs, consumers and everyone else sees that Microsoft has created a platform for Trustworthy Computing.

Every week there are reports of newly discovered security problems in all kinds of software, from individual applications and services to Windows, Linux, Unix and other platforms. We have done a great job of having teams work around the clock to deliver security fixes for any problems that arise. Our responsiveness has been unmatched — but as an industry leader we can and must do better. Our new design approaches need to dramatically reduce the number of such issues that come up in the software that Microsoft, its partners and its customers create. We need to make it automatic for customers to get the benefits of these fixes. Eventually, our software should be so fundamentally secure that customers never even worry about it.

No Trustworthy Computing platform exists today. (…)

I’ve spent the past few months working with Craig Mundie’s group and others across the company to define what achieving Trustworthy Computing will entail, and to focus our efforts on building trust into every one of our products and services. Key aspects include:

Availability: Our products should always be available when our customers need them. System outages should become a thing of the past because of a software architecture that supports redundancy and automatic recovery. Self-management should allow for service resumption without user intervention in almost every case.

Most Popular

Security: The data our software and services store on behalf of our customers should be protected from harm and used or modified only in appropriate ways. Security models should be easy for developers to understand and build into their applications.

Privacy: Users should be in control of how their data is used. Policies for information use should be clear to the user. Users should be in control of when and if they receive information to make best use of their time. It should be easy for users to specify appropriate use of their information including controlling the use of email they send.

Trustworthiness is a much broader concept than security, and winning our customers‘ trust involves more than just fixing bugs and achieving „five-nines“ availability. It’s a fundamental challenge that spans the entire computing ecosystem, from individual chips all the way to global Internet services. It’s about smart software, services and industry-wide cooperation.

There are many changes Microsoft needs to make as a company to ensure and keep our customers‘ trust at every level — from the way we develop software, to our support efforts, to our operational and business practices. As software has become ever more complex, interdependent and interconnected, our reputation as a company has in turn become more vulnerable. Flaws in a single Microsoft product, service or policy not only affect the quality of our platform and services overall, but also our customers‘ view of us as a company.

(…)

In the past, we’ve made our software and services more compelling for users by adding new features and functionality, and by making our platform richly extensible. We’ve done a terrific job at that, but all those great features won’t matter unless customers trust our software.

So now, when we face a choice between adding features and resolving security issues, we need to choose security. Our products should emphasize security right out of the box, and we must constantly refine and improve that security as threats evolve. A good example of this is the changes we made in Outlook to avoid e-mail-borne viruses. If we discover a risk that a feature could compromise someone’s privacy, that problem gets solved first. If there is any way we can better protect important data and minimize downtime, we should focus on this. These principles should apply at every stage of the development cycle of every kind of software we create, from operating systems and desktop applications to global Web services.

Going forward, we must develop technologies and policies that help businesses better manage ever larger networks of PCs, servers and other intelligent devices, knowing that their critical business systems are safe from harm. Systems will have to become self-managing and inherently resilient. We need to prepare now for the kind of software that will make this happen, and we must be the kind of company that people can rely on to deliver it.

This priority touches on all the software work we do. By delivering on Trustworthy Computing, customers will get dramatically more value out of our advances than they have in the past. The challenge here is one that Microsoft is uniquely suited to solve.

More discussion of our vision for Trustworthy Computing is in the internal white paper.

Bill

TLDNR

Gut, dann warten wir :)

Ich greife nur einen Satz aus Bill Gates hier folgendem Memo auf:

Nur drei Gegenbeispiele, dass das alles ein feuchtlauwarmes Lüftchen war und ist, und das sicherste Windows aller Zeiten noch immer im letzten Jahrtausend verbrochene Anfängerfehlern strotzt:

1) SETX.exe SystemRoot „“ oder SETX.exe SystemRoot „\\Server\Share\…“ (siehe CWE-73)

2) 99% aller mit Windows gelieferten Programme laden noch immer System-DLLs aus ihrem eigenen Installationsverzeichnis statt aus dem „System“-Verzeichnis (siehe CWE-426/427)

3) das den nichts Böses argwöhnenden Nutzern von Windows 10 seit Windows 11 per Windows Update untergeschoben RUXIM führt C:\Program.exe aus (siehe CWE-428)

unter Unix gibt es Tools wie chkrootkit, die selbstverständlich nicht als root laufen und auch nicht durch Treiber diese Rechte besorgen. Diese funktionieren ganz gut, weil gewisse Änderungen auch im User Mode sichtbar sind.

Seien geänderte fnodes oder unerwartete Prozess.ID.

Das hier klingt so, als würden Vierenscsnner nur so weil es bequemer ist im Kernmode arbeiten..

Es kann ja nicht sein, das ms eine neue Ebene einzieht, die Kernzugriffe erlaubt, aber nicht so heißt, nur weil das Marketing da Dünnschiss gelabert hat

Ich lese da dauernd „Windows Hello“.

Dafür ist eine Kamera oder ein Fingerabdrucksensor nötig, die bei den allermeisten Desktop-PCs nicht vorhanden sind.

Bzw. bei der PIN-Anmeldung ist zwingend ein aktiviertes TPM nötig.

Die Kamera lässt sich mit einem Foto des Anwenders austricksen, der Fingerabdrucksensor ist auch nicht sicher und lässt sich leicht austricksen.

Nicht ohne Grund raten diverse Sicherheitstools dazu, die biometrischen Sicherheitsfunktionen zu deaktivieren.

Und bei der PIN ist anzumerken, das die gerätespezifisch ist.

Also nichts mit LAPS.

Was die Virenscanner angeht:

Da könnte Microsoft ja auch mal eine neue Ebene einbauen, wie zwischen Kernel- und Usermode liegt.

Dann hätten Virenscanner keine Kernelrechte mehr, aber mehr Rechte als im Usermode.

Und was den Schutz der Dateien von Usern angeht:

Das geht so schon seit Windows 2000!

Man muß nur EFS (Encrypting File System) installieren.

Damit kann man auch einzelne Dateien verschlüsseln.

Ab Windows XP SP1 wird mit AES verschlüsselt (davor kam DES zum Einsatz).

EFS mit AES wurde bis heute nicht geknackt.

Wozu braucht man da noch diese „persönliche Datenverschlüsselung“?

Wieder einmal ein überflüssiges Feature, da es auch mit EFS schon seit Windows 2000 geht.

Da könnte Microsoft ja auch mal eine neue Ebene einbauen, wie zwischen Kernel- und Usermode liegt.

können sie nicht. denn im Gegensatz zu Unix ist es bei Windows nicht vorgesehen, einfach höhere Privilegien zu er langen als der Mutterprocess.

das ist absichtlich so gemacht worden, weil sicherer.

man sieht das Problem daran, dass es nicht wirklich einfach ist einen echten „sudo“ Befehl zu implementieren. (bitte nicht mit Run As kommen).

Somit wäre eine solche zwischen Ebene ein erheblicher Einbruch in das System.

wir werden sehen.

Bis jetzt ist das Marketing bla bla.

Wie damals bei Apple, die auch immer wieder ein funktionierendes Speicher Management für das nächste OS Version versprachen. Und letztlich haben sie alles Weggeworfen und ein BSD Unix genommen.

das hat gut funktioniert, weil Applr halt treue Gläubige hat wie jede Religion

braucht nur MS um ein neues Feature zu verkaufen.

Zuerst sollte man ermitteln, ob wirklich die Mehrzahl der „zerstörten“ Windows-Installationen durch Schadsoftware verursacht wurde oder ob nicht inzwischen die offenbar ungeprüft veröffentlichten Windows-Updates die Hauptursache sind.

Das wäre dann ein völlig anderer Ansatzpunkt für diese „Qualitätsoffensive“ …

„mit Windows Hello als sicher zu autorisieren. Windows erstellt ein temporäres, isoliertes Admin-Token, um die Aufgabe zu erledigen. Das Token verfällt nach Abschluss der Aufgabe“

Ich muss da irgendwie an Mimikatz 3.0 denken..

musste man für „hello“ nicht einen Account bei Microsoft haben, in die Cloud gehen?

dann hat diese Sicherheits Getue nicht den Sinn Windows sicherer zu machen, sondern die Kunden in die MS Cloud zu treiben.

Außer dem:

Man Stelle sich vor es gäbe ein ,Auto, das nicht alle paar km neues Öl und Partikelfilter bräuchte. Was sollem dann die ganzen Consultanten und Admins tun?

wäre Windows sicherer, bräuchte es auch keine Sicherheits Updates mehr, ebenso wie ein Elektromotor keinen Ölwechsel braucht.

zig tausende wären arbeitslos.

ein sicheres Windows kommt bestimmt nicht, solange der Hersteller nicht für Schäden haften muss.

und wenn der Staat das vorschreibt, dann passiert das, was wir jetzt bei VW und Ford sehen:

massenentlassungen…

„Hello“ dient wohl hauptsächlich zum Sammeln von Gesichtsbiometrie und Fingerabdrücken…

Das sage ich schon seit Jahren.

Wir IT’ler könnten ja ohne weiteres Systeme bauen, die jahrzehntelang fehlerfrei funktionieren, sicher und intuitiv zu benutzen sind. Aber wir wären ja schön blöd, wenn wir das täten…

(Und für alle Fälle: Ist nicht ganz ernst gemeint.)

Hello braucht keine Verbindung ins Internet und auch kein Microsoft-Konto.

Das funktioniert ganz autark.

leider gibt es solche Admins.

Anstatt ein Script zu bauen, das jeden Tag das Log File löscht, meldete er sich jeden Tag an um das manuell zu löschen. Als er dann mal wegen Krankheit kombiniert mit Urlaub ausfiel, wusste der Consultant natürlich nix von diesem Log File und erst nachdem der Server das 3. mal wegen Quota Überschreitung ausgefallen war, ging ihm das Licht auf.

so war für die technisch ignorante Cheffe bewiesen, das der Admin ein guter wichtiger Mann war der nicht so leicht zu ersetzen sei.

Deine Idee ist leider nicht so absurd wie sie gemeint war (und gilt nur für wenige Admins, vielleicht solchen des öffentlichen Dienstes mehr?)

Quick Machine Recovery = Nächstes Sicherheitsloch das von MS an den Mann gebracht wird.

Idee an sich hört sich erst einmal sehr gut an. Auf den 2ten Blick frage ich mich ernsthaft wie das sicher umgesetzt werden soll. MS hätte ja alles gerne in der Cloud. Wenn man nicht gerade mit dem Klammersack gepudert wurde oder die Schaukel zu nah an der Wand stand sollte man sich nun mal überlegen, wie kann so ein System mit der Cloud über eine sichere Verbindung kommunizieren wenn die Authentifizierung eigentlich über das OS an der Firewall/Proxy stattfindet. Ungeschützt ins Netz geht ja mal gar nicht. Wenn wir dazu eine Lösung haben, dann steht da noch der Bitlocker der meine SSD verschlüsselt hat.

Bin sehr gespannt auf die Lösung die MS da an den Start bringen will.

Bitlocker ist doch nur ein Scheinschutz.

Bitlocker wurde schon vor Jahren geknackt.

Und Microsoft hat da sicher noch eine Hintertür.

Das ist also „eine der nächsten Sauen, die durchs Dorf getrieben werden“.

Wird damit nun weiter vergessen gemacht, dass die Cloud und oder Azure, das MS schlechthin durch die letzten Hacks komplett kompromittiert ist? Oder ist das alles frei nach dem Motto „Ist der Ruf erstmal ruiniert, lebt sich’s völlig ungeniert.“ Die Devise lautet wahrscheinlich, wir reden nicht mehr drüber, die Leute vergessen und weiter gehts und die Leute vergessen wohl tatsächlich und sind durch das MS-Monopol wohl auch gebunden, siehe Landespolitik.