Das Threat-Intelligence-Team von Malwarebytes hat eine Malvertising-Kampagne für den VPN-Client Cisco AnyConnect entdeckt. Opfer werden auf vertrauenswürdige Seiten geleitet, fangen sich dort aber einen Remote-Access-Trojaner ein. Auch die Webseite der TU Dresden wurde wohl von den Cyberkriminellen geclont.

Das Threat-Intelligence-Team von Malwarebytes hat eine Malvertising-Kampagne für den VPN-Client Cisco AnyConnect entdeckt. Opfer werden auf vertrauenswürdige Seiten geleitet, fangen sich dort aber einen Remote-Access-Trojaner ein. Auch die Webseite der TU Dresden wurde wohl von den Cyberkriminellen geclont.

Keyword cisco annyconnect

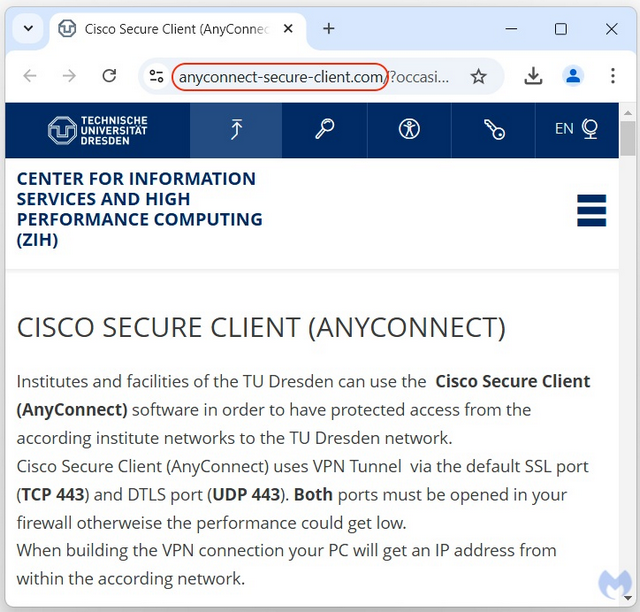

Die Kampagne wurde, laut Malwarebytes, für das Keyword „cisco annyconnect“ in der Google-Suche eingestellt. Opfer wurden dann in Suchtreffern auf die vertrauenswürdig klingende Domain annyconnect-secure-client[.]com geleitet. Die Downloaddatei des vermeintlichen VPN-Clients auf der Fake-Seite enthält jedoch den NetSupport RAT (Remote Access Trojan).

Clone der Webseite der TU Dresden

Opfer, die dem Link der bösartigen Google-Anzeige in den Suchtreffern durch anklicken folgen, werden dann umgeleitet. Die Server der Malvertising-Kampagne entscheiden anhand der IP-Adresse und der Netzwerkeinstellungen, ob es sich um ein potenzielles Opfer oder beispielsweise einen Crawler handelt.

Während potenzielle Opfer die Fake-Seite von Cisco mit dem Downloadlink zu sehen bekommen, wird allen anderen eine sogenannte „white page“ ausgespielt. Im Fall dieser Kampagne handelt es sich dabei um einen Klon einer Webseite der Technischen Universität Dresden. Diese soll von den kriminellen Absichten der Hintermänner der Kampagne ablenken.

Malwarebytes hat die Details dieser Kampagne im Beitrag University site cloned to evade ad detection distributes fake Cisco installer veröffentlicht.

Ja dürfen die denn das? Ist das nicht unter Strafe verboten? So wie diese Meldung kam, so schnell ist auch die beschriebene Fälschungsseite verschwunden – ich glaube ja nun fest, daß es sich mit dieser Aktion für ein und allemal mit dieser Kampagne erledigt hat 1ELF111