[English]In der Remote-Software AnyDesk gibt es eine Link Following Information Disclosure-Schwachstelle (CVE-2024-12754), die kürzlich bekannt wurde. Nach Recherchen von hunter.io sind über 13.000 AnyDesk-Instanzen von dieser Schwachstelle betroffen. Die Ausnutzung erfordert aber lokale Privilegien.

[English]In der Remote-Software AnyDesk gibt es eine Link Following Information Disclosure-Schwachstelle (CVE-2024-12754), die kürzlich bekannt wurde. Nach Recherchen von hunter.io sind über 13.000 AnyDesk-Instanzen von dieser Schwachstelle betroffen. Die Ausnutzung erfordert aber lokale Privilegien.

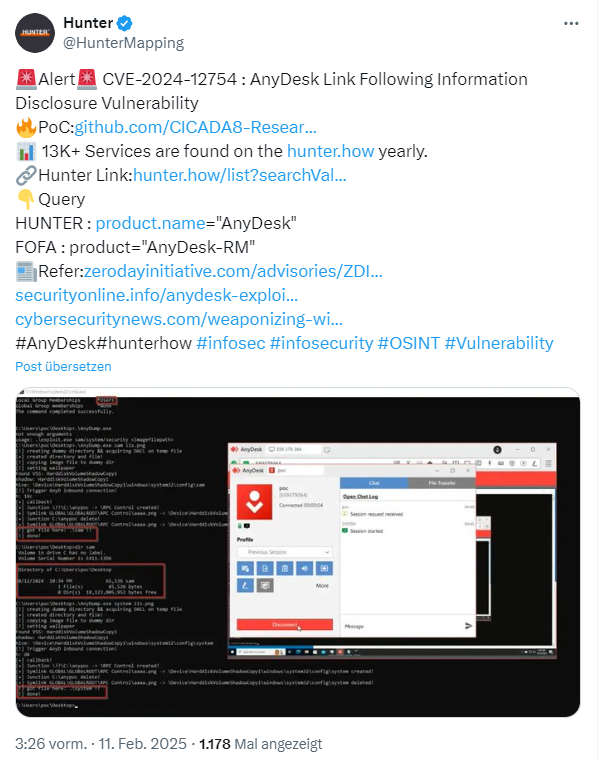

Die Schwachstelle CVE-2024-12754 (AnyDesk Link Following Information Disclosure Vulnerability) ermöglicht es lokalen Angreifern, vertrauliche Informationen auf betroffenen Installationen von AnyDesk offenzulegen.

Ein Angreifer muss zunächst die Fähigkeit besitzen, niedrigprivilegierten Code auf dem Zielsystem auszuführen, um diese Sicherheitslücke auszunutzen. Der spezifische Fehler besteht in der Handhabung von Hintergrundbildern. Durch das Erstellen einer Verbindung kann ein Angreifer den Dienst missbrauchen, um beliebige Dateien zu lesen.

Ein Angreifer kann diese Schwachstelle ausnutzen, um gespeicherte Anmelde-Informationen preiszugeben, was zu einer weiteren Gefährdung führt (siehe auch ZDI-24-1711.

Die Seite hunter.io weist in obigem Post darauf hin, dass über 13.000 Instanzen betroffen seien und verlinkt auf diese GitHub-Seite mit einem Exploit. Details zur Schwachstelle finden sich bei der Zero-Day Initiative, in diesem Artikel und auch hier. CVE-2024-12754 wurde in AnyDesk Version v9.0.1 gepatcht.

Artikelreihe:

AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1

AnyDesk-Hack Undercover – weitere Informationen und Gedanken – Teil 2

AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3

AnyDesk-Hack Undercover – Zugangsdaten zum Verkauf angeboten – Teil 4

AnyDesk-Hack – Eine Nachlese Teil 5

AnyDesk-Hack – Nachlese der BSI-Meldung – Teil 6

AnyDesk-Hack – Hinweise zum Zertifikatstausch bei Customs-Clients 7.x – Teil 7

AnyDesk-Hack – Weitere Informationen (FAQ) vom 5. Februar 2024 -Teil 8

AnyDesk-Hack bereits zum 20. Dezember 2023 bemerkt? – Teil 9

AnyDesk-Hack zum Dezember 2023 bestätigt; Altes Zertifikat zurückgerufen – Teil 10

AnyDesk-Hack: Revoke-Chaos bei alten Zertifikaten? – Teil 11

AnyDesk-Hack: Es gibt wohl neu signierte Clients; wie sind eure Erfahrungen? – Teil 12

Microsoft Defender blockt Anydesk-Clients (28. Februar 2024)

AnyDesk: Zugriffsversuche aus Spanien; Unsignierter Client verteilt

AnyDesk für Windows: Schwachstelle CVE-2024-52940 bis Version 8.1.0

AnyDesk Client: Neue Zertifikatsprobleme zum 25. April 2024

Again… Fernsteuerungen wie Teamviewer, Anydesk & Co auf produktive Server sind ein Problem, keine Lösung!

So siehts aus. Dauerzugriff darf es IMHO generell nicht geben über Drittanbieter Software wie Teamviewer & Co.

sondern was?

Dienstreisen? :-)

RDP ist ja wohl nix für dünne Leitungen zum Kunden?

Es gibt ja einen netten virtual KVM auf Raspi Basis. Tut ganz ganz gut und man muss nichts am Server drehen, nur an dessen Verkabelung.

Aber noch ne Kiste im Netz?

Wird aber offtopic.

Nein. Die Rede ist von *DAUER*zugriff ala installiertem Teamviewer Host. Dienstleister können bei Bedarf zugeschaltet werden. Systemhäuser sollten sowieso auf VPN setzen.

Was veranlasst sie Anydesk zu difamieren. würde mich interessieren.

Was soll der Kommentar – oder hab ich da was falsch verstanden? Wo diffamiert der Artikel Drittanbieter Software wie TeamViewer & Co.? Im übrigen schießen die sich selbst aus dem Geschäft. Gibt ja genügend Artikel zum AnyDesk-Gate (siehe obige Linkliste).