Die Tage sind mir wieder eine Reihe Phishing-Mails oder Meldungen zu Phishing untergekommen. So wird mein Postfach von DocuSign-Phishing-Mails von Amazons E-Mail-Dienst geflutet, weil 1&1 das im SPAM-Filter nicht erkennt. Auch eine ADAC-SPAM-Nachricht kam durch. Weiterhin sollten Paypal- und Microsoft 365-Nutzer wachsam sein, da es Angriffe gibt.

Die Tage sind mir wieder eine Reihe Phishing-Mails oder Meldungen zu Phishing untergekommen. So wird mein Postfach von DocuSign-Phishing-Mails von Amazons E-Mail-Dienst geflutet, weil 1&1 das im SPAM-Filter nicht erkennt. Auch eine ADAC-SPAM-Nachricht kam durch. Weiterhin sollten Paypal- und Microsoft 365-Nutzer wachsam sein, da es Angriffe gibt.

Neue PayPal-Phishing-Masche

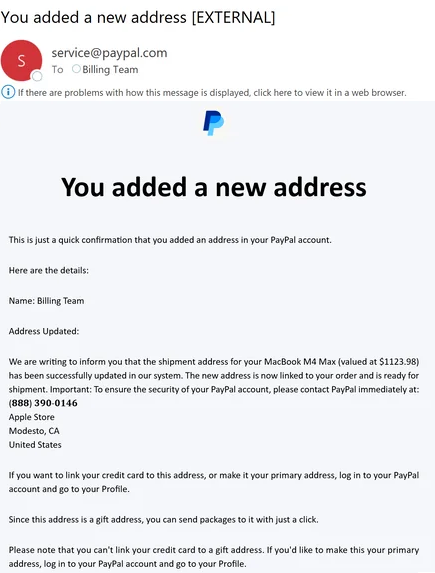

Vor einigen Tagen ging eine Meldung über eine neue PayPal-Phishing-Masche durch die Medien. PayPal-Nutzer erhielten eine E-Mail mit der Benachrichtigung, dass sich ihre Versandadresse geändert habe. In diesem reddit.com-Post hat ein Betroffener nachfolgendes Beispiel gepostet.

Zum Versand der SPAM-Nachricht verwenden die Spammer einen relativ neuen Ansatz und missbrauchen das legitime E-Mail-System von PayPal (service@paypal.com). Dabei passen sie den Inhalt der E-Mail an, anstatt generische Phishing-Texte auf Rechnungsbasis zu verwenden.

In den Mails gebe es keine Phishing-Links oder Weiterleitungen auf bösartige Webseiten, was die Erkennung erschwert. Opfer enthalten lediglich die Telefonnummer des Betrügers und werden aufgefordert anzurufen. Auf diese Weise werden herkömmliche Spam-Filter umgangen, so dass die E-Mail den Posteingang des Opfers erreicht.

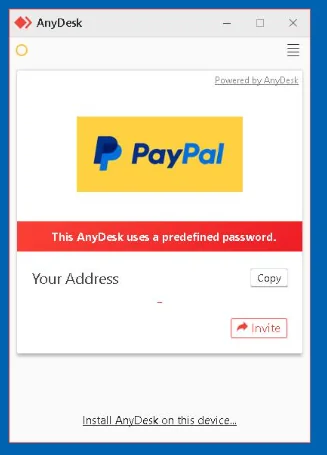

Ruft das Opfer den Betrüger an, gibt dieser sich als PayPal-Support aus und fordert den Kunden auf, sein Konto zu „verifizieren“. Das Opfer wird angewiesen, einen vorkonfigurierten AnyDesk-Client namens PayPal.exe von der Seite:

*https://my[.]anydesk[.]com/v2/api/v2/custom-clients/downloads/public/5KQBJMNM617J/Paypal[.]exe/

herunterzuladen. Dieser Client ist mit einem PayPal-Logo und -Thema versehen, um legitim zu erscheinen.

Die Datei ist sauber, so dass Antivirus-Software sie nicht blockieren wird. Über den AnyDesk-Client können die Betrüger auf den Computer des Opfers zugreifen und gelangen ggf. an die PayPal-Zugangsdaten des Opfers.

Ein anderer reddit.com-Benutzer erklärt das Ganze als DKIM Relay Attack. Die Betrüger erstellen ein Paypal-Burner-Konto. Sie ändern die E-Mail-Adresse, geben aber die gesamte Nachricht als E-Mail-Adresse an. Der Trick besteht darin, dass PayPal die E-Mail an das „Burner“-Konto sendet und diese dann einschließlich des DKIM-Headers an die E-Mail -Adresse des Opfers weiterleitet.

Denn DKIM ermöglicht die Weiterleitung von einem E-Mail-Server zu einem anderen, ohne dass der Header neu generiert werden muss. Es handele sich dabei um eine Art Spoofing, d. h., wenn jemand von legitimen E-Mail-Quellen sendet, kann er den DKIM-Header kopieren und an eine andere E-Mail-Adresse weiterleiten. Diese Technik wurde bereits bei Paypal-Rechnungen angewandt, die an die eigene E-Mail-Adresse geschickt und dann an andere E-Mails weitergeleitet wurden, damit die Leute die Rechnung in ihrem Paypal-Konto nicht überprüfen konnten, da sie an eine andere Adresse geschickt, aber an die eigene E-Mail-Adresse weitergeleitet wurde.

Das Ganze fällt auf, wenn das Opfer nicht auf die SPAM-Mail reagiert, sondern sich an seinem PayPal-Konto anmeldet. Dort ist von der Adressänderung oder einer fingierten Bestellung nichts zu sehen. Bleeping Computer hat die Masche in diesem Beitrag beschrieben. Einen deutschsprachigen Beitrag gibt es bei Golem.

Bot Passwort-Spraying-Angriffe auf Microsoft-365-Konten

Angreifer nutzen den Umstand, dass viele Microsoft 365-Konten nicht per MFA abgesichert sind. Sicherheitsforscher von Security Scorecard haben in diesem Artikel eine Kampagne von Passwort-Spraying-Angriffen von 130.000 Bots auf Microsoft-365-Konten entdeckt.

Die Bots probieren einfach Listen mit Zugangsdaten an Microsoft 365-Konten mit Basic-Authentifizierung aus, um sich ggf. Zugriff zu verschaffen. Bleeping Computer hat die Erkenntnisse von Security Scorecard in diesem Artikel aufbereitet. Einen deutschsprachigen Beitrag gibt es bei Golem.

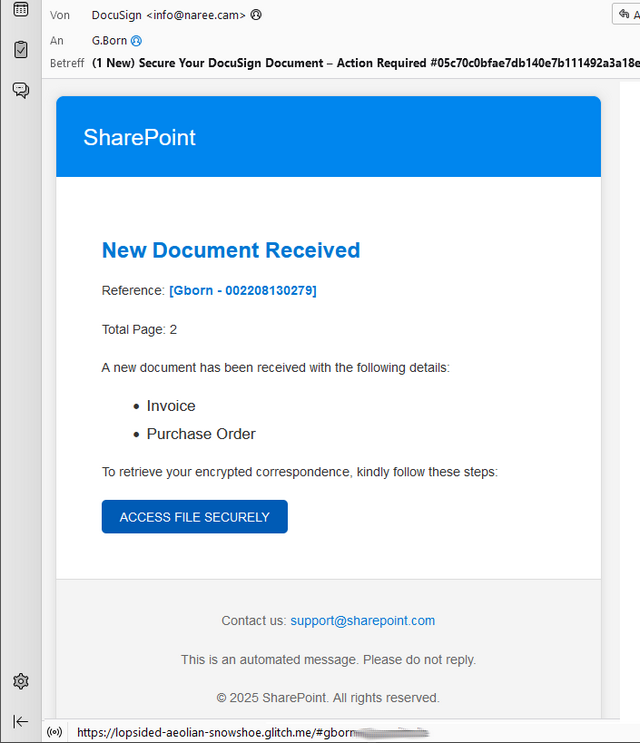

DocuSign-SPAM im Postfach

Seit dieser Woche sind gleich drei Mails mit dem Betreff „(1 New) Secure Your DocuSign Document – Action Required #05c70c0bfae7db140e7b111492a3a18e“ in meinem Postfach eingeschlagen (der 1&1-SPAM-Filter hat da gepatzt).

Es wird suggeriert, dass man ein DocuSign-Document sichern solle. Angeblich geht es um eine Rechnung und eine Bestellung und man müsse eine Datei abrufen, um ein verschlüsselte Korrespondenz zu erhalten. Der Anbieter glitch.me wird aber seit langem für Phishing-Versuche missbraucht.

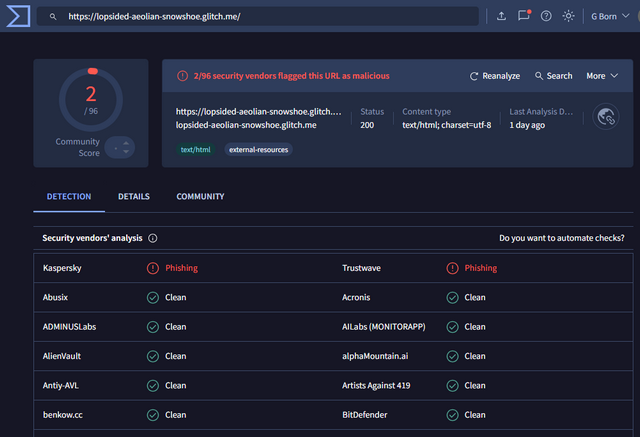

Die über die Schaltfläche aufgerufene URL kam mir seltsam vor, so dass ich die URL auf virustotal.com überprüfen ließ (erfordert neuerdings eine Anmeldung). Dort wurde die URL bereits von zwei Sicherheitsanbietern als Phishing gelistet. Hier noch der Quellcode des Headers:

X-Account-Key: account4 X-UIDL: 1MhDZU-1t91Tv1uBG-00loY4 X-Mozilla-Status: 0001 X-Mozilla-Status2: 00000000 X-Mozilla-Keys: Return-Path: <010001953eb81b0e-e3e2c0b3-abb0-474c-a319-c27ff77a2df5-000000@amazonses.com> Authentication-Results: kundenserver.de; dkim=pass header.i=@naree.cam Authentication-Results: kundenserver.de; dkim=pass header.i=@amazonses.com Received: from a48-103.smtp-out.amazonses.com ([54.240.48.103]) by mx.kundenserver.de (mxeue102 [217.72.192.67]) with ESMTPS (Nemesis) id 1M7toq-1ti5Fb0CKA-001aIo for <gborn@***>; Tue, 25 Feb 2025 21:06:49 +0100 DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/simple; s=abwmycfy5lu3hwxe5moujbe4lmk4gdyf; d=naree.cam; t=1740514007; h=Content-Type:From:To:Subject:Message-ID:Content-Transfer-Encoding:Date:MIME-Version; bh=GAbeo5+2wtvyixqAO5lILOejmwTlnTD+Ou9pNd4JtzM=; b=ATR+riMmgz+ac44PbBT7qWBTspeqYZytIP7ajBXW6f/dEOtIWQVhkcKzuTk7TbHy QvsZoUwEXGDt0iOzp5lLqsnAg+OWJs1+2oqP2BriBaC2mnwSFecliV00xLsudXMlSRO qfL+/tZrvPpOz8QzYKRKMciOPl3SZGmO8m2DWMTM= DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/simple; s=ug7nbtf4gccmlpwj322ax3p6ow6yfsug; d=amazonses.com; t=1740514007; h=Content-Type:From:To:Subject:Message-ID:Content-Transfer-Encoding:Date:MIME-Version:Feedback-ID; bh=GAbeo5+2wtvyixqAO5lILOejmwTlnTD+Ou9pNd4JtzM=; b=HVuOTcUPPGvgUOVd82D3CmvFX7AF5h++fMIEoa8mG7gvG5DEdUMUL/csVH5uhyIl kf5W9HMn65bdnIzcPnnzo9g2K/MToo8PqnUWJs58V8QfQszJpr3P3IY4Qh1n754wLZC MYxWSp9V/Qluau1iUWEci7qtiIMZGDyHqehyE61Y= Content-Type: text/html; charset=utf-8 From: DocuSign <info@naree.cam> To: gborn@*** Subject: =?UTF-8?Q?=281_New=29_Secure_Your_DocuSign_Documen?= =?UTF-8?Q?t_=E2=80=93_Action_Required_=2305c70c0bf?= =?UTF-8?Q?ae7db140e7b111492a3a18e?= Message-ID: <010001953eb81b0e-e3e2c0b3-abb0-474c-a319-c27ff77a2df5-000000@email.amazonses.com> Content-Transfer-Encoding: quoted-printable Date: Tue, 25 Feb 2025 20:06:47 +0000 MIME-Version: 1.0 Feedback-ID: ::1.us-east-1.F0yDV7DnE46WuB3fa8AE0LIKLQful/VSy8OM1WACwaw=:AmazonSES X-SES-Outgoing: 2025.02.25-54.240.48.103

Es wird wohl der Amazon Simple E-Mail-Service amazonses.com missbraucht.

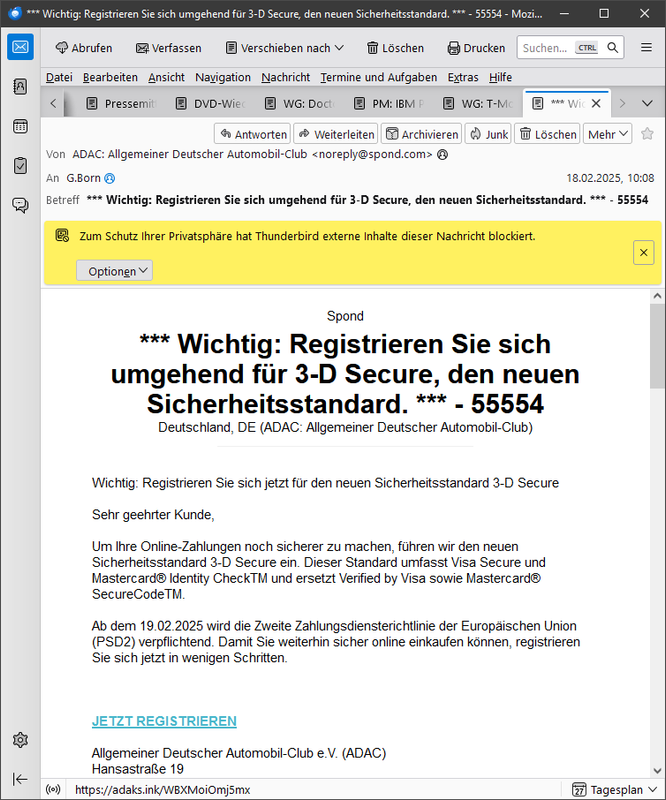

ADAC-SPAM-Mail

Eine weitere Phishing-Mail versuchte mir weiszumachen, dass ich mich umgehend beim neuen Sicherheitsstandard 3-D Secure des ADAC registrieren soll.

Die Phisher setzen wohl darauf, dass es vom ADAC auch entsprechende Kreditkarten gibt. Lustig ist die Adresse des Absenders noreply[@]spond.com – ein Anbieter, der irgend etwas für Sportvereine anbietet, seine Webseite aber so krude aufgesetzt hat, dass ich auch nach einer Minute nicht verstanden habe, was die wirklich machen. Die haben nix mit dem ADAC gemein.

X-Account-Key: account4 X-UIDL: 1MMqGa-1u0jyK3VWW-00Qat6 X-Mozilla-Status: 0001 X-Mozilla-Status2: 00000000 X-Mozilla-Keys: Return-Path: <bounces+681595-4ded-gborn=borncity.de@em154.spond.com> Authentication-Results: kundenserver.de; dkim=pass header.i=@spond.com Received: from o1.outbound-mail.spond.com ([167.89.63.111]) by mx.kundenserver.de (mxeue003 [212.227.15.41]) with ESMTPS (Nemesis) id 1M9pMT-1tf6Nl1605-000NrM for <gborn@borncity.de>; Tue, 18 Feb 2025 10:08:04 +0100 DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=spond.com; h=from:subject:mime-version:to:content-type:cc:content-type:from: subject:to;

Aus obigem Header schließe ich, dass der spond[.]com-E-Mail-Server irgendwie missbraucht wird – ob über deren App oder Webseite weiß ich nicht.