Unschöne Sache, wenn sich das bewahrheitet. Ein neuer Nutzer bietet in einem Untergrundforum angeblich eine 0-Day-Schwachstelle im SS7-Protokoll zum Verkauf an. Diese 0-day-Schwachstelle soll das Abfangen von SMS, die Verfolgung von Telefonen in Echtzeit und vieles mehr ermöglichen.

Unschöne Sache, wenn sich das bewahrheitet. Ein neuer Nutzer bietet in einem Untergrundforum angeblich eine 0-Day-Schwachstelle im SS7-Protokoll zum Verkauf an. Diese 0-day-Schwachstelle soll das Abfangen von SMS, die Verfolgung von Telefonen in Echtzeit und vieles mehr ermöglichen.

Was ist SS7?

Unter dem Kürzel SS7 verbirgt sich eine Sammlung von Protokollen und Verfahren für die Signalisierung in Telekommunikationsnetzen. Laut Wikipedia ist SS7 heutzutage das gängigste und häufig einzige Signalisierungssystem in nationalen und internationalen Telekommunikationsnetzen.

Telekommunikationseinrichtungen wie Vermittlungen oder Gateways arbeiten mit SS7-Protokollstapeln, die an die nationalen Normen oder Vorgaben der einzelnen Dienstanbieter angepasst sind. Es gibt, im Gegensatz zum Beispiel von IP, aber keinen einheitlichen SS7-Protokollstapel, sondern spezifische Implementierungen.

SS7-Schwachstelle im Angebot

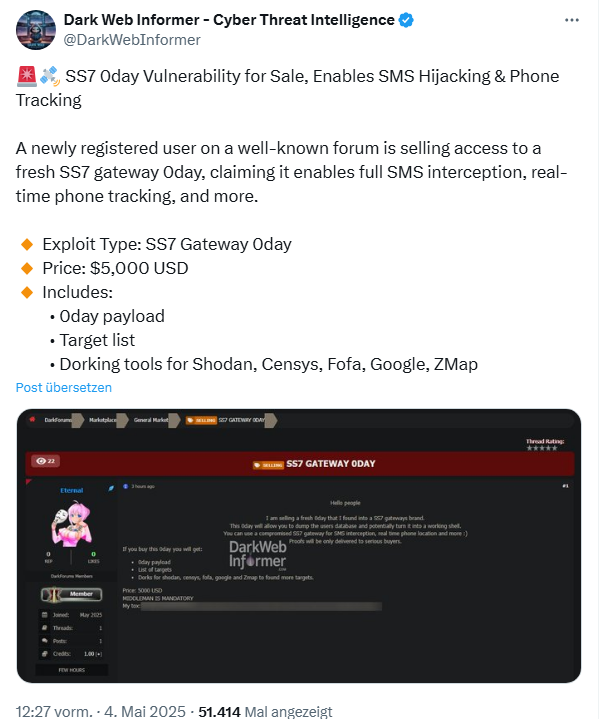

Viel ist nicht bekannt – Dark Web Informer hat nachfolgenden Tweet mit einigen Informationen auf X eingestellt.

Ein neuer Nutzer bietet in einem Untergrundforum angeblich eine 0-Day-Schwachstelle im SS7-Protokoll, bzw. einen Exploit dafür, für 5000 US-Dollar zum Verkauf an. Diese 0-day-Schwachstelle soll das Abfangen von SMS, die Verfolgung von Telefonen in Echtzeit und vieles mehr ermöglichen.

Es fällt schwer zu beurteilen, wie gravierend das Problem ist. SS7 ist ja ohnehin sehr, sehr löchrig. Ist das wirklich eine neue Qualität hier?

5k USD für eine Schwachstelle die für alle Geheimdienste und andere Mitglieder der Organisierten Kriminalität einen hohen Nutzen hätte, erachte ich mal als Fake Angebot. Also mindestens sechsstellig hätte der Betrag sein müssen, mMn. :)

Es könnte sich aber auch einfach um eine ähnliche Schwachstelle im SS7 handeln wie hier https://www.youtube.com/watch?v=wVyu7NB7W6Y (Veritasium – Exposing The Flaw In Our Phone System) gezeigt. Für diese wird aber ein autorisierter Account für den Zugriff auf die SS7 Infrastruktur benötigt.

Ich lass mich überraschen und freue mich über Updates zu diesem Thema :)

Der Preis ging mir auch im Kopf herum. Was dahinter steckt, werden wir eher nicht erfahren – es sei denn, ein Sicherheitsunternehmen kauft es und macht die Schwachstelle öffentlich. Ich deute es eher als: Der 0-day-Exploit funktioniert nur für einen Provider, der eine ganz bestimmte Stack-Implementierung nutzt.

Wenn die in Untergrundforen auftauchen sind die doch nix mehr wert, das ist noch schnell verramschen/ Kohle machen bevor die geschlossen werden…

Gefährlich sind die 0Days die bis zum großen GAU nirgends auftauchen! oder eben von den 3 Buchstaben Diensten gehordet werden. Die die unter dem Radar fliegen, du kannst nur Lücken schließen, die du kennst. Und diese weiss man nun das sie existiert, also wird die bald geschlossen.

„Wenn die in Untergrundforen auftauchen sind die doch nix mehr wert, das ist noch schnell verramschen/ Kohle machen bevor die geschlossen werden…“

Nicht bei SS7, leider… Das Protokoll hat sehr, sehr viele Lücken. Die ganze Struktur basiert auf falschen Sicherheitsannahmen. Und das Protokoll wurde in den 70er entwickelt, sicherheitstechnische eine komplett andere Zeit. Und leider bietet es viel zu viele Steuerungs- und Eingriffsmöglichkeiten. Manche Lücken in SS7 lassen sich gar nicht stopfen, sondern man muss versuchen sie irgendwie zu unterbinden oder Sicherheitsschlößer davor zu bauen.

Wieder mal eine Backdoor aufgeflogen, eine von vielen, vielen, vielen…

Nur falls es jemanden interessiert: Ingos Blog

„ingoboettcher.wordpress.com is no longer available.

The authors have deleted this site.“

Hier die neue URL: https://blog.ingoboettcher.de/

Hinweis am Rande: Bei WordPress.com gehostete Websites sind nicht DSGVO konform betreibbar.

Zu: „Hinweis am Rande: Bei WordPress.com gehostete Websites sind nicht DSGVO konform betreibbar.“ – bin nicht so sicher, ob ich deine Einschätzung teilen kann. Wenn ein Blog bei wordpress.com gehostet wird, der rein privat betrieben wird, keine Kommentare zulässt etc. greift die DSGVO imho nicht. Man muss da immer den Einzelfall betrachten.

Dann schreibe mal eine vollständige und korrekte Datenschutzerklärung für die WordPress Variante, die bei WordPress.com zum Einsatz kommt, alleine das schon ist imho nicht möglich.

Der springende Punkt ist: Ist ein Auftritt auf wordpress.com DSGVO-relevant oder nicht. Wenn ich mit meinem Auftritt nicht unter die DSGVO falle, brauche ich keine Datenschutzerklärung. Das ist der Hintergrund meines Hinweises.

Um den Offtopic-Thread hier (hoffentlich) sinnvoll abzuschließen: Das wird dank IP-Adressenverarbeitung jedes Webservers nicht möglich sein.

Hier z.B. ist die Einschätzung des Landesdatenschutzbeauftragten des Landes Bremen dazu:

https://www.lima-city.de/hilfe/gilt-die-eu-dsgvo-fuer-meine-private-webseite

Jeder Auftritt erhebt und verarbeitet personenbezogene Daten in Form der IP-Adresse der Besucher und braucht daher eine Datenschutzerklärung.

Nein.

Art. 2 (2) DSGVO:

„Diese Verordnung findet keine Anwendung auf die Verarbeitung personenbezogener Daten

[…]

c) durch natürliche Personen zur Ausübung ausschließlich persönlicher oder familiärer Tätigkeiten,

[…]“

siehe dsgvo-gesetz .de/art-2-dsgvo/

Der jeweils beauftragte Hostinganbieter verarbeitet personenbezogene Daten bei kommerziellen Tätigkeiten.

Interessiert bestimmt niemanden… ;-)

Ich hatte absichtlich keine Weiterleitung hinterlassen, insofern danke für den Hinweis. Wo das Blog noch überall direkt verlinkt war, habe ich gar nicht überblickt.

Vielleicht mag Günter den Eintrag in seiner Blogroll ja mal anpassen.