[English]Vorsorglich ein kurzer Hinweis an Administratoren, die für Microsofts Cloud-Umgebungen (Azure etc.) in Unternehmen verantwortlich zeichnen. Vermutlich ist es zwar längt bekannt, aber: Ab dem 8. Mai 2023 stellt der Anbieter Microsoft seine Mehrfaktor-Authentifizierung (MFA) bei Cloud-Diensten zur Erhöhung der Sicherheit auf das sogenannte Number Matching-Verfahren um.

[English]Vorsorglich ein kurzer Hinweis an Administratoren, die für Microsofts Cloud-Umgebungen (Azure etc.) in Unternehmen verantwortlich zeichnen. Vermutlich ist es zwar längt bekannt, aber: Ab dem 8. Mai 2023 stellt der Anbieter Microsoft seine Mehrfaktor-Authentifizierung (MFA) bei Cloud-Diensten zur Erhöhung der Sicherheit auf das sogenannte Number Matching-Verfahren um.

Ich gestehe, ich hatte das Thema persönlich nur ganz am Rande mit verfolgt. In meinem kürzlich veröffentlichten Blog-Beitrag Stellt Microsoft die Sicherheitsstandards für Mandanten in Azure AD zum 8. Mai 2023 auf MFA um? hatte ein Nutzer im Kommentar hier darauf hingewiesen, dass Microsoft am 8. Mai 2023 auch was in Punkto Number Matching ändere. Am gestrigen Sonntag hat Jochen mich dann in einer persönlichen Nachricht auf Facebook nochmals auf das Thema hingewiesen:

Hallo Günter,

bin mal gespannt was am 8. passiert, wenn Microsoft Number Matching bei der MFA erzwingt.

Gab’s hier nen Beitrag von Deiner Seite?

Mir fiel in diesem Zusammenhang nur der obige Blog-Beitrag ein, wo das Thema durch den Kommentator angerissen wurde. Keine Ahnung, ob das breit bekannt ist und ob es überhaupt Probleme geben kann. Ich erwähne es aber vorsorglich, falls plötzlich Nutzer im Helpdesk einschlagen.

Umstellung auf Number Matching bei MFA

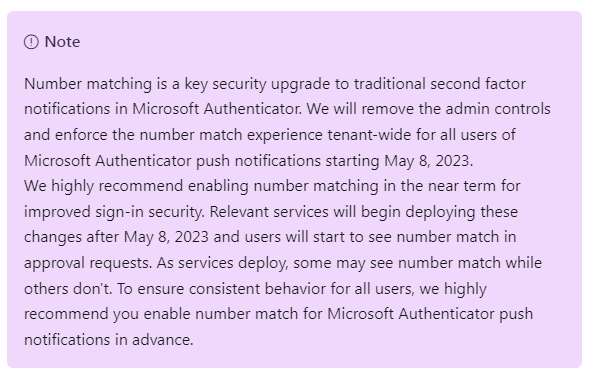

Microsoft hat am 10. April 2023 den Support-Beitrag How to use number matching in multifactor authentication (MFA) notifications – Authentication methods policy zu Azure veröffentlicht, in dem es um den Nummernabgleich (Number Matching) in Microsoft Authenticator-Push-Benachrichtigungen geht. Ziel dieses Ansatzes ist es, die Anmeldesicherheit für Benutzer bei MFA zu verbessern. Der Kernpunkt ist in diesem Beitrag als Anmerkung hervorgehoben.

Im Textkasten schreibt Microsoft, dass die Technik zur Überprüfung der Nummernübereinstimmung (Number Matching) eine wichtige Sicherheitsverbesserung der Zweitfaktor-Benachrichtigungen in Microsoft Authenticator sei. Und ab dem 8. Mai 2023 beginnt Microsoft damit, die Kontrolle durch Administratoren (über die Verwendung von Number Match) zu entfernen, um die Prüfung auf Nummernübereinstimmung Tenant-weit für alle Nutzer von Microsoft Authenticator-Push-Benachrichtigungen durchzusetzen.

Die Empfehlung lautete, die Technik zur Prüfung auf Nummerübereinstimmung in Microsoft Authenticator-Push-Benachrichtigungen zu aktivieren. Microsoft schreibt, dass entsprechenden Dienste nach dem 8. Mai 2023 mit der Bereitstellung dieser Änderungen beginnen werden. Den Benutzern werden dann die Dialogfelder zur Prüfung der Nummernübereinstimmung bei der Genehmigung einer Anmeldung zu sehen bekommen.

Redmond weist vorsorglich darauf hin, dass es durchaus sein kann, dass ein Dienst bereits Number Match-Abfragen anzeigt, während ein zweiter Dienst dies (für eine Übergangszeit) nicht tut. Dies lässt sich umgehen, indem Administratoren ein einheitliches Verhalten für alle Benutzer sicherstellen, indem sie die Option zur Prüfung auf die Nummernübereinstimmung für Microsoft Authenticator-Push-Benachrichtigungen im Voraus im Admin-Center der betreffenden Dienste aktivieren.

Number Match erklärt

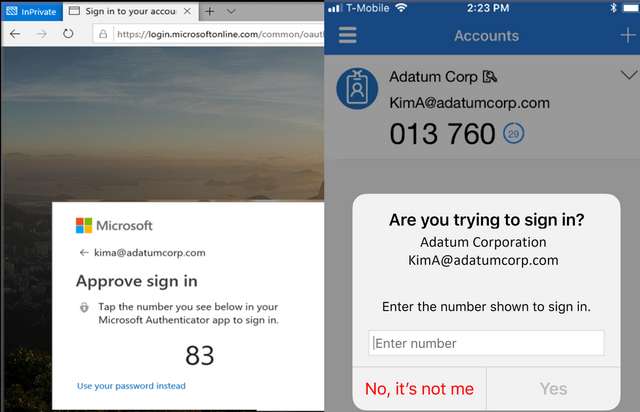

Microsoft erklärt das Prinzip der Nummernübereinstimmung im Support-Beitrag How to use number matching in multifactor authentication (MFA) notifications – Authentication methods policy im Abschnitt Number matching. Bei der Anmeldung per MFA erhält der Benutzer vom Microsoft Authenticator eine Push-Benachrichtigung, in der zwei Ziffern angezeigt werden (siehe folgende Abbildung).

Im Dialogfeld zur Anmeldung am Online-Konto werden dann die Nummern abgefragt. Nur wenn die angezeigten Ziffern der Push-Benachrichtigungen in das Feld eingetragen werden, akzeptiert der Dienst die Anmeldung. Was ich aktuell nicht abschätzen kann, ob dies in Unternehmen bei Benutzern zu Problemen führen kann und was zu beachten ist.

Die Sicherheitsootion hatten wir sofort mit Einführung aktiviert.

Ohne Number Matching fand ich Password-Less Sign-In einfach nur eine Katastrophe.

Im Grunde konnte jeder einfach einen Login mit dem (öffentlichen) Benutzer anfragen und sobald der Nutzer auf „Genehmigung“ geklickt hat war es sofort vorbei.

Bei mir ist das in den Einstellungen noch auf dem von mir vorgegebenem Wert „deaktiviert“, MS hat hier noch nichts selbständig aktiviert.

Ich halte das aber mal unter Beobachtung, soweit ich es verstanden habe aktiviert MS das nur selbst, wenn die Einstellung auf Wert „von MS verwaltet“ steht.

Korrekt, so habe ich das auch verstanden Microsoft aktiviert das nur, wenn die Einstellung „von MS verwaltet“ konfiguriert ist.

Wir haben das Number Matching letzte Woche aktiviert und es ist eigentlich auch für „unbegabte“ User selbsterklärend.

Die Funktion gibt es leider nur bei dem Microsoft Authenticator. Ich finde die Funktion Number Matching gut und kann die Begründung von MS nachvollziehen.

Hallo Zusammen,

im Artikel von MS sehe hier keine Hinweis das nur auf NumberMatching in der Authenticator App umgestellt wird wenn „von MS verwaltet“ konfiguriert wird.

Derzeit sehen ich in den unterschiedlichen Tenants ca. 15, unterschiedlich konfiguriert OTP => JA/Nein sowie Status Aktiviert/von Microsoft verwaltet noch keine Änderungen das hier etwas enforced wäre. Auch sehe ich hier das Microsoft den Artikel geändert hat. https://learn.microsoft.com/en-us/azure/active-directory/authentication/how-to-mfa-number-match Hier war vor 3 Tagen noch folgender Hinweis. „Number matching is a key security upgrade to traditional second factor notifications in Microsoft Authenticator. We will remove the admin controls and enforce the number match experience tenant-wide for all users of Microsoft Authenticator push notifications starting May 8, 2023.“ remove the admin controls ist nun nicht mehr im Artikel vorhanden. Ich werde zur Vorsicht jedoch am NPS den RegKey setzen. Wie seht ihr dies? LG Johannes

Tja, und bei wichtigen Dingen wie bspw dem Built-In VPN von Windows funktioniert das nicht :-)

dann nimmt man halt den TOTP Mode

toll und wie funktionieren zukünftig mfa nps extensions für remote desktop gateway bspw. das lebt davon, dass man den request am smartphone mit der app nur genehmigt und weder irgendwas per sms, per mail oder gar ein multinumber dingens bekommt.

Und das führt halt dazu das Leute ständig einfach ok drücken und genau das ist die aktuelle Masche um 2FA zu umgehen.

Siehe https://en.wikipedia.org/wiki/Multi-factor_authentication_fatigue_attack

leute die geistig nicht in der Lage sind derartiges zu bewältigen sollte man dann halt auch von den jeweiligen Systemen fernhalten. Du wirst Dummheit – und ja vieles ist Dummheit – nicht durch technische Riegel bekämpfen können.

Und was mach ich in unserem „Betonbunker“ in dem es keinen Mobilfunk gibt?

TOTP per App nutzen! Das funktioniert auch offline

Use the Microsoft Authenticator application as backup sign-in method when mobile device has no connectivity.

Es gibt 4 Modi

TOTP per APP (offline)

PUSH per APP (MobilData oder WLAN!)

Callback (Mobilfunk oder WLAN wenn WLAN Telefonie aktiviert ist)

SMS (Mobilfunk oder WLAN wenn WLAN Telefonie aktiviert ist)

Es gibt also genug Möglichkeiten im Bunker

Wir nutzen hier den Aegis Authenticator für 2FA, da musste man schon immer Ziffern eintippen. Allerdingfs 6 statt 2. Der MS Authenticator möchte indiskutabel weitreichende Rechte auf dem Mobiltelefon eingeräumt bekommen. Der Open Source Ansatz von Aegis Authenticator ist da wesentlich vertrauenserweckender und die App kann auch für viele andere Dienste genutzt werden.