Der Softwareanbieter Ivanti fällt nicht nur durch zahlreiche Sicherheitslücken in seinen Produkten auf. Ein Blog-Leser hat mich darüber informiert, dass es eine Schwachstelle im Ivanti-Portal gibt, die u.U. Informationen über Nutzer gegenüber unbefugten Dritten offen legt. Die Information Disclosure-Schwachstelle existiert seit mindestens dem Jahr 2019 und wurde vom Leser mehrfach, zuletzt über deren CISO Anfang Februar 2023, eskaliert. Passiert ist seitens Ivanti genau nichts.

Der Softwareanbieter Ivanti fällt nicht nur durch zahlreiche Sicherheitslücken in seinen Produkten auf. Ein Blog-Leser hat mich darüber informiert, dass es eine Schwachstelle im Ivanti-Portal gibt, die u.U. Informationen über Nutzer gegenüber unbefugten Dritten offen legt. Die Information Disclosure-Schwachstelle existiert seit mindestens dem Jahr 2019 und wurde vom Leser mehrfach, zuletzt über deren CISO Anfang Februar 2023, eskaliert. Passiert ist seitens Ivanti genau nichts.

Beim Namen Ivanti zuckt es bei mir, denn da kann es nur um Schwachstellen und gehackte Kunden gehen. Im Beitrag Kleine Warnung: Finger weg von Ivanti VPN; die benutzen wohl Uralt-Tools mit hatte ich erwähnt, dass da offenbar Uralt-Versionen von Software zusammengeschustert und dann mit den Produkten vertrieben wird. Das letzte Mal, dass mit Ivanti hier im Blog unterkam, war der MITRE-Hack. Im April 2024 wurde bekannt, dass das Forschungsnetzwerk von MITRE gehackt wurde. Der Angriff erfolgte durch mutmaßlich staatliche Akteure, die über zwei Zero-Day-Schwachstellen in Produkten des IT-Anbieters Ivanti in die Systeme eindringen konnten. Sucht man hier im Blog nach Ivanti, wird einem „die Liste der Grausamkeiten“ ausgeworfen – Beiträge über Sicherheitslücken oder kompromittierte Ivanti-Kunden zuhauf. Soweit so schlecht.

Ein Leserhinweis auf Schwachstelle

Die obigen Informationen gingen mir durch den Kopf, als ich vor wenigen Stunden die Mail eines Blog-Lesers erhielt. Der Leser führt in der Mail aus, dass seit mindestens 2019 eine Information Disclosure-Schwachstelle im Ivanti Kunden-Management-Portal existiert. In diesem Portal können Kunden sich über ihrer Lizenzen informieren, oder auch Tickets erstellen. Problem ist, dass man nur eine E-Mail-Adresse einer Firma benötigt, um sich beim Portal zu registrieren und sich anschließend im Portal umsehen kann.

Wie läuft es ab?

Der Leser schrieb: „Typischerweise betreibt eine Firma keine separaten Maildomänen, um ihre Portalzugänge zu verwalten. Somit gilt: Jeder Mitarbeiter, der eine beliebige @CORP.TLD Adresse hat, bekommt quasi Zugriff auf das Ivanti-Kunden-Management-Portal.“ Dazu reicht es, dass sich der Mitarbeiter mit der E-Mail-Adresse beim o.g. Ivanti Kunden-Management-Portal registriert. Es gibt dann einen Automatismus, der dieses neuen Konto einem bestehenden Kundenbereich zuordnet.

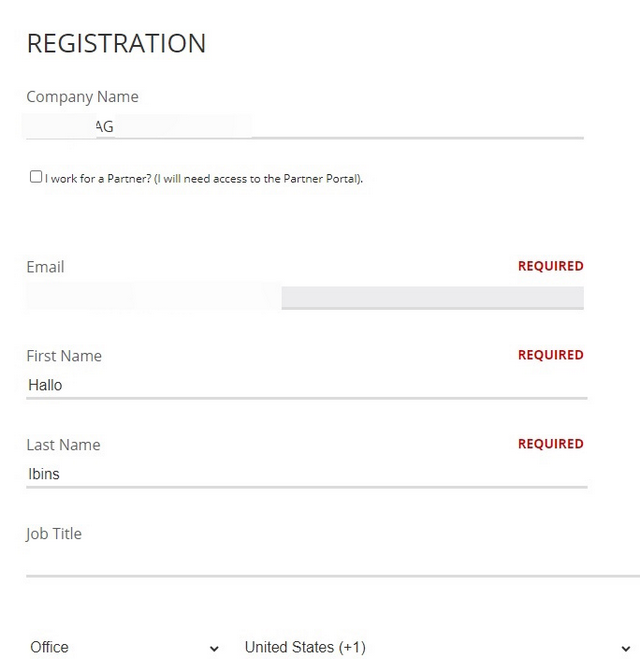

Der Leser schrieb: „Man kann in die Maske einfach irgendwas eintippen, das muss nicht mal stimmen – nur die E-Mail-Adresse halt. Ich habe mich z.B. mit Hallo Ibins registriert. Felder wie Company Code lässt man einfach leer.“ Wie es sich verhält, wenn mehrere Firmen (Multicorp Konstrukt) auf eine Domain laufen hat der Leser nicht evaluiert. Es wurde beim Test zumindest für eine Subeinheit eines Bundeslandes (ganz andere Gesellschaft als sein Arbeitgeber) zugewiesen.

Was ist dann möglich?

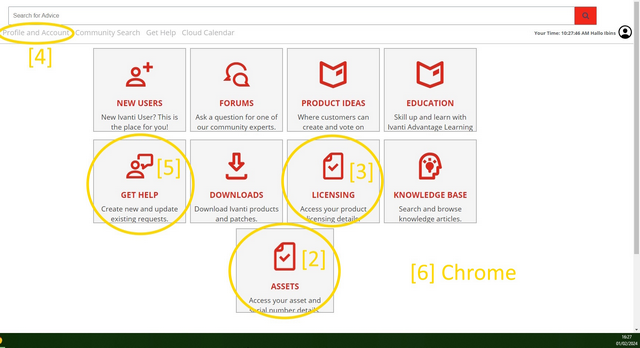

Sobald man am Portal registriert ist, bekommt man nachfolgende Optionen angeboten. Auf meinem Test-Account konnte ich persönlich aber keine Lizenzen einsehen, das funktionierte einfach nicht.

Unter Assets [2] lässt sich dann eine grobe Lizenzübersicht abrufen, während unter Licensing [3] das Lizenzportal erreichbar ist. Dort finden sich folgende Informationen:

Die in obigem Screenshot unter [4] angegebene Firmenumgebung ist personalisiert. Dort ließen sich dann recht interessante Daten abfragen.

Selbst der Support-Bereich ist nach Angaben des Lesers von Interesse, da man dort neue Requests (z.B. Lizenzübertragung) stellen könne und auf die bisherigen Requests lesend zugreifen kann. Dort finden sich u.U. Details über Systeme oder gar Logins, wenn es richtig dumm läuft, merkt der Leser an. Fakt ist, dass Nutzer mit entsprechender E-Mail offenbar auf die Einträge des Portals zugreifen können und dieses dann Informationen offen legt, die eigentlich eher nur einem berechtigten Kreis zugänglich sein sollen.

Der Hersteller mauert wohl

Der Blog-Leser schrieb mir dazu, dass ihm diese Ungereimtheiten bereits 2019 aufgefallen seien. Im gleichen Jahr wurde vom Benutzer eine Meldung zum Problem als Case eröffnet, ohne das dieser bearbeitet wurde. Inzwischen ist der Leser bei einem anderen Arbeitgeber und in seinem Arbeitsumfeld erneut auf die oben skizzierten Probleme gestoßen.

Dass das Problem nach wie vor existiert, davon konnte sich der Leser bei einem Test im Januar 2024 überzeugen. Im Februar 2024 habe er das Problem über seinen CISO Anfang Februar 2024 eskaliert. Es gab wohl auch ein Gespräch mit den US-Mitarbeitern von Ivanti, in dem hoch und heilig versprochen wurde, sich der Sache ganz zeitnah anzunehmen. „Ivanti hätten auch schon eine Lösung in der Entwicklung, die dem Kunden bereits kommende Woche vorgestellt würde“ gibt der Leser an. Leider verstrich dieser Termin und eine Einladung zu einem Folgetermin gab es nicht.“

Ein durch den Arbeitgeber des Lesers initiierter Folgetermin brachte keine Erkenntnisse – von „wieder nur sinnloses Gelaber“ war die Rede. Der Leser schrieb, dass sich deren Key Account Manager zwecks Klärung „die Füße wund renne“, aber selbst über die Legal Schiene könne der Inhouse bei Ivanti nichts erreichen. O-Ton: „Das juckt einfach niemand“ und das Ganze läuft seit Wochen so.

Ivanti ist seit Jahren über die Information Disclosure-Schwachstelle informiert, aber es gibt keine Abhilfe. Ziehe ich den Kreis bis zu den Eingangsbemerkungen bleibt: Es scheint den Anbieter nicht zu interessieren, der versucht seine ranzigen Produkte weiter an die Kunden zu bringen und die setzen sich über dessen Ivanti Kunden-Management-Portal latent der Gefahr aus, dass Dritte mal genauer nachschauen und die Informationen für „Unsinn“ missbrauchen. Sind ja einige prominente Kunden (Regierungen, MITRE etc.) dabei.

Ähnliche Artikel:

Warnung vor Schwachstellen; Fortinet, Ivanti und mehr (Januar 2024)

Tausende Geräte per Ivanti VPN-Schwachstellen angegriffen – mind. 19 in Deutschland

Massive Angriffswelle auf Ivanti VPN-Appliances; Warnung, Konfigurations-Pushes kann Härtungsmaßnahmen gefährden

Ivanti Connect Secure: Neue Schwachstellen CVE-2024-21888 und CVE-2024-21893 gepatcht

Kleine Warnung: Finger weg von Ivanti VPN; die benutzen wohl Uralt-Tools mit

Ivantis uralter Software-Klump – fällt auch Sicherheitsforschern auf

MITRE über Ivanti-Schwachstelle kompromittiert

Diensttelefone des Digitalministeriums über Ivanti-Schwachstellen angreifbar

Ivanti bestätigt 2. Schwachstelle CVE-2023-35081 bei Hack der norwegischen Regierung

Sicherheitsmeldungen (12.3.2024): Datenlecks bei Tonerdumping, Roku; CISA über Ivanti-Bug gehackt und mehr

Ivanti Endpoint Manager Schwachstelle CVE-2021-44529: Code-Injection oder Backdoor?

Cybersicherheit: Bei FortiOS SSL VPN und Ivanti Connect Secure „brennt die Hütte“

„So schlimm kann das doch nicht bei Ivanti sein.“

-scroll

-scroll

-scroll

„Änliche Artikel:“

*Dumpfes geschrei eines IT-Sec’lers in der Ferne*

Oh

Und wo bleibt da die DSGVO? Wieso gibt es da kein Strafen?

Wenn das ernstgenommen werden würde, dann gäbe es bereits dedizierte Softwareversionen für die EU (z.B. Windows, Office, Facebook, X uvm).

Da wird es auch zukünftig nur irgendwelche Nebelkerzen geben und irgendwo wird am Rande ein Webseitenbetreiber mit 10 Besuchern pro Monat zu einer Geldstrafe verdonnert weil irgendwo ein „,“ oder „.“ fehlt, aber die „großen Fische“ machen weiter wie gehabt, da wird DSGVO Seitig nicht viel passieren – vor allem nicht mit der „Hauptbehörde“ in Irland – die man schnellstmöglich ersetzten sollte.

der Datenschutz regelt „nur“ den Umgang mit Daten von natürlichen Personen, nicht die Datensicherheit.

ja, das betrifft es ja „andere User“ sind ja PbD, daraus lässt sich ja meistens der Vor- und Nachname ermitteln und wenn man einen Firmen-Mailadresse hat, auch direkt der Arbeitgeber.

Das sind schon nützliche Daten für den ein oder anderen.

Neben dem DSGVO Verstoß ist hier aber auch ein Datensicherverstoß / Informationssicherheitsvorfall der vorliegt, also beides.