Werbung – Das Verwalten von Kennwortrichtlinien in Active Directory ist eine wesentliche Aufgabe für einen Systemadministrator, der AD DS-Umgebungen verwaltet. Kennwortrichtlinien helfen dabei, die optimalen Vorgaben oder Einschränkungen für neue Passwörter festzulegen, sodass diese nicht zu leicht erraten werden können. Passwortrichtlinien können nicht nur über den Group Policy Management Editor verwaltet und konfiguriert werden, sondern auch mithilfe von PowerShell-Eingaben.

Werbung – Das Verwalten von Kennwortrichtlinien in Active Directory ist eine wesentliche Aufgabe für einen Systemadministrator, der AD DS-Umgebungen verwaltet. Kennwortrichtlinien helfen dabei, die optimalen Vorgaben oder Einschränkungen für neue Passwörter festzulegen, sodass diese nicht zu leicht erraten werden können. Passwortrichtlinien können nicht nur über den Group Policy Management Editor verwaltet und konfiguriert werden, sondern auch mithilfe von PowerShell-Eingaben.

Durch die Kombination von Active Directory mit der Flexibilität und Leistungsfähigkeit der PowerShell lassen sich die Aufgaben zur Verwaltung von Kennwortrichtlinien vereinfachen. Da Microsoft integrierte (offizielle) PowerShell-Module bereitstellt, die es Administratoren ermöglichen, mit Active Directory-Einstellungen zu interagieren, sie zu konfigurieren und zu verwalten, sind die ersten Schritte ganz einfach. Nachfolgend wird gezeigt, wie das geht, und es gibt einige praktische Beispiele zum Ausprobieren.

Passwortrichtlinien im Active Directory

In Active Directory regeln die Standard-Domänenrichtlinieneinstellungen die Einstellungen der Kennwortrichtlinien für alle Benutzerkonten. Es kann jedoch sein, dass eine Organisation für verschiedene Benutzer oder Gruppen unterschiedliche Richtlinien festlegen muss, die sogenannten fine-grained password policies.

Die Bedeutung von Kennwortrichtlinien

Kennwortrichtlinien sind ein wichtiger Aspekt der Sicherheitsarchitektur eines Unternehmens. Sie tragen dazu bei, Sicherheitsrisiken wie Brute-Force-Angriffe und die Kompromittierung von Unternehmenspasswörtern zu verringern, indem sie Anforderungen wie Mindestlänge des Passworts, maximales Passwortalter und Passwortverlauf vorschreiben.

Endbenutzer neigen dazu, schwache Passwörter zu erstellen, die normalerweise leicht zu erraten sind und von Hackern mit Brute-Force-Angriffen kompromittiert werden können. Noch schlimmer ist, dass hochrangige Domänenadministratorkonten schwache Passwörter oder sogar mehrere Konten mit demselben Passwort enthalten können.

Die Verwaltung von Passwortrichtlinien in Active Directory

Die Einstellungen der Active Directory-Kennwortrichtlinien werden in der Regel über die Group Policy Management Console (GPMC) konfiguriert. Die Default Domain Policy in Microsoft Active Directory enthält eine Standard-Kennwortrichtlinie, die an die Bedürfnisse des Unternehmens angepasst werden kann. In nachfolgender Abbildung findet sich eine Ansicht der Standarddomänenrichtlinie, die im Group Policy Management Editor angezeigt wird.

Darstellung der Default Passwort Policy in Active Directory in der Group Policy Management Console

Bedeutung der Einstellungsmöglichkeiten für die Default Kennwortrichtlinie

Administratoren können die Default-Einstellungen der Domänenrichtlinien in der Group Policy Management Console (GPMC) einsehen. Nach dem Start von gpmc.msc über eine Ausführungs- oder Cmd-Eingabeaufforderung finden sich diese Einstellungen unter:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy

Die Einstellungsmöglichkeiten für die Kennwortrichtlinie umfassen Folgendes:

- Kennwortverlauf aktivieren (Enforce password history): Definieren Sie eine bestimmte Anzahl von Kennwörtern, die gespeichert werden, und verhindern Sie, dass der Benutzer ein Kennwort festlegt, das er kürzlich verwendet hat. Dadurch wird AD in die Lage versetzt, Hashes von Kennwörtern zu speichern, um festzustellen, ob das Kennwort schon einmal verwendet wurde.

- Maximales Kennwortalter (Maximum password age): Legen Sie das maximale Kennwortalter fest, um Ihre Kennwortablaufrichtlinien durchzusetzen.

- Mindestalter des Kennworts (Minimum password age): Legen Sie ein Mindestalter für das Kennwort fest, das bestimmt, wie lange ein Kennwort verwendet werden muss, bevor der Benutzer es ändern kann.

- Mindestlänge des Kennworts (Minimum password length): Legen Sie die Mindestlänge des Kennworts fest, um zu verhindern, dass sehr kurze Kennwörter verwendet werden.

- Kennwörter müssen Komplexitätsanforderungen erfüllen: Diese Einstellung legt fest, ob Kennwörter Komplexitätsanforderungen erfüllen müssen. Wenn diese Richtlinie aktiviert ist, müssen Passwörter die folgenden Mindestanforderungen erfüllen:

- Passwörter dürfen nicht den Kontonamen des Benutzers oder Teile des vollständigen Namens des Benutzers enthalten, die aus mehr als zwei aufeinander folgenden Zeichen bestehen.

- Müssen mindestens sechs Zeichen lang sein

- Müssen Zeichen aus drei der vier Kategorien enthalten:

- Großbuchstaben aus dem Lateinischen Alphabet (A through Z)

- Kleinbuchstaben aus dem Lateinischen Alphabet (a through z)

- Zahlen von 0-9

- Sonderzeichen (Zum Beispiel:, !, $, #, %)

- Komplexitätsanforderungen werden erst dann erzwungen, wenn Passwörter geändert oder neu erstellt werden.

- Speichern von Kennwörtern mit umkehrbarer Verschlüsselung (reversible encryption): Bietet Unterstützung für Anwendungen, die Protokolle verwenden, die die Kenntnis des Kennworts des Benutzers zu Authentifizierungszwecken erfordern.

Anmerkung: Das Speichern von Kennwörtern mit umkehrbarer Verschlüsselung ist bezüglich des Sicherheitsrisikos beinahe gleichbedeutend mit dem Speichern von Klartextversionen der Kennwörter. Aus diesem Grund sollte diese oben zuletzt genannte Richtlinie niemals aktiviert werden, es sei denn, die Anforderungen der Anwendung überwiegen die Notwendigkeit, die Kennwortdaten zu wirkungsvoll zu schützen.

PowerShell-Befehle für die Verwaltung von Active Directory-Kennwortrichtlinien

Wie bereits erwähnt, ist PowerShell ein hervorragendes Tool, um die Verwaltung und Konfiguration von Active Directory-Kennwortrichtlinien zu automatisieren. Im Folgenden finden Sie einige Beispiele für PowerShell-Befehle zur Verwaltung gängiger AD-Kennwortrichtlinieneinstellungen.

Beispiel 1: Abrufen der Default Domain Passwortrichtlinie

Mit nachfolgenden PowerShell-Befehlen lässt sich die Default Domain Passwortrichtlinie anzeigen.

Import-Module ActiveDirectory Get-ADDefaultDomainPasswordPolicy

Abrufen der Default Domain Passwortrichtlinie

Beispiel 2: Mindestlänge für Passwörter festlegen

Administratoren können PowerShell verwenden, um die Mindestlänge für Kennwörter wie folgt festzulegen:

Set-ADDefaultDomainPasswordPolicy -Identity "domain.com" -MinPasswordLength 10

Beispiel 3: Mindestalter für Passwörter festlegen

Mit dem nachfolgenden Befehl lässt sich das Mindestalter für Passwörter mithilfe der PowerShell festlegen:

Set-ADDefaultDomainPasswordPolicy -Identity "domain.com" -MinPasswordAge 2.00:00:00

Beispiel 4: Neue Fine Grained Password Policies erstellen

Mit den neueren Versionen der Microsoft Active Directory-Domain Services können Administratoren jetzt mehrere Kennworteinstellungsobjekte (PSOs) erstellen, um unterschiedliche Kennwortrichtlinien für verschiedene Benutzer, Computer, Standorte usw. anzuwenden. Zum Beispiel:

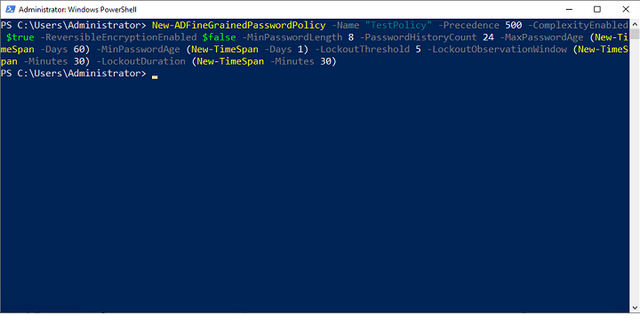

# Import the necessary Active Directory module Import-Module ActiveDirectory # Create a new PSO New-ADFineGrainedPasswordPolicy -Name "TestPasswordPolicy" -Precedence 500 -ComplexityEnabled $true -ReversibleEncryptionEnabled $false -MinPasswordLength 8 -PasswordHistoryCount 24 -MaxPasswordAge (New-TimeSpan -Days 60) -MinPasswordAge (New-TimeSpan -Days 1) -LockoutThreshold 5 -LockoutObservationWindow (New-TimeSpan -Minutes 30) -LockoutDuration (New-TimeSpan -Minutes 30)

Nachfolgende Abbildung zeigt Sie einen ähnlichen Befehl, um ein neues PSO-Object zu erstellen.

Befehl zu Erstellung einer neuen Fine-Grained Password Policy

Dieser Befehl erstellt ein neues PSO mit den folgenden Einstellungen:

- Name: TestPasswordPolicy

- Precedence: 500

- Password complexity: Enabled

- Reversible encryption: Disabled

- Minimum password length: 8 characters

- Password history count: The last 24 passwords

- Maximum password age: 60 days

- Minimum password age: 1 day

- Account lockout threshold: 5 failed logon attempts

- Lockout observation window: 30 minutes

- Lockout duration: 30 minutes

Bitte daran denken, den Parameter „TestPasswordPolicy“ durch einen Namen Ihrer Wahl zu ersetzen und die anderen Parameter entsprechend den Anforderungen der eigenen Organisation an die Passwortrichtlinie anzupassen.

Nachdem die PSO erstellt wurde, muss diese auf einen Benutzer oder eine Gruppe angewandt werden. Beispielsweise ließe sich diese neue Richtlinie auf eine Gruppe namens „TestGroup“ anwenden:

# Anwenden der PSO auf eine Gruppe Add-ADFineGrainedPasswordPolicySubject "TestPasswordPolicy " -Subjects "TestGroup"

Hinweis: Fein abgestufte Kennwortrichtlinien und die zugehörigen Cmdlets für deren Verwaltung (wie New-ADFineGrainedPasswordPolicy) erfordern mindestens Windows Server 2008.

Wichtige Aspekte für die Automatisierung von Kennwortrichtlinien in Active Directory mit PowerShell

1. Fine Grained-Kennwortrichtlinien

Die oft vergessenen fine-grained password policies in Active Directory bieten eine granulare Kontrolle über die Domänenkennwortrichtlinie. Da sie die Erstellung mehrerer Kennwortrichtlinien innerhalb derselben Domäne ermöglichen, eignen sie sich perfekt für Situationen, in denen besondere Kennwortanforderungen für bestimmte Benutzerkonten oder Gruppen erforderlich sind, für andere jedoch nicht.

2. Schutz vor Brute-Force-Angriffen mithilfe von Lockout-Richtlinien

Brute-Force-Angriffe auf Benutzerkonten sind eine reale Bedrohung. Der effektive Einsatz der Parameter LockoutThreshold, LockoutObservationWindow und LockoutDuration in der Active-Directory-Passwortrichtlinie kann eine erste Verteidigung gegen solche Versuche sein. Administratoren sollten daran denken, dass jeder fehlgeschlagene Anmeldeversuch eine mögliche Gefahr für die Passwörter der Mitarbeiter darstellt.

3. Gleichgewicht zwischen Sicherheit und Benutzerfreundlichkeit wahren

Die Durchsetzung einer soliden Kennwortrichtlinie verhindert schwache Kennwörter und erhöht die Kennwortsicherheit. Zu strenge Richtlinien können jedoch zu häufigen Passwortwechseln führen, die Unannehmlichkeiten verursachen und möglicherweise unsichere Praktiken wie das Aufschreiben von Passwörtern zur Folge haben.

Verwenden Sie PowerShell-Befehle, um ein ausgewogenes Verhältnis zu finden, und konzentrieren Sie sich dabei auf Parameter wie MinPasswordLength, MaxPasswordAge und PasswordHistoryCount. Ihr Ziel sollte es sein, die Sicherheit zu maximieren, ohne die Benutzerfreundlichkeit wesentlich zu beeinträchtigen.

Fortgeschrittene Passwortrichtlinie für Active Directory mit Specops Password Policy

Standardeinstellungen im AD sind zwar praktisch, reichen aber möglicherweise nicht aus, um moderne, starke Passwortrichtlinien durchzusetzen. Hier können fortschrittlichere Lösungen von Drittanbietern wie z.B. Specops Password Policy helfen.

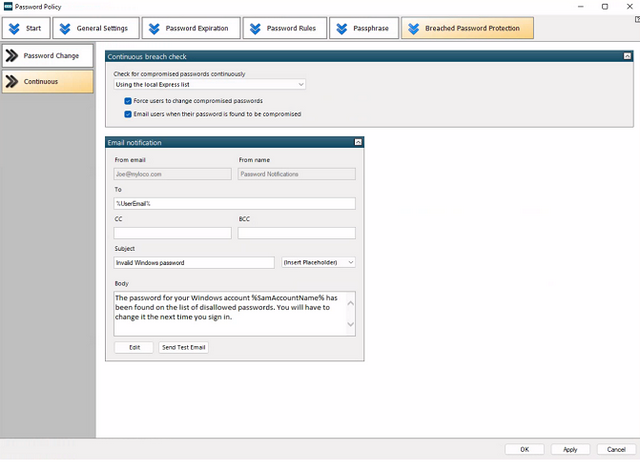

Specops Password Policy erweitert die Funktionalität der Active Directory-Passwortrichtlinieneinstellungen. Es arbeitet mit Ihren bestehenden Gruppenrichtlinien und ist keine „Rip and Replace“ Lösung. Sie ermöglicht es Ihnen, Ihre Kennwortrichtlinien zu verbessern, indem Sie Funktionen wie den dauerhaften Schutz vor kompromittierten Kennwörtern, benutzerdefinierte Wörterbuchlisten und eigene Einstellungen für Passphrasen hinzufügen. Wie unten gezeigt, ermöglicht Specops den Administratoren viel mehr Optionen zur Umsetzung aktuellen Empfehlungen zu Passwortrichtlinien als die Standardeinstellungen von Active Directory.

Administratoren können so Compliance-Anforderungen durchsetzen und mit dem dynamischen sowie informativen Client-Feedback den Anwendern helfen, sicherere Passwörter im Active Directory zu vergeben. Die Lösung kann auf jede GPO-Ebene, jede Gruppe, jeden Benutzer oder Computer mit Wörterbuch- und Passphraseneinstellungen abzielen.

Specops Password Policy bietet vielfältige Einstellungsmöglichkeiten für Ihre Kennwortrichtlinien

Es ist jedoch wichtig, daran zu denken, dass selbst starke Passwörter durch die Wiederverwendung von Passwörtern über mehrere Accounts hinweg, durch Phishing-Angriffe oder Datenpannen kompromittiert werden können.

Specops Password Policy verfügt ebenfalls über die Option mithilfe von Breached Password Protection, bereits kompromittierte Kennwörter zu entdecken (diese Funktion ist in Active Directory standardmäßig nicht vorhanden). Mit der Funktion „Breached Password Protection“ können Administratoren die Benutzerkennwörter mit der Specops-Liste von über 4 Milliarden kompromittierten Kennwörtern abgleichen, darunter auch solche, die derzeit bei Cyberangriffen verwendet werden.

Überprüfen Sie täglich ihre Active Directory Passwörter mit Specops Breached Password Protection

Angesichts der zunehmenden Bedrohungen für die Cybersecurity können fortschrittliche Tools wie Specops Password Policy die Passwortsicherheit in Ihrem Unternehmen erheblich verbessern. Durch die kontinuierlichen Scans nach kompromittierten Kennwörtern und die Einhaltung von Best Practices für Passwortrichtlinien können Sie sicherstellen, dass Ihr Unternehmen gut gerüstet ist, um potenzielle Sicherheitsbedrohungen abzuwehren.

Dies ist ein bezahlter Beitrag von Specops Software.

Und ich hab mir schon gedacht, was will der jetzt mit Passwort-Richtlinien über Powershell? Das macht doch keiner so, wenn man es per Maus schubsen erledigen kann. Ein wichtiger Aspekt bei dem ganzen sind übrigens doppelte Passwörter, also wenn jemand z.B. für seinen normalen Account und für seine Adminaccounts das gleiche Passwort nutzt, dann ist nämlich die ganze Trennung zwischen verschiedenen Accounts mehr oder weniger für die Katz. Offensichtlich kann Specops auch das zumindestens monitoren, den Auditor habe ich schonmal ausprobiert und die betroffenen Kollegen auf die Problematik hingewiesen..

das Powershell Ding ist eigentlich der falsche Aufhänger. SpecOps bewerbe ich immer, aber aus völlig anderen Gründen.

UI gesteuerter Kennwortassistent, Dictionary zir Verhinderung bestimmter Passworte, riesige Password Hash Datenbank, RegEx gegen bestimmte Charakter Kombinationen, Self service resest usw.

Hab mir das auch schon angeschaut, ließt sich ganz gut, was mir fehlt ist eine Unterstützung für Citrix-Umgebungen, dieses Tool was am PC oder Server beim Passwortwechsel Hinweise zum sicheren Passwort gibt, das haben die anscheinend nicht für eine Anmeldung für Citrix-Gatweways, ich schätze mal, je ausgefeilter man die Passwortrichtlinien macht, um so mehr Fälle hat man hinterher am Helpdesk wenn die keinen Kennwortassistenten haben. Am Thin-Client haben die Leute keinen Webbrowser, wo sie den externen Web-Kennwortassistent ureset vor der Anmeldung benutzen können. Wir haben ziemlich viele Thinclient-Nutzer. Deswegen zögere ich noch, bei uns diese Lösung vorzuschlagen.

Das Werkzeug fängt da eher den „klassischen“ Windows Desktop inkl eines intelligenten Assistenten.

Das das Regelwerk so granular gesteuert werden kann, ist sicherlich eine Altlast und nur weil es geht.

Die Regel heute ist wohl eher trivial:

20 Zeichen plus, Passphrase, komplex, fertig.

Genau für den Fall mache ich regelmässig folgendes:

– Export der Passworthashes via ntdsutil.exe

– Import in Excel und sortieren nach Hashwert

– Bedingte Formatierung: Doppelte Werte farblich hervorheben

– Filter mit „Nach Farbe filtern“

– Überraschen lassen was man so alles findet

LG

Dann hast du nur mehrfach verwendete Kennworte.

Das ist nur ein Teil von BSI ORP.4.A8, dir fehlt der Punkt: […] Ein Passwort MUSS gewechselt werden, wenn es unautorisierten Personen bekannt geworden ist oder der Verdacht dazu besteht.

https://web.archive.org/web/20240430114001/https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium_Einzel_PDFs_2021/02_ORP_Organisation_und_Personal/ORP_4_Identitaets_und_Berechtigungsmanagement_Editon_2021.pdf?__blob=publicationFile&v=2

Und damit benötigst du eine Prüfung deiner Passwort Qualität. Entweder mit Specops oder auch mit DSInternals gegen die HIBP Datenbank offline.

Die Realität sieht aber anders aus.

Die Leute schreiben sich das Passwort auf einen Zettel, der dann in die Schublade oder unter die Tastatur gelegt wird. Insbesondere dann, wenn das Passwort komplex ist und sich nicht einfach merken lässt.

Zu komplexe Passwörter führen dann nicht zu mehr Sicherheit, sondern zu weniger Sicherheit!

Zudem gibts da noch in kleineren Unternehmen das Problem, das die Geschäftsleitung ALLES wissen will.

Alle im Unternehmen vorhandenen Passwörter müssen der Geschäftsleitung bekannt gemacht werden, auch die von den Mitarbeitern.

Ändert ein Mitarbeiter sein Passwort, so muß er das neue Passwort der Geschäftsleitung mitteilen.

So erlebt bei einem früheren Arbeitgeber.

Kenne ich auch, jedoch wird das Passwort dann vorgegeben und der User kann es einfach nicht ändern.

Ps. AD speichert seine Hashes ohne Salt? Alle gleichen Kennwörter haben den gleichen Hash? WTF?

Hallo zusammen, wir haben das bei uns im Haus über das „Active Directory-Verwaltungscenter“ erstellt. Dort können viele beliebige Password Policies konfiguriert werden, dann einer AD Gruppe zuweisen, fertig. Funktioniert wie erwartet. Wobei das mit den mehrfach verwendeten Kennwörtern hier auch nicht verhindert werden kann.

Hallo, ich habe einen Test eingerichtet. Ich muss aber aktiv für den Benutzer sagen:“ Kennwort bei der nächsten Anmeldung ändern“. Richtig?