[English]Mit den April 2024-Updates hat Microsoft auch am Privilege Attribute Certificate (PAC) Änderungen vorgenommen, um auf die Schwachstellen CVE-2024-26248 und CVE-2024-29056 zu reagieren. Ein Blog-Leser hatte mich bereits vor Tagen per Mail kontaktiert, weil man einerseits Probleme mit Remote-Unterstützung nach den April 2024-Updates hat. Andererseits sehen die Administratoren dort auf den Ziel-Clients Kerberos-Ticketanmeldungsfehler. Ist das ein Einzelfall oder haben andere Administratoren auch entsprechende Erfahrungen gemacht?

[English]Mit den April 2024-Updates hat Microsoft auch am Privilege Attribute Certificate (PAC) Änderungen vorgenommen, um auf die Schwachstellen CVE-2024-26248 und CVE-2024-29056 zu reagieren. Ein Blog-Leser hatte mich bereits vor Tagen per Mail kontaktiert, weil man einerseits Probleme mit Remote-Unterstützung nach den April 2024-Updates hat. Andererseits sehen die Administratoren dort auf den Ziel-Clients Kerberos-Ticketanmeldungsfehler. Ist das ein Einzelfall oder haben andere Administratoren auch entsprechende Erfahrungen gemacht?

PAC-Änderungen (KB5037754)

Ich habe es hier im Blog nicht thematisiert – aber Microsoft hat im April 2024 den Support-Beitrag KB5037754: How to manage PAC Validation changes related to CVE-2024-26248 and CVE-2024-29056 veröffentlicht. Dort heißt es, dass die Windows-Sicherheitsupdates, die am oder nach dem 9. April 2024 veröffentlicht werden, Schwachstellen CVE-2024-26248 und CVE-2024-29056 in Bezug auf die Erhöhung von Berechtigungen mit dem Kerberos PAC-Validierungsprotokoll beheben.

Das Privilege Attribute Certificate (PAC) ist eine Erweiterung der Kerberos-Diensttickets. Es enthält Informationen über den authentifizierenden Benutzer und seine Berechtigungen.

Microsoft hat im oben verlinkten Supportbeitrag Hinweise gegeben, dass die Windows Domain Controller (DCs) sowie die Windows Clients mit den Sicherheitsupdates aktualisiert werden müssen. Zudem heißt es, dass Audit-Ereignisse im Kompatibilitätsmodus angezeigt werden, um nicht aktualisierte Geräte zu identifizieren.

Probleme mit der Remoteunterstützung

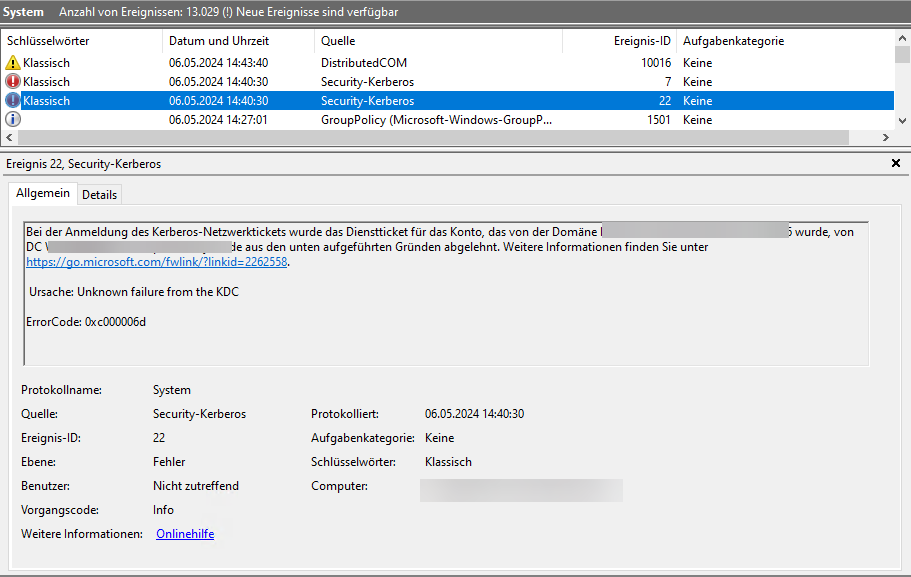

Blog-Leser Harald hat mich zum 7. Mai 2024 kontaktiert und schreibt, dass sie in seinem Umfeld seit der Installation der April 2024-Updates Probleme mit der Remoteunterstützung feststellen. Man sieht auf den Ziel-Clients die im Support-Beitrag KB5037754: How to manage PAC Validation changes related to CVE-2024-26248 and CVE-2024-29056 beschriebenen Kerberos-Ticketanmeldungsfehler mit der ID 22.

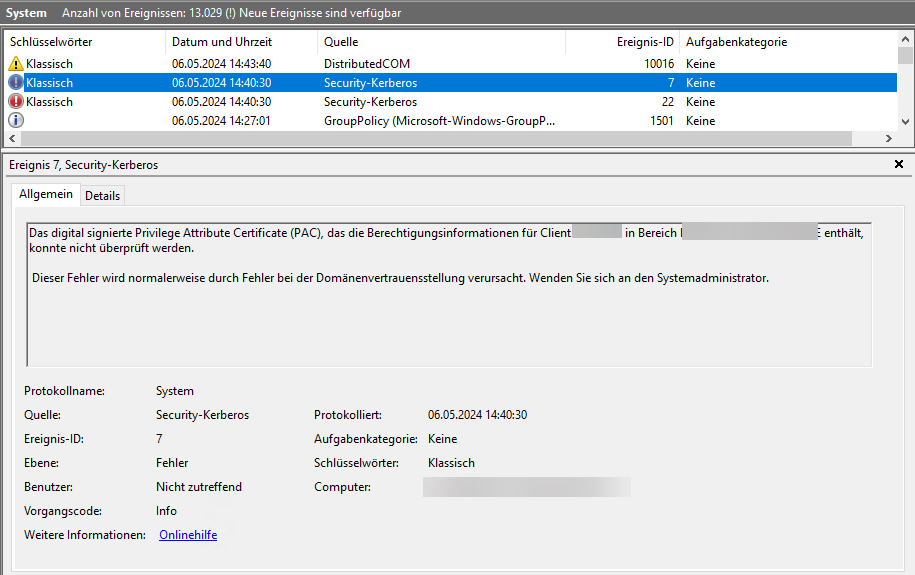

Zusätzlich gibt es noch Einträge mit der Ereignis ID 7, die den lokalen DC angibt und besagt, das die Authentifizierungsinformationen nicht überprüft werden können.

Die zugehörigen 4625er im Security-Log haben teilweise leere Quell-SIDs als Antragsteller, sowie befüllte Antragsteller SIDs aber gescheiterte, aber auch erfolgreiche Logons, schreibt Harald dazu. In allen Fällen funktioniert in seiner Umgebung die Remoteunterstützung nicht mehr. Laut Blog-Leser sind alle Windows Clients und Server auf dem April 2024-Patch-Stand. Ansonsten konnten die Administratoren im Unternehmen aber noch keine Probleme beobachten.

Ergänzung: In einer Nachtrags-Mail schrieb der Leser „Vermutlich scheint es eine Read-Only-DC-Spezialität zu sein. Wir fahren da ein spezielles Szenario. Es sieht so aus als ob die Authentifizierung über Writable DCs (Zielclient steht in einer Site mit Writable-DC) immer klappt.“

Ähnliche Artikel:

Bug in „Kerberos Configuration Manager for SQL Server“ (März 2024)

Windows Server: Fix für (Kerberos) LSASS-Memory-Leak durch März 2024-Updates

Windows Server (Kerberos) LSASS-Memory-Leak durch März 2024-Updates bestätigt

Windows Server: April 2024-Updates stören NTLM-Authentifizierung

wir haben ebenfalls dieses Problem.

aja noch ein Nachtrag hab folgenden Beitrag dazu gefunden:

Aus Kommentar reddit.com/r/sysadmin/comments/1cmz6mk/comment/l38u0pt/:

„I put this problem in the AI Battle Wars AI bot and queried 40 different AI LLM models. There was nothing new suggested that I hadn’t already verified. “

Da fällt mir die Kinnlade runter. Die betreiben „7 separate forests with Full Transitive Trust“ und dem Chef-Admin fällt nichts Intelligenteres ein, als tumb zu googeln und sich als Krone des Ganzen dann auch noch in KI zu wälzen.

Wer abgelehnten Kerberos Tickets nicht mit einer werkzeugbasierten Fehler-Ursachen-Analyse auf den Grund zu gehen versteht, hat den Job verfehlt.

Als Anregung: msxfaq.de/windows/kerberos/kerbdebug.htm

„Fehler-Ursachen-Analyse“ kann keiner mehr.

Wobei das bei uns tatsächlich ein Single-Domain-Modell ist. Definitiv keine Cross-Domain-Authentifizierung. Die Read Only DCs hatten mit den PAC-Änderungen allerdings schonmal so ihre Probleme.

Leute, ihr seit noch auf April-Update-Stand?

D.h. wenn ich nur die Clients betreue kann ich erstmal gar nix machen und bin auf ein Handeln der Betreiber der DCs angewiesen, dass entsprechender KB deinstalliert wird?