[English]Microsoft hat im Vorgriff auf die kommenden Releases von Windows 11 24H2 und Windows Server 2025 Ende August 2024 einen Techcommunity-Beitrag zum Thema „SMB Security-Hardening“ veröffentlicht. Das Ganze ist Teil der Microsoft Secure Future Initiative (SFI), und die Betriebssysteme sollen bereits vom Start an über gehärtete SMB-Einstellungen verfügen, um sich vor Cyberangriffen besser zu schützen.

[English]Microsoft hat im Vorgriff auf die kommenden Releases von Windows 11 24H2 und Windows Server 2025 Ende August 2024 einen Techcommunity-Beitrag zum Thema „SMB Security-Hardening“ veröffentlicht. Das Ganze ist Teil der Microsoft Secure Future Initiative (SFI), und die Betriebssysteme sollen bereits vom Start an über gehärtete SMB-Einstellungen verfügen, um sich vor Cyberangriffen besser zu schützen.

SMB in Windows

Das Kürzel SMB steht für Server Message Block, ein Netzwerkprotokoll (auch unter dem Begriff Common Internet File System, CIFS, bekannt) für Datei-, Druck- und andere Serverdienste in Rechnernetzwerken. Es ist ein zentraler Teil der Netzdienste der Windows-Produktfamilie und erlaubt den Zugriff auf Dateien und Verzeichnisse, die sich auf einem anderen Computer befinden.

Das Protokoll ist in den Varianten SMBv1, SMBv2 und SMBv3 in Windows-Client- und -Serverumgebungen aktiviert. Microsoft ist seit Jahren dabei, das ältere SMBv1 aus Sicherheitsgründen abzuschalten und nur noch SMBv2 und SMBv3 zuzulassen. Ich hatte im Blog-Beitrag Windows 11 Home: SMB1 wird deaktiviert und künftig entfernt darüber berichtet. In einem Microsoft Support-Beitrag beschreibt Microsoft wie sich SMBv1, SMBv2 und SMBv3 aktivieren und deaktivieren lässt.

Weiterhin hatte ich 2023 im Blog-Beitrag Windows: SMB-Signing wird (bald) für alle Versionen erzwungen über die Pläne Microsofts berichtet, das sogenannte SMB-Signing (durch Sicherheitssignaturen) in Windows 11 und später auch in Windows 10 einführen. Das soll Systeme in Unternehmensumgebungen gegen NTLM-Relay-Angriffe schützen.

SMB Security-Hardening

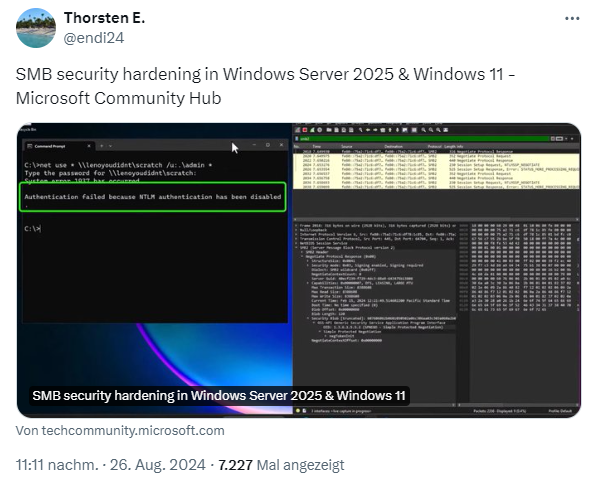

Bereits Ende August 2024 hat Ned Pyle in der Technet Community den Beitrag SMB security hardening in Windows Server 2025 & Windows 11 veröffentlicht (siehe auch der Hinweis von Thorsten E. in nachfolgendem Tweet).

Im Beitrag spricht Pyle die Änderungen bei den kommenden Releases von Windows 11 24H2 und Windows Server 2025 in Bezug auf SMB an. Windows 11 24H2 und Windows Server 2025 sollen ein Dutzend neuer SMB-Funktionen enthalten, um Daten, Benutzer und damit die Unternehmen sicherer machen.

SMB-Signierung standardmäßig erforderlich

Bei den kommenden Windows-Releases verlangt Microsoft standardmäßig die Signierung für alle ausgehenden und eingehenden SMB-Verbindungen von Windows 11 24H2 und für alle ausgehenden Verbindungen in Windows Server 2025. In früheren Windows-Versionen ist die SMB-Signierung standardmäßig nur bei Verbindungen zu Freigaben mit den Namen SYSVOL und NETLOGON erforderlich – und auch bei Konstellationen, wo Active Directory-Domänencontroller die SMB-Signierung für ihre Clients erfordern.

SMB-Signierung ist laut Microsoft seit Jahrzehnten verfügbar und verhindert Datenmanipulationen und Relay-Angriffe zum Diebstahl von Anmeldeinformationen. Indem Microsoft nun die Signierung standardmäßig vorschreibt, muss ein Administrator oder Benutzer sich aktiv gegen diese sicherere Konfiguration entscheiden – und diese Restriktion aufheben muss.

SMB NTLM Blocking

Der SMB-Client unterstützt jetzt die Blockierung der NTLM-Authentifizierung für ausgehende Remoteverbindungen. Dies ändert das bisherige Verhalten, bei dem immer eine ausgehandelte Authentifizierung verwendet wurde, die von Kerberos zu NTLM herabgestuft werden konnte.

Das Blockieren der NTLM-Authentifizierung verhindert, dass Clients nach Aufforderung NTLM-Anfragen an böswillige Server senden. Das wirkt Brute-Force-, Cracking-, Relay- und Pass-the-Hash-Angriffen entgegen.

Die Blockierung von NTLM ist auch erforderlich, um die Authentifizierung einer Organisation auf Kerberos umzustellen, das sicherer ist, weil es Identitäten mit seinem Ticketsystem und besserer Kryptografie verifiziert. Administratoren können Ausnahmen festlegen, um die NTLM-Authentifizierung über SMB bei bestimmten Servern zuzulassen.

SMB-Authentifizierungsratenbegrenzer

Bei Brute-Force-Authentifizierungsangriffen wird der SMB-Server mit mehreren Benutzernamen- und Kennwortversuchen bombardiert, wobei die Häufigkeit zwischen Dutzenden und Tausenden von Versuchen pro Sekunde liegen kann. Der SMB-Serverdienst drosselt nun im Rahmen der Härtungsmaßnahmen standardmäßig fehlgeschlagene Authentifizierungsversuche. Dies gilt für die SMB-Freigabe von Dateien sowohl unter Windows Server als auch unter Windows.

Der SMB-Authentifizierungsratenbegrenzer ist standardmäßig mit einer Verzögerung von 2 Sekunden zwischen jedem fehlgeschlagenen NTLM- oder Local KDC Kerberos-basierten Authentifizierungsversuch aktiviert. Ein Angriff, der beispielsweise 5 Minuten lang 300 Versuche pro Sekunde sendet – also 90.000 Versuche – würde nun 50 Stunden dauern, bis er abgeschlossen ist. Es ist viel wahrscheinlicher, dass ein Angreifer einfach aufgibt, als diese Methode weiter zu versuchen.

Unsichere SMB-Gastauthentifizierung

Unsichere SMB-Gastauthentifizierung wird jetzt standardmäßig in Windows Pro-Editionen deaktiviert. Windows 11 Pro erlaubt standardmäßig keine SMB-Client-Gastverbindungen oder Gast-Fallback zu einem SMB-Server mehr. Dadurch funktioniert Windows 11 Pro wie Windows 10 und Windows 11 Enterprise, Education und Pro for Workstation seit Jahren.

Gastanmeldungen erfordern keine Kennwörter und unterstützen keine Standardsicherheitsfunktionen wie Signierung und Verschlüsselung. Wenn Sie einem Client die Verwendung von Gastanmeldungen gestatten, ist der Benutzer anfällig für Angreifer-in-the-Middle-Szenarien oder böswillige Serverszenarien – z. B. ein Phishing-Angriff, der einen Benutzer dazu verleitet, eine Datei auf einer Remotefreigabe zu öffnen, oder ein gefälschter Server, der einem Client vorgaukelt, er sei legitim.

Der Angreifer braucht die Anmeldedaten des Benutzers nicht zu kennen, und ein falsches Kennwort wird ignoriert. Nur Remote-Geräte von Drittanbietern erfordern möglicherweise standardmäßig einen Gastzugang. Die von Microsoft bereitgestellten Betriebssysteme haben den Gastzugang in Serverszenarien seit Windows 2000 nicht mehr aktiviert.

SMB-Dialekt-Management

Bisher unterstützten SMB-Server und -Client nur die automatische Aushandlung des höchsten übereinstimmenden Dialekts von SMB 2.0.2 bis 3.1.1. Mit den neuen Betriebssystemreleases können Administratoren jetzt die verwendeten SMB 2- und 3-Protokollversionen festlegen. Das bedeutet, dass sich ältere Protokollversionen oder Geräte absichtlich von der Verbindung ausschließen können.

Administratoren können zum Beispiel festlegen, dass Verbindungen nur SMB 3.1.1 (die sicherste Protokollversion), verwenden. Die Mindest- und Höchstwerte können sowohl auf dem SMB-Client als auch auf dem SMB-Server unabhängig voneinander festgelegt werden, und Administratoren können auf Wunsch auch nur einen Mindestwert festlegen.

SMB-Client-Verschlüsselungsmandat jetzt unterstützt

Der SMB-Client unterstützt jetzt die Anforderung der Verschlüsselung aller ausgehenden SMB-Verbindungen. Die Verschlüsselung aller ausgehenden SMB-Client-Verbindungen erzwingt die höchste Stufe der Netzwerksicherheit und bringt Management-Parität in die SMB-Signierung. Wenn diese Funktion aktiviert ist, kann der SMB-Client keine Verbindung zu einem SMB-Server herstellen, der SMB 3.0 oder höher nicht unterstützt oder der keine SMB-Verschlüsselung unterstützt. Ein SMB-Server eines Drittanbieters könnte beispielsweise SMB 3.0, aber keine SMB-Verschlüsselung unterstützen. Im Gegensatz zur SMB-Signierung ist die Verschlüsselung nicht standardmäßig erforderlich.

Remote Mailslots veraltet und standardmäßig deaktiviert

Remote Mailslots sind veraltet und werden standardmäßig für SMB und für die Verwendung des DC-Locator-Protokolls mit Active Directory deaktiviert. Das Remote Mailslot-Protokoll ist ein veraltetes, einfaches und unzuverlässiges IPC-Verfahren, das erstmals in MS DOS eingeführt wurde, schreibt Pyle. Es ist völlig unsicher und verfügt über keine Authentifizierungs- oder Autorisierungsmechanismen.

SMB über QUIC in Windows Server alle Editionen

SMB über QUIC ist nun in allen Windows Server 2025 Editionen (Datacenter, Standard, Azure Edition) enthalten, nicht nur in der Azure Edition wie in Windows Server 2022. SMB über QUIC ist eine Alternative zum herkömmlichen TCP-Protokoll und wurde für die Verwendung in nicht vertrauenswürdigen Netzwerken wie dem Internet entwickelt. Es verwendet TLS 1.3 und Zertifikate, um sicherzustellen, dass der gesamte SMB-Verkehr verschlüsselt und über Edge-Firewalls für mobile und Remote-Benutzer nutzbar ist, ohne dass ein VPN erforderlich ist.

SMB über QUIC Client-Zugriffskontrolle

Mit der SMB-over-QUIC-Client-Zugriffskontrolle können Sie einschränken, welche Clients auf SMB-over-QUIC-Server zugreifen können. Das Legacy-Verhalten erlaubt Verbindungsversuche von jedem Client, der der Zertifikatsausstellungskette des QUIC-Servers vertraut. Die Client-Zugriffskontrolle erstellt Erlaubnis- und Sperrlisten für Geräte, die eine Verbindung zum Dateiserver herstellen wollen. Ein Client muss nun sein eigenes Zertifikat besitzen und auf einer Zulassungsliste stehen, um die QUIC-Verbindung abzuschließen, bevor eine SMB-Verbindung hergestellt werden kann.

Die Client-Zugriffskontrolle bietet Unternehmen mehr Schutz, ohne die Authentifizierung zu ändern, die beim Herstellen der SMB-Verbindung verwendet wird, und die Benutzerfreundlichkeit wird nicht verändert. Administratoren können den SMB-über-QUIC-Client auch vollständig deaktivieren oder nur die Verbindung zu bestimmten Servern zulassen.

Alternative SMB-Anschlüsse

Sie können den SMB-Client verwenden, um eine Verbindung zu alternativen TCP-, QUIC- und RDMA-Ports herzustellen, die nicht den IANA/IETF-Standardwerten 445, 5445 und 443 entsprechen. Unter Windows Server können Administratoren damit eine SMB-über-QUIC-Verbindung an einem anderen zulässigen Firewall-Port als 443 hosten.

Sie können nur dann eine Verbindung zu alternativen Ports herstellen, wenn der SMB-Server so konfiguriert ist, dass er das Abhören an diesem Port unterstützt. Sie können Ihre Bereitstellung auch so konfigurieren, dass die Konfiguration alternativer Ports blockiert wird, oder festlegen, dass Ports nur mit bestimmten Servern verbunden werden können.

SMB-Firewall-Standardportänderungen

Die eingebauten Firewall-Regeln enthalten nicht mehr die SMB NetBIOS-Ports. Die NetBIOS-Ports waren nur für die Verwendung von SMB1 erforderlich. Aber dieses Protokoll ist veraltet und wird standardmäßig in den neuen Betriebssystemversionen entfernt. Mit dieser Änderung werden die SMB-Firewallregeln stärker an das Standardverhalten der Windows Server File Server-Rolle angepasst. Administratoren können die Regeln neu konfigurieren, um die alten Ports wiederherzustellen.

Verbesserungen bei der SMB-Überprüfung

SMB unterstützt jetzt die Überprüfung der Verwendung von SMB über QUIC, die fehlende Unterstützung von Drittanbietern für die Verschlüsselung und die fehlende Unterstützung von Drittanbietern für die Signierung. Dies alles geschieht auf der Ebene des SMB-Servers und SMB-Clients. Damit ist es für Administratoren viel einfacher festzustellen, ob Windows- und Windows Server-Geräte SMB-over-QUIC-Verbindungen herstellen. Es ist auch viel einfacher, festzustellen, ob Drittanbieter Signierung und Verschlüsselung unterstützen, bevor Sie deren Verwendung vorschreiben. Der Techcommunity-Beitrag verweist auf weiterführende Beiträge und enthält YouTube-Videos, die die Änderungen erläutern.

Ähnliche Artikel:

Windows: SMB-Signing wird (bald) für alle Versionen erzwungen

Windows 11 Home: SMB1 wird deaktiviert und künftig entfernt

Microsoft empfiehlt SMBv1 bei Exchange zu deaktivieren

Samba 4.11 deaktiviert SMBv1 und unterstützt SMBv2

SMBv1-FAQ und Windows-Netzwerke

Microsoft lässt NetBIOS-Namensauflösung und LLMNR zukünftig auslaufen

Windows 11 24H2 kann Probleme mit SMB-NAS-Anbindung machen

Hört sich alles soweit ja schön an, das Problem bei MS das sie im allgemeinen bei der Umsetzung schlampen! Und der Endkunde den Schlamassel dann wieder ausbügeln darf.

Achtung bei Clustern:

https://learn.microsoft.com/en-us/troubleshoot/windows-server/networking/reduced-performance-after-smb-encryption-signing

Die Änderungen und Adaptierungen begrüße ich sehr. Hoffe der Software Markt zieht dann endlich Mal mit auch mehr auf Kerberos statt NTLM zu setzen.

und vom lokalen Kerberos Server (für zB non domain joined computer) liest man leider in der Meldung auch nichts mehr.