[English]Gestern wurde ein Tweet abgesetzt, der absolut steil gingt. Sicherheitsforscherin Eva Prokoview hat sich über Aliexpress einen billigen RJ45-Adapter aus China kommen lassen und geöffnet. Der Adapter enthält einen SPI Flash Memory-Chip, der als Speicher agiert und eine .exe-Datei für Windows-System bereitstellt. Sie hatte nach einer automatischen Analyse den Verdacht, dass es Malware sei. Auch wenn es am Ende wohl nur ein Treiber-Installer für Windows war, zeigt die Episode das Dilemma, dass Firmen und Behörden ihre Lieferketten im Griff haben müssen, um nicht manipulierte Hardware mit Spionagefunktionen untergeschoben zu bekommen.

[English]Gestern wurde ein Tweet abgesetzt, der absolut steil gingt. Sicherheitsforscherin Eva Prokoview hat sich über Aliexpress einen billigen RJ45-Adapter aus China kommen lassen und geöffnet. Der Adapter enthält einen SPI Flash Memory-Chip, der als Speicher agiert und eine .exe-Datei für Windows-System bereitstellt. Sie hatte nach einer automatischen Analyse den Verdacht, dass es Malware sei. Auch wenn es am Ende wohl nur ein Treiber-Installer für Windows war, zeigt die Episode das Dilemma, dass Firmen und Behörden ihre Lieferketten im Griff haben müssen, um nicht manipulierte Hardware mit Spionagefunktionen untergeschoben zu bekommen.

China RJ45-Adapter mit Spyware?

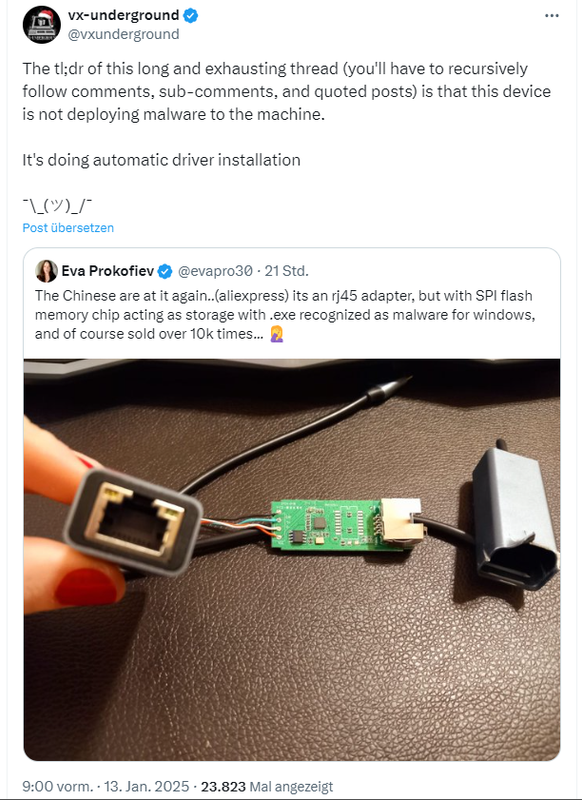

Sicherheitsforscherin Eva Prokoview hat am gestrigen 12. Januar 2025 den nachfolgenden Tweet zum Thema abgesetzt, der bereits über zwei Millionen Abrufe verzeichnen kann (die Posts lassen sich auch auf threadreaderapp.com abrufen). All zu viele Informationen gibt es nicht – nur dass der RJ45-Adapter über Aliexpress gekauft worden sei. Laut Tweet ist dieser Adapter über 10.000 Mal verkauft worden.

Als sie den Adapter geöffnet hat, kam eine kleine Platine zum Vorschein, die einen SPI Flash Memory-Chip enthält. SPI steht wohl für Serial Peripheral Interface, ein serielles Bussystem. Der Chip verhält sich wie ein Speicherlaufwerk und enthält eine .exe-Datei für Windows.

Eine automatische Analyse

Eva Prokoview hat dann damit begonnen, das Verhalten der .exe-Datei vim Flash-Speicher dieses RJ45-Adapters mit any.run zu analysieren. Die betreffende .exe-Datei ist laut der Analyse in der Lage, Code in Prozesse unter Windows einzuschleusen und virtuelle Maschinen zu umgehen. Weiterhin könne die Software Proxy-Einstellungen ändern und Tastatureingaben abgreifen, heißt es. Die Malware verwende russischsprachige Elemente, um ihren Ursprung oder ihre Absicht zu verschleiern, wird noch erwähnt.

Auf der Webseite hybrid-analysis.com lassen sich detailliertere Informationen abrufen, welche Aktionen bei einer automatischen Analyse der Software (Datei SR9900_SFX_207.exe) beobachtet wurden.

- Es wurde eine Zeichenfolge gefunden, die als Teil einer Injektionsmethode verwendet werden kann.

- Die Malware kann Daten in einen Remote Prozess schreiben.

- Es wird ein Fingerabdruck des betreffenden Systems erstellt.

- Die Malware kann Kernel-Debugger-Informationen abfragen.

- Es werden Prozessinformationen das laufenden Windows-Systems abgefragt.

- Die Malware versucht eine Abfrage von sensiblen IE-Sicherheitseinstellungen.

- Es werden Anzeigeeinstellungen von systemzugehörigen Dateierweiterungen abgefragt.

Die in der .exe-Datei enthaltene Software hat (laut Analyse) Funktionen um sich einer Entdeckung zu entziehen (evasives Verhalten). Sie könne:

- Einen Prozess beenden

- Dateien zum Löschen markieren

- VM-spezifische Registry-Schlüssel auslesen

- Die Registry nach VMWare-spezifischen Artefakten durchsuchen.

Weiterhin wurde bei der von der .exe-Datei erzeugten Eingaben ein bekannter Anti-VM-Trick verwendet, um die Analyse in solchen Umgebungen zu verhindern, lässt sich eventuell aus der automatisch generierten Beschreibung herauslesen. Also ein Fall von Finger weg und die Chinesen sind wieder ertappt worden?

Oder doch nur ein Treiber-Installer?

Geht man die Beschreibungen auf den verlinkten Webseiten durch, kann einem „Angst und Bange“ werden. Du kaufst einen billigen RJ45-Adapter auf USB-A und fängst dir eine Malware ein, ist die Botschaft. Problem ist, dass die betreffende .exe-Datei wohl nicht breit zur Analyse verfügbar ist.

Ich habe dann noch etwas gesucht und bin auf obigen Tweet von vxunderground gestoßen, wo eine Einordnung vorgenommen wird. Dort heißt es, dass es Aufgabe der .exe-Datei auf dem Flash Speicher-Chip sei, einen Treiber zur Installation für Windows bereitzustellen.

Deckt sich auch mit der Information, dass die Datei SR9900.inf einen Windows-Treiber für den SR9900 Chipsatz eines USB-A zu RJ45-Ethernet-LAN-Adapter bereitstellt. Ergo fällt obiger Sachverhalt, skizziert von Eva Prokofiev, dass es sich um Malware handelt, in sich zusammen.

Das grundsätzliche Problem

Die Episode zeigt aber das grundsätzliche Problem, vor dem wir stehen. Du kaufst irgend ein Bauteil, welches Du per Netzwerkkabel oder USB-Kabel mit deinem Rechner verbindest. Sobald dort Software zur (Treiber-)Installation angeboten wird, hat der Nutzer bereits verloren. Er muss dieser Software und dem Lieferanten vertrauen oder läuft Gefahr, sich Schadsoftware auf das System zu holen.

Die Lösung könnte natürlich sein, dass die Hardware keine Treiber anbietet, sondern nur eine Hardware-ID gegenüber Windows meldet. Das Betriebssystem holt sich dann signierte Windows-Treiber von den Microsoft Servern.

Ich hatte es nicht thematisiert, aber vor ca. einem Jahr ist mir die Informationen untergekommen, dass Sicherheitskreise besorgt sind, dass manipulierte Hardware in Umlauf gebracht wird, die dann in Firmen und Behörden zum Einsatz gelangt. Meinen Informationen nach wurde gewarnt und Behörden empfohlen, auf ihre Lieferketten zu achten und sicherzustellen, dass da nichts kompromittiert werden kann.

Jede Hardware egal wie billig und woher enthält sicherlich Dinge, die man nicht darin vermuten würde. Es wäre naiv, das nicht auf dem Schirm zu haben.

FUD, das bedeutet im Allgemeinen fear, uncertainty, doubt.

Es ist einfach falsch, dass es heute akzeptabel ist einfach in einer Minute Behauptungen aufstellen zu können, die ein Gelehrter in 7 Stunden gerade so widerlegen kann.

Kennt man aus der Kindheit: Unter dem Bett leben Gespenster und Monster.

Erinnert mich an den Mann, der seinen RJ45 am RasPi geschrottet hat und behauptete die Magnetics (zur elektrischen isolierung des Ports) wären Mikrophone.

[https://hackaday.com/2018/06/01/raspberry-pis-power-over-ethernet-hardware-sparks-false-spying-hubub/]

Jeden Tag grüßt das Murmeltier.

Wer solche Dinge als FUD abtut, ist (noch) zu naiv.

Es wird alles gemacht, was irgendwie möglich ist, seit Jahrzehnten, von verschiedensten Seiten.

Addendum:

[https://i.imgur.com/fqp0XNO.png]

kein einziger kyrillischer string in den binaries, sauberer installer der ein 7z sfx ist

alle treiber digital signiert in Redmond

Wuhuuu.. der omnipotente Hacker im Himmel

Nachtrag 2:

Wart Ihr mal auf der Webseite der tollen Dame?

Da werden einem ganz tolle Cyber-Trainings für nur 7700 USD verkauft zum Thema China.

Ich will mich ja nicht aus dem Fenster lehnen (ist gefährlich in manchen Ländern), aber sind das SEO-Tweets auf X?

Lieferketten sind ein Dauerbrenner. Ich, der bis vor ein paar Monaten noch bei einem sehr großen Konzern unterwegs war. Hatte eine Anforderung von einem internen Kunden. Er habe ein Projekt, was die Anforderung hat, dass nur EU Bürger daran mitarbeiten dürfen. Wir konnten das Projekt auf unserer Plattform nicht onboarden, da wir einen Teil unserer Supportleistung in Indien/Singapur hatten. Ich glaube, der interne Kunde sucht bis heute noch…..

Der ist doch USB2.0?! Warum nutzt man sowas? Die gängigen Gigabit-USB3-Adapter haben wohl zu 99% den selben Realtekchipsatz der von Windows von Haus aus unterstützt wird.

Nun könnte man gehässig sein und sagen, selbst dran schuld, warum kauft man sich solchen Crap von einer unbekannten Marke/Hersteller. Aber das kann dir bei einer bekannten Marke auch ran schnappen. Nur würde das da eher Wellen schlagen.

Meine Meinung dazu.

Das hat es doch schon bei Routern und managed Switchen namhafter Firmen gegeben, das die mit Schadsoftware infiziert waren.

Die Täter haben die Ware auf dem Weg vom Hersteller zum Händler/Großhändler/Importeur abgefangen, die Schadsoftware aufgespielt und dann wieder in die Lieferkette eingereiht.

Das die Geräte manipuliert wurden, war so gut wie nicht zu erkennen.

Diese „Täter“ waren staatliche Dienste mit drei Buchstaben…

Nein, in dem Fall wohl China, ich denke, das RS auf den „Lieferkettenangriff“ der Cisco Switche verweist, was nur aufgefallen ist, weil sich eine Firmware nicht installieren ließ und die das Gerät aufgeschraubt haben und dann festgestellt haben, dass da was nicht passt. (war 2020 ~ 2021).

So abwägig ist das nicht und mit unter der „sicherste“ Weg gezielt anzugreifen ohne das jemand direkt involviert ist (via Social Engineering bspw. ).

Nein, in dem Fall heimische Dienste: https://www.heise.de/news/NSA-manipuliert-per-Post-versandte-US-Netzwerktechnik-2187858.html

“ Nur würde das da eher Wellen schlagen.“

Nun, man muss das Problem ja erst finden. Ich glaube nicht, dass bekannte Hersteller dich vor solchen Problemen schützen. Je geringer die MArge, desto schlechter die Qualitätskontrolle.

Nicht ohne Grund wird empfohlen, sämtliche Autorun-Funktionen und auch die automatische Treiberinstallation per Registry/GPO zu deaktivieren.

Und das macht, geschweige ist dazu imstande, genau welcher Otto-Normal-Anwender? 🙄

Wohl kaum jemand.

Und da haben wir auch das Problem: Microsoft!

Warum sind diese Sachen bei Windows per Default aktiviert?

Windows ist allgemein per Default ziemlich unsicher konfiguriert.

Alleine durch Konfigurationsänderungen kann man Windows schon sehr deutlich sicherer machen.

Womit wir wieder beim oberen genannten Problem sind, welcher Otto Normalanwender weiss dann was er machen muss um zb. eine neue Hardware zu installieren. (Handy, Drucker, Digitalkamera, Controller usw.) Nicht jeder hat ein Familienmitglied mit grundlegenden IT Kenntnissen auf welchen man zurückgreifen kann, oder sogar, wie so viele postings suggerieren wollen, gleich „die eierlegende Wollmilchsau“ Linux einrichten.

muss er das? Autos bringen die Leute ja auch in die Werkstatt!

Tja wer es nicht selbst kann lässt es eben machen… wie so vieles im Leben. Nur in der IT meint jeder alles selbst machen zu müssen auch wenn er Null Ahnung hat.

Echt jetzt, Du würdest ein 500€ oder weniger-Auto (= Intel i3-Kisten für Ommi und Oppi) noch zur Werkstatt bringen? Schon beim Draufschauen vom Meister wäre das ja ein wirtschaftlicher Totalschaden.

Und genau das ist der Punkt: Das Preisverhältnis! Ein günstiger Rechner impliziert keinen schützenswerten Wert, im Gegensatz zu einem Auto, mit dem man außerdem auch noch andere schädigen kann.

Von „Viren“ hat man mal gehört, aber auch keine genaue Ahnung, und falls doch „betrifft mich das ja nur selbst“. Letztens kommt noch „ich habe ja nichts zu verbergen“ hinzu.

3. Der Fachmann oder Abzocker, den Ommi dann doch angerufen hat, tut so, als habe er Ahnung, und richtet genau nichts in Sachen Sicherheit ein, da das den Komfort beeinträchtigt – und das würde seinen Job schädigen: „Danach ging erst mal nix, keine Ahnung, was der kaputt gemacht hat, nimm den nicht, Erna!“.

Ähm, nee…da seh‘ ich eher das Priorisierungsopfer – die heimische IT ist halt lange nicht so wichtig, wie das „Auto“ und wird dsh. eher stiefmütterlich behandelt bzw. vernachlässigt, da es eben auch für Unbedarfte schwer bis unmöglich ist (virtuelle) Schäden im Datenbereich zu visualisieren oder die Auswirkungen abzuschätzen.

Sowas geht beim Auto eben viel leichter, weil’s vllt. lebensbedrohliche Konsequenzen haben kann.

In einem Vortrag vor 2 Jahren wurde schon vor Kabeln, Steckern etc bei Amazon gewarnt.

optisch nicht erkennbar und nur mit dem passenden Lesegerät zu identifizieren, wenn man es nicht demontiert, was man idr nicht tut, man will es ja benutzen und eingeschweiste Stecker lassen sich schwer zusammenbauen :-)

Unschöne Sache, aber zumindest in Teilen sehe ich das Problem auch beim OS, was einfach so Installationen startet. Der Trend scheint zudem immer beliebter zu werden. Egal ob Drucker, BIOS oder OS-Anbieter. Lauter ‚geheime‘ / unsichtbare Trigger für die Installationen / Aktivitäten im Hintergrund.

Damit könnten auch Staatstrojaner und andere Abhörmassnahmen einfach untergejubelt werden?

Yeap,

wer Snowden und Assange gelesen hat sollte nicht überrascht sein.

Wenn Applocker aktiviert und korrekt eingestellt ist, dann funktioniert diese Installation über den Temp-Ordner nicht mehr.

Microsoft hat in Windows 10 beim Applocker aber eine dumme Falle eingebaut. Der Dienst „Anwendungsidentität“ (AppIDSvc) muss per Registry von „manuell“ auf „automatisch“ umgestellt werden. Diese Umstellung direkt im Dienste-Dialog funktioniert nicht und mit der Standard-Einstellung „manuell“ schaltet sich dieser zwingend notwendige Dienst beim nächsten Neustart wieder aus und Applocker ist dann inaktiv.

[HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\AppIDSvc]

„Start“=dword:00000002

Danach neustarten.

Im Gruppenrichtlinieneditor ( C:\\Windows\\System32\\gpedit.msc ) unter

Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Anwendungssteuerungsrichtlinien -> Applocker

„Regelerzwingung konfigurieren“ anklicken.

Im Reiter „Erwingen“ die 4 Kästchen anhaken.

In den 4 Zeilen jeweils unterhalb dieser angehakten Kästechen die Option „Regeln erwingen“ einstellen.

OK klicken.

Dann eine Zeile unterhalb von Applocker“ auf „Ausführbare Regeln“ klicken.

Im rechten freien Teil des Fensters rechtsklicken und „Standardregeln erstellen“ anklicken.

Anschließend erneut rechtsklicken, „Neue Regel erstellen“ anklicken,

Weiter, „verweigern“, „Pfad“, „%WINDIR%\\Temp\\*“ (ohne Anführungszeichen und jeweils nur mit einem Backslash), erstellen

Anschließend erneut rechtsklicken, „Neue Regel erstellen“ anklicken,

Weiter, „verweigern“, „Pfad“, „%OSDRIVE%\Users\USERNAME\AppData\Local\Temp\*“ (USERNAME anpassen auf den jeweiligen Usernamen, ohne Anführungszeichen und jeweils nur mit einem Backslash), erstellen

Am besten auch noch den Desktop sperren:

„%OSDRIVE%\\Users\\USERNAME\Desktop\\*“

Dann in einer Konsole mit Admin-Rechten folgendes eintippen damit die neuen Gruppenrichtlinien auch aktiviert werden:

gpupdate /force

Jetzt noch die Schreibrechte auf dem C: Hauptverzeichnis blockieren, als Maßnahme gegen Mock-Ordner als Umgehungsschutz für Applocker

Mock-Ordner sind Ordner, die wie die Windows-Ordner aussehen, aber ein Leerzeichen enthalten,

also „Windows “ oder „Program Files “ oder „Program Files (x86) „.

Dort hätte man Schreibrechte und Ausführungsrechte, also eine Umgehung des Applockers.

Das muss man so verhindern:

0.

Konsole (cmd.exe) mit Admin-Rechten Öffnen

1.

# Den Besitzer des Hauptverzeichnis C vom TrustedInstaller zum Administrator ändern:

takeown /f C:\ /a

(ohne /r, weil nicht rekursiv geändert werden soll, sondern nur C alleine ohne Unterverzeichnisse)

/f bedeutet: Befehl gilt für folgende Datei oder Ordner

/a bedeutet: Dieser Ordner gehört jetzt dem Administrator

2.

icacls.exe c:\\ //deny „VORDEFINIERT\\Benutzer“:(ad,wd)

(jeweils nur ein Slash bzw Backslash)

# //deny bedeutet: verbieten

# „AD“ bedeutet: Anfügen von Daten bzw Hinzufügen eines Unterverzeichnisses

# „WD“ bedeutet: Schreiben von Daten bzw Hinzufügen einer Datei

# „VORDEFINIERT\\Benutzer“ schließt auch Administratoren mit ein, diese können danach also ebenfalls keine neuen Mock-Ordner im Hauptverzeichnis C:\\ erzeugen. Das soll aus Sicherheitsgründen auch so sein.

Die folgenden Optionen *NICHT* benutzen:

(CI)(OI) : Vererben auf alle Unterordner und Dateien

Die Änderung soll nur für C:\\ gelten, aber nicht für die Unterordner.

3.

# Besitzer des Hauptverzeichnis C:\\ wieder vom Administrator zurück an den TrustedInstaller ändern:

ICACLS C:\\ //setowner „NT SERVICE\\TrustedInstaller“

Das ist ja mal richtig intuitiv. Schön zu lesen dass Microsoft Sicherheit groß schreibt und jetzt noch benutzerfreundlicher macht.

Applocker ist die wichtigste Sicherheitsmaßnahme gegen die meisten Schädlinge.

Also sollte man Applocker unbedingt aktiveren.

Applocker gab es bei Windows 7 nur in der Ultimate-Version, aber bei Windows 10 ist es jetzt auch ab Home und Pro verfügbar, also für jeden.

Einschalten!

Aber subito!

Wenn man Programme installieren möchte, dann muss man im Gruppenrichtlinieeditor die Temp-Ordner wieder vorübergehend „zulassen“ (einfach auf die Regeln doppelklicken und umschalte.

In einer Admin-Konsole dann erneut:

gpupdate /force

und danach das Programm installieren.

Anschließend wieder die Temp-Ordner sperren.

Und wie macht man das wenn sich Programme im Hintergrund selbst aktualisieren wollen?

ja nach Anwendung. die großen Bekannten laufen mit einem Dienst als SYSTEM, bei anderen machst du es als Admin mit passenden Rechten, je nach Konfiguration. ich starte Benutzer Installer per sysiphos von Stefan Kanthak als System

Bei mir soll sich im Normalfall ein Programm nicht selber aktualisieren.

Updates installiere ich manuell, sonst habe ich keine Kontrolle darüber, wer mir was unterschiebt.

wenn du etwas an einer GPO änderst, benötigt es kein /force

echt nicht, vertrau mir ;-)

Warum hat Microsoft dann überhaupt den Parameter /force programmiert, wenn gpupdate diesen Parameter gar nicht braucht?

nah dran … du beschreibst SRP in der Default Konfiguration.

a) den Dienst stellst du natürlich per GPO auf automatisch, per Hand wäre Quatsch.

b) Applocker ist im Gegensatz zu SRP, wo die Art der Blockierung gewählt werden kann, ein reines Allow Listing Werkzeug. was nicht erlaubt ist, ist verboten.

es benötigt also nur dann ein Verweigern, wenn eine andere Regel es zulassen würde.

Applocker ist SRP 2.0.

Das sieht man auch an den Pfaden in der Registry und im Gruppenrichtlinieneditor.

Microsoft möchte SRP 1 nicht mehr unterstützen, daher Applocker.

zu a)

Wie macht man das denn im normalen Gruppenrichtlinieneditor auf dem Client?

Den Pfad gibt es da nämlich nicht:

Computerkonfiguration -> Einstellungen -> Systemsteuerungseinstellungen -> Dienste

Meinst du den „Group Policy Management Console (GPMC)“ Editor (Gruppenrichtlinien-Verwaltungskonsole)?

Das gibt es nur auf dem Server, aber nicht auf Clients.

zu b)

Normalerweise erzeugt man zuerst die „Standardregeln“ und danach sind dann für meinen Geschmack noch zu viele Ordner erlaubt.

Also sperre ich die nachträglich manuell.

Dann kann ich die auch einzeln gezielt und einfach umswitchen zwischen erlaubt oder verboten.

Man könnte auch die Standardregeln weglassen, aber dann müsste man den Windows-Ordner und die einzelnen Programmordner manuell freischalten, was mehr Aufwand bedeutet.

Anfänger (einige Leser der Anleitung) könnten das System unbrauchbar abschießen, wenn man auf die Standardregeln verzichtet und zum Beispiel den Windows-Ordner nicht erlaubt, dann ist gründlich Ende und nichts geht mehr.

Nachtrag:

Den Temp-Ordner beim USERNAME nicht nur für den aktuellen Standardbenutzer sperren, sondern zusätzlich den Temp-Ordner des Administrators, denn Installationen erfolgen normalerweise im Kontext des Administrators, auch wenn man als Standardbenutzer angemeldet ist. Man gibt ja die Credentials des Admins ein und braucht dessen Rechte.

ok, einer noch:

noch Mal, du musst nichts sperren, sondern nur erlauben.

wenn du jetzt in den Default Regeln, die du erstellen lassen kannst, die „Administratoren“ gegen das SYSTEM tauschst, bist du fertig.

die Installationen lässt du dann bewusst nur als System laufen, interaktiv zb mit sysiphos von Stefan Kanthak

https://skanthak.hier-im-netz.de/tidbits.html#sysiphos

.. oder psexec /s oder github sudo

Wenn man „Administratoren“ durch „SYSTEM“ ersetzt, dann kann der Admin nichtmal mehr den Gruppenrichtlinieneditor starten.

psexe ist für Remotebetrieb gedacht.

Meine Anleitung soll aber ausschließlich für den Client sein.

Deine Sicht ist die eines Server-Verwalters.

Ich finde es unnötig, den Admin auszusperren.

AutoPlay und Autostart abschalten:

[HKEY_CURRENT_USER\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Explorer\\AutoplayHandlers]

„DisableAutoplay“=dword:00000001

[HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Policies\\Explorer]

„NoDriveTypeAutoRun“=dword:000000ff

„NoAutorun“=dword:00000001

Im Gruppenrichtlinieneditor:

Computerkonfiguration -> Administrative Vorlagen -> Windows-Komponenten -> Richtlinein für die automatische Wiedergabe

„Autoplay deaktivieren“ : aktiviert

„Standardverhalten von AutoAusführen festlegen“: aktiviert und dort einstellen: „Keine AutoAusführen-Befehle ausführen“

Das selbe nochmal bei Benutzerkonfiguration:

Benutzerkonfiguration -> Administrative Vorlagen -> Windows-Komponenten -> Richtlinein für die automatische Wiedergabe

„Autoplay deaktivieren“ : aktiviert

„Standardverhalten von AutoAusführen festlegen“: aktiviert und dort einstellen: „Keine AutoAusführen-Befehle ausführen“

In der Windows-Systemsteuerung und „Geräte“ und „Automatische Wiedergabe“ den Schieber nach links und die beiden Drop-Down-Listen umstellen auf:

„Keine Aktion durchführen“ oder auf „Jedes Mal nachfragen“.

du bist immer nah dran …

wenn es auf Computer Ebene ausgeschaltet ist, reicht es. Nur, weil es an vielen Stellen geht, muss es nicht an allen stattfinden

Ja, das ist mir klar.

Ich wollte mehrere Alternativen aufzeigen.

„Ergo fällt obiger Sachverhalt, skizziert von Eva Prokofiev, dass es sich um Malware handelt, in sich zusammen.“

Wie kommst du zu dieser Schlussfolgerung? Zum einen würde ich ein Zwei-Satz Statement nicht als „widerlegt“ werten. Die Analyse der Sicherheitsforscherin weist ja auf weit mehr dubioses Verhalten hin. Selbst wenn das Teil „nur“ automatisch einen Treiber installiert: Es geht doch um die Fähigkeiten der Software. Die Payload kann der Hersteller (oder Reseller) ja jederzeit ändern.

Und außerdem ist es mal wieder eine gute Erinnerung, das Thema auf dem Schirm zu haben.

Wenn man bei VirusTotal die md5-Checksumme ( 9ca4ef0a54999b63d6b4306cdd6f3c15 ) aus der any.run Analyse eingibt, dann findet er die Datei auch:

Compilation Timestamp

2010-06-27 07:06:38 UTC

First Submission

2023-11-18 06:38:43 UTC

Die Datei stammt also von 2010 (also erst kurz nach Veröffentlichung von Windows 7. Windows 10 gab es noch gar nicht), wurde aber erst im Jahr 2023 zum ersten mal zu VirusTotal hochgeladen. Sie konnte also 13 Jahre lang unter dem Radar arbeiten und ist niemandem aufgefallen.

VirusTotal findet hier keine Signaturen von bekannten Schädlingen.

Die „russischsprachige Elemente“ könnten aus dem 7-zip Selbstextraktor stammen, denn 7zip wird von Igor Pavlov programmiert.

Laut VirusTotal befinden sich die russischsprachigen Elemente in zwei Icons.

Im Reiter „Community“ findet man im Kommentar von „joesecurity“ weitere verlinkte Analysen.

joesandbox. com/analysis/1589866/0/html

joesandbox. com/analysis/1589866/0/executive

Da finden sich auch keine Schädlinge.

Das ist der Treiber „CoreChip SR9900 USB2.0 to Fast Ethernet Adapter“ von der Firma „CoreChip Semiconductor Inc Co Ltd.“.

Gedropped werden .inf, .sys und .cat, also typische Treiber-Dateien, in 32-Bit und 64-Bit.

Vermutlich funktioniert dieser Treiber für den USB2-Ethernet-Adapter nicht in einer VM und deswegen gibt es diese VM-Abfrage.

Damit so ein Ethernet in einer VM funktioniert müsste man erstmal eine Brücke einrichten und das macht man im Host, nicht im Gast und der Treiber im Gast kann nicht automatisch wissen, wie die Brücke im Host heißt.

Wenn man sich so ansieht welche IOT Geräte Otto Normalanwender einfach so auf sein WLAN Netzwerk zugreifen lässt lässt, ist die Gefahr doch schon längst da. Die Geräte erfüllen teils nicht mal die Mindestsicherheitstsandards und Produktpflege in Form von Sicherheitsupdates sucht man ebenfalls oft vergebens. Da ist ein Aliexpress China RJ45-Adapter mit einer automatischen Treiberinstallation für mich in einem Meer von Sicherheitsrisiken nur ein weiterer Tropfen, der wenig auffällt.

Am 24. Oktober 2016 sind an der US-Ostküste für 2 Stunden Spotifiy, Soundcloud, Twitter, Netzflix und weitere beliebte Onlinedienste durch eine DDOS Attacke nicht verfügbar gewesen.

Das erschreckende war aber das sich in dem dafür verwendeten Botnetz nicht nur klassische Geräte wie PC´s und Laptops befunden haben sondern auch Sicherheitskameras, Kühlschränke, Thermostate, digitale Videorekorder usw.

Hat ein paar Tage Wellen geschlagen aber ist längst wieder aus dem allgemeinen Bewusstsein verschwunden. Hinzu kommt das die rechtliche Lage bei der Haftung für IoT-Geräte sehr unklar geregelt ist.

Es ist halt billiger, so einen SPI Flash Memory-Chip mit auf die Platine zu löten, als eine CD oder einen USB-Stick mit dem Treiber beizulegen.

Muss der Hersteller auch Geld an Microsoft bezahlen, wenn er seine Treiber bei Microsoft auf die Server legt, damit die Kunden diese Treiber per Windows-Update abrufen können?

Zumindest müsste der Hersteller die WHQL-Test- und Zertifizierungs-gebühren an Microsoft bezahlen und unzertifizierte Treiber wird Microsoft nicht selber anbieten wollen.

Die SPI Lösung ist also einfach billiger.

Die meisten dieser Adapter werden wahrscheinlich in China oder Taiwan hergestellt. Da mit dem Finger auf Aliexpress zu zeigen ist der falsche Weg. Auch andere Anbieter verkaufen diese Geräte ab 4.99 + Versand. Bei Aliexpress kostet so ein Ding halt ab 1,99€ inklusive Versand. Die Zwischenhändler müssen hat auch noch was verdienen.

Das der Hersteller einen Treiber im Gerät mit ausliefert ist nachvollziehbar. Es handelt sich ja um eine Netzwerkkarte.

Wenn die Integrierte LAN Karte durch einen Überspannungsschaden einen Defekt hat, wird man sich darüber freuen wenn das teil Plug and Play fähig ist.

Anders war es mit dem damaligen Surfsticks auch nicht. Damals war da auch immer ein Einwahlprogramm und Treiber dabei. Ab Windows 7 brauchte man nur noch den Treiber. Die restliche Funktionalität stellte Windows bereit.

Wo man untergraben werden kann, wird man untergraben.

Es wird alles gemacht, was gemacht werden kann. Ohne Rücksicht. Auf Verluste. Anderer.

Ein Rechner ohne Schutzmaßnahmen ist schon lange purer Leichtsinn. Windows PCs auf jeden Fall immer mit Windows Firewall Control.

Logitech Mäuse installieren schon länger ungefragt Software (Update) und stecken diese in den Autostart – welche dann schön nach Hause funkt.

MSI hat auf seinen Mainboards mittlerweile auch eine ziemliche Sauerei untergebracht, die, wenn sie nicht umgehend im UEFI deaktiviert wird (und das auch nach jedem Update), zu einer unaufgeforderten Installation von Bloatware nach dem Windows-Start führt.

MSI nennt das Feature DUI (Driver Utility Installer). Ich nenne es einen kritischen, schadhaften Eingriff in das System mit einer mutmaßlich bitterbösen Hintertür. Woher soll Otto Normal wissen, was einem durch den UEFI-Switch denn noch durch die Hintertür untergejubelt wird?