Es ist eine unglaubliche Geschichte: Am Freitag, den 21. Februar 2025, wurde die Kryptowährungsbörse Bybit um die Summe von 1,5 Milliarden US-Dollar erleichtert. Diese Summe wurde in Form von Guthaben in der Kryptowährung Etherum von den Bybit-Konten abgezogen. Das FBI nennt die in Nordkorea verortete, staatliche Lazarus-Hackergruppe als verantwortlich. Den Hackern gelang wohl der Zugriff über einen infizierten Entwickler-PC mittels eines JavaScript-Programms.

Es ist eine unglaubliche Geschichte: Am Freitag, den 21. Februar 2025, wurde die Kryptowährungsbörse Bybit um die Summe von 1,5 Milliarden US-Dollar erleichtert. Diese Summe wurde in Form von Guthaben in der Kryptowährung Etherum von den Bybit-Konten abgezogen. Das FBI nennt die in Nordkorea verortete, staatliche Lazarus-Hackergruppe als verantwortlich. Den Hackern gelang wohl der Zugriff über einen infizierten Entwickler-PC mittels eines JavaScript-Programms.

Der 1,5 Milliarden-Hack

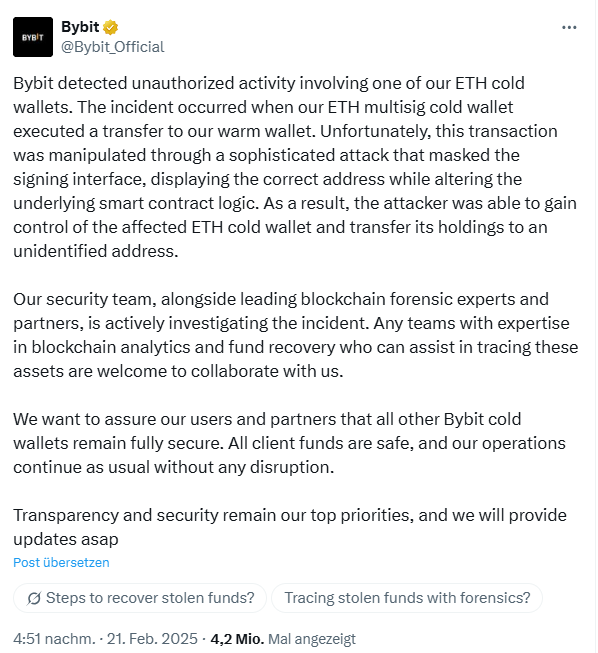

Am Freitag, den 21. Februar 2025, die Kryptowährungsbörse Bybit einen Hack der Plattform öffentlich, bei der der Gegenwert von 1,46 Milliarden US-Dollar in Etherum Kryptowährungsguthaben abgeflossen sind.

Konkret heißt es, dass bei einer Überweisung von einer ETH Multisig Cold Wallet eine an der Bybit Warm Wallet eine Manipulation aufgetreten sei. Diese Transaktion wurde durch einen ausgeklügelten Angriff manipuliert, der die Signierschnittstelle maskierte und die korrekte Adresse anzeigte. Im Hintergrund wurde die zugrunde liegende Smart-Contract-Logik verändert.

Infolgedessen konnte ein Angreifer die Kontrolle über die betroffene ETH-Wallet erlangen und ihre Bestände an eine nicht identifizierte Adresse übertragen. Die Kollegen von Bleeping Computer haben den Sachverhalt zeitnah im Beitrag Hacker steals record $1.46 billion from Bybit ETH cold wallet aufgegriffen.

FBI beschuldigt die Lazarus-Gruppe

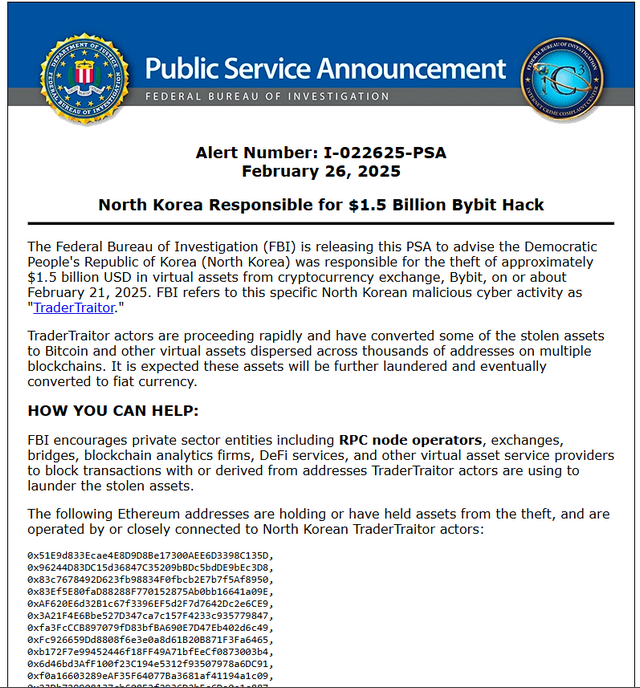

Das Federal Bureau of Investigation (FBI) hat zum 26. Februar 2025 dieses Dokument veröffentlicht, und beschuldigt, die Demokratische Volksrepublik Korea (Nordkorea) für den Diebstahl von virtuellen Vermögenswerten in Höhe von etwa 1,5 Milliarden US-Dollar von der Kryptowährungsbörse Bybit am oder um den 21. Februar 2025 verantwortlich zu sein.

In der Mitteilung wurden die Etherum-Adressen veröffentlicht, die bei diesem Hack veröffentlicht wurden. Bleeping Computer hat die Informationen hier noch etwas aufbereitet.

Der CEO von Bybit kündigte den Start der Plattform lazarusbounty.com an, um die Lazarus-Hacker aus Nordkorea zu bekämpfen. Es werden Kopfgelder für das Aufspüren gestohlener Gelder ausgesetzt, wobei bereits über 4 Millionen Dollar als Teil der laufenden Aktivitäten gegen die Lazarus-Gruppe ausgezahlt wurden.

Hack über einen Entwickler-PC

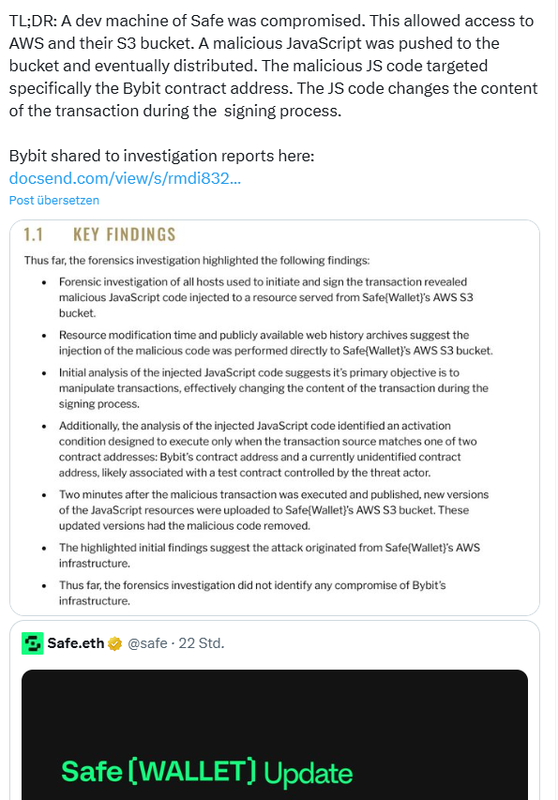

Nach einer forensischen Analyse haben die Verantwortlichen offen gelegt, wie der Angriff durch die Hacker abgelaufen ist.

Im ersten Schritt wurde ein bösartiges JavaScript unter folgender URL

*http://app.safe.global/_next/static/chunks/pages/_app-4f0dcee809cce622.js

in ein Safe{Wallet} auf AWS injiziert. Einer der Entwickler scheint dann das Script in die Produktionsumgebung übernommen zu haben. Dieses JS-Modul war in der Lage, die Funktion executeTransaction() zu ändern, aber nur, wenn der Unterzeichner einer Transaktion in einer vordefinierten Liste (Bybit Multisig-Besitzer) enthalten war. Am Ende des Tages waren die Angreifer so in der Lage, die rund 1,5 Milliarden US-Dollar in Etherum-Guthaben von Bybit-Konten abzuziehen.

Die Kollegen von Bleeping Computer haben das Ganze in diesem Artikel noch etwas detaillierter beschrieben. Ich weiß nicht, wie es der Leserschaft geht – aber mir wird ganz schlecht, wenn ich so etwas lese. Da wird versucht, die Leute in Kryptowährungen zu locken. Aber über die letzten Jahre lese ich am laufenden Band, wie Konten mit Guthaben in Kryptowährungen durch Hacks geleert werden. Und am Ende des Tages reichen dann einige Zeilen JavaScript-Code, um Milliarden zu erbeuten. Das ist auch einer der Gründe, warum ich die Finger von Kryptowährungen gelassen habe (der andere Grund ist, dass ich von dem Konstrukt nichts verstehe und nicht nachvollziehen kann, wo der Gegenwert her kommen soll).

Aufbereitung durch Check Point

Ergänzung: Sicherheitsanbieter Check Point hat mir noch eine Aufbereitung zugesandt, die ich einfach mal als Ergänzung einstelle. Die Check Point Sicherheitsforscher ziehen den Schluß, dass Multisig und Cold Wallets keine undurchdringliche Sicherheit mehr bieten. Hier die wichtigsten Ergebnisse:

- In einem der größten Diebstähle digitaler Vermögenswerte in der Geschichte verschafften sich Hacker Zugang zu einer Offline-Ethereum-Wallet und stahlen digitale Vermögenswerte im Wert von 1,5 Milliarden US-Dollar, die hauptsächlich aus Ethereum-Token bestanden.

- Der jüngste Vorfall bei Bybit markiert eine neue Phase bei den Angriffsmethoden, bei denen fortgeschrittene Techniken zur Manipulation von Benutzeroberflächen zum Einsatz kommen. Die Angreifer zielten nicht nur auf Protokollfehler ab, sondern nutzten geschicktes Social Engineering, um Benutzer zu täuschen, was zur Kompromittierung einer großen institutionellen Multisig-Einrichtung führte.

- Im Juli dieses Jahres identifizierte und veröffentlichte das Blockchain Threat Intelligence System von Check Point ein beunruhigendes Muster, bei dem Angreifer legitime Transaktionen über die execTransaction-Funktion des Safe-Protokolls manipulierten.

- Der jüngste Hack unterstreicht, dass Multi-Sig Cold Wallets nicht sicher sind, wenn Unterzeichner getäuscht oder kompromittiert werden können, und zeigt die zunehmende Raffinesse von Angriffen auf die Lieferkette und die Benutzeroberfläche.

Eine aktuelle Studie von Check Point Research bestätigt, dass der Angriff auf ByBit kein isolierter Vorfall ist, sondern einen wachsenden Trend von Angriffen auf Krypto-Unternehmen zeigt. Bereits im Juli 2024 identifizierte das Threat Intelligence System von Check Point ein Angriffsmuster, bei dem Hacker gezielt die execTransaction-Funktion des Safe-Protokolls ausnutzten, um komplexe Angriffe durchzuführen.

Der Vorfall bei ByBit zeigt nun, dass sich diese Taktiken zu einer ernstzunehmenden, branchenweiten Bedrohung entwickelt haben. Anstatt Smart Contracts direkt anzugreifen, verwendeten die Hacker falsche Benutzeroberflächen, um Multisig-Unterzeichner zu täuschen und betrügerische Transaktionen freizugeben. Dazu setzten sie gezieltes Social Engineering ein, identifizierten ByBit-Mitarbeiter mit Signierberechtigungen und nutzten manipulierte Benutzeroberflächen, um bösartige Transaktionen zu verschleiern.

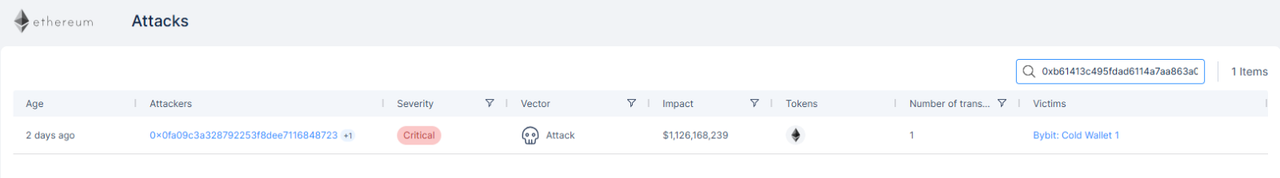

Am 21. Februar 2025 warnte das Check Point Blockchain Threat Intel System vor einem kritischen Angriffsprotokoll im Ethereum-Blockchain-Netzwerk.

Abbildung 1: Protokollierung der Attacke (Check Point Software Technologies Inc.).

Abbildung 1: Protokollierung der Attacke (Check Point Software Technologies Inc.).

Das Protokoll zeigte, dass die KI-Engine eine anomale Änderung in einer Transaktion identifiziert und als kritischen Angriff eingestuft hatte. Es wurde darauf hingewiesen, dass die ByBit Cold Wallet geknackt wurde, was zum Diebstahl von digitalen Vermögenswerten im Wert von rund 1,5 Milliarden US-Dollar, hauptsächlich in Form von Ethereum-Token, führte.

Check Point Research (CPR) analysierte den Angriff und erklärte, wie das Intel Blockhain Threat System den Angriff identifizieren konnte.

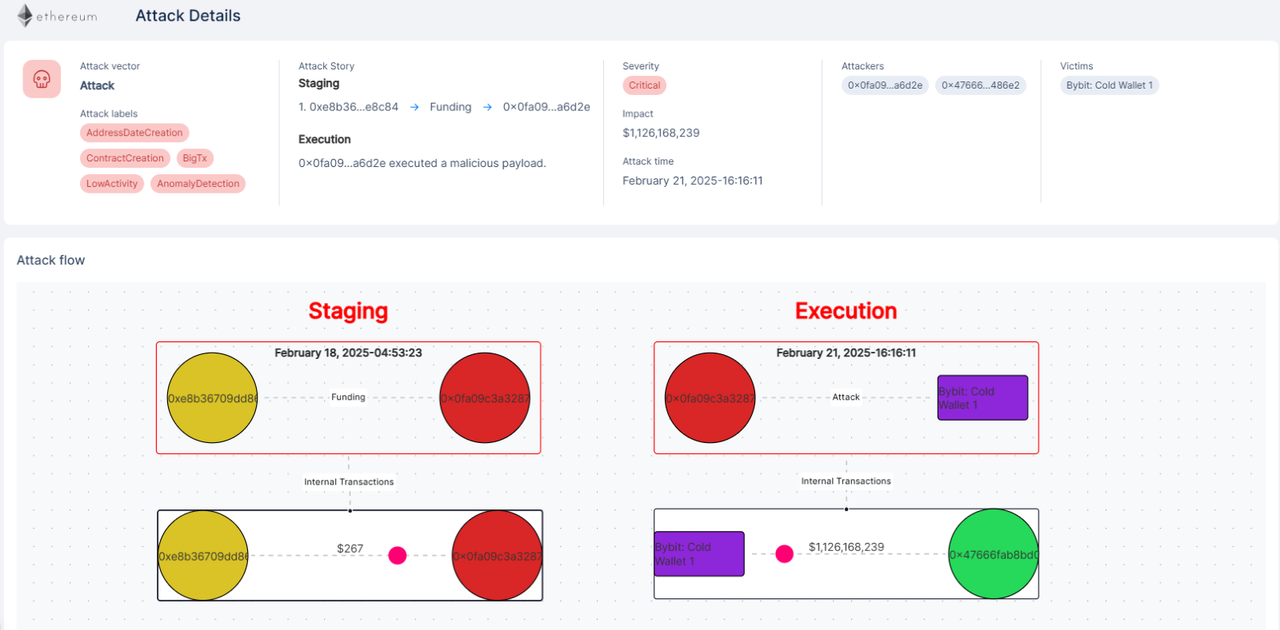

Abbildung 2: Der Angriffsweg im Protokoll und als Schaubild dargestellt (Check Point Software Technologies Inc.).

Abbildung 2: Der Angriffsweg im Protokoll und als Schaubild dargestellt (Check Point Software Technologies Inc.).

Dieser Hack stellt einen neuen Präzedenzfall in der Krypto-Währungssicherheit dar, da er eine Multisig Cold Wallet umging, ohne eine Schwachstelle in Smart Contracts auszunutzen. Stattdessen wurden menschliches Vertrauen missbraucht und UI-Täuschung eingesetzt. Die Erkenntnis daraus:

- Multisigs sind keine Sicherheitsgarantie mehr, da Unterzeichner kompromittiert werden können.

- Cold Wallets sind nicht automatisch sicher, da ein Angreifer manipulieren kann, was ein Unterzeichner sieht.

- Die Angriffe auf die Wertschöpfungskette und die Manipulation der Benutzeroberfläche werden auch in diesem Bereich raffinierter.

Daher empfehlen die Sicherheitsforscher sowohl Unternehmern als auch Privat-Anwendern folgende Schritte, um sich besser zu wappnen:

- Umfassende Sicherheitsmaßnahmen: Unternehmen mit umfangreichen Krypto-Assets müssen herkömmliche Sicherheitsprodukte wie Endpoint Threat Protection und E-Mail-Sicherheit integrieren, um zu verhindern, dass Malware sensible Computer infiziert und sich im gesamten Unternehmen ausbreitet. Dies ist entscheidend für den Schutz vor ausgeklügelten Angriffen, die menschliche Schwächen ausnutzen und die Benutzeroberfläche manipulieren.

- Echtzeit-Prävention: Die Industrie braucht einen Paradigmenwechsel von inkrementellen Sicherheitsverbesserungen hin zu Echtzeit-Prävention. So wie Firewalls in Unternehmensnetzwerken und Clouds eingesetzt werden, um jedes Paket zu prüfen, muss im Web3 jede Transaktion in Echtzeit geprüft werden, um die Sicherheit zu gewährleisten. Dieser Ansatz kann betrügerische Aktivitäten verhindern, bevor sie Schaden anrichten können.

- Implementierung von Zero-Trust-Sicherheit: Jedes Gerät des Unterzeichners sollte als potentiell gefährdet angesehen werden. Daher sollte man dedizierte, drahtlose Signiergeräte für Multisig-Berechtigungen benutzen. Die Unterzeichner sollte man auffordern, die Transaktionsdetails über einen zweiten, unabhängigen Kanal zu verifizieren.

Oded Vanunu, Head of Products Vulnerability Research bei Check Point Research, erklärt: „Der Angriff auf ByBit kommt nicht überraschend, denn im vergangenen Juli haben wir eben die Manipulationstechnik aufgedeckt, welche die Angreifer bei diesem rekordverdächtigen Diebstahl verwendet haben. Die alarmierende Erkenntnis ist aber, dass sogar Cold Wallets, die bisher als sicherste Option galten, nun angreifbar sind. Dieser Hack beweist somit, dass ein präventiver Ansatz, bei dem jeder Schritt einer Transaktion abgesichert wird, der einzige Weg ist, um Cyber-Kriminelle daran zu hindern, in Zukunft ähnlich schwerwiegende Angriffe durchzuführen.“

Der Bybit-Hack hat lang gehegte Annahmen über die Sicherheit von Krypto-Währungen erschüttert. Sogar bei lückenlosen technischen Schutzmaßnahmen bleibt menschliches Versagen die größte Schwachstelle. Dieser Angriff zeigt, wie abgestimmte Taktiken, darunter die Manipulation der Benutzeroberfläche und hochgezüchtetes Social Engineering auch die sichersten Wallets knacken können. Die Sicherheit von Krypto-Währungen muss daher über kryptografisches Vertrauen hinausgehen und menschliche Schwächen, fortschrittliche Malware-Bedrohungen und Angriffe auf die Benutzeroberfläche berücksichtigen. Die Branche muss deshalb überdenken, wie Transaktionen verifiziert werden und wie mehrstufige, unabhängige Verifizierungsprozesse solche katastrophalen Attacken in Zukunft verhindern können.

Check Point hat die Erkenntnisse in diesem Blog-Beitrag veröffentlicht und alle technischen Einzelheiten finden hier veröffentlicht.

ist ja nur Crypto Geld

;-P

Richtig: Es wurde NICHTS geklaut. Ich denke, dass wird man auch recht bald an den Börsen sehen, dass diese Schietcoins NICHTS sind. GarNICHTS.

Sie haben noch einen Preis aber hatten, haben und werden nie einen (intrinsischen) Wert haben. Also meine Meinung, keine Kaufs-/Verkaufsempfehlung.

Wo bleiben die Jungs und Mädels: „Du hast Bitcoin und Co. nicht verstanden“?

Ich benutze und investiere nicht in Bitcoin und Co. aber ich glaube du übersiehst den „Wert“.

Der Wert von Crypto ist eine „zusammenarbeit“(alle mit verschiedenen absichten) von Kriminellen, Kartels, Banken, Finanzinstitute, und Staaten die dort Geld reinpulvern. Und wenn so viele einflussreiche Gruppen ein interesse an einem hohen Wert haben wird dieser auch dort (versucht) zu halten. Es ist ein lukrativer Nährboden, was am Ende draus wird ist eig. Latte.

Und btw „werden nie einen (intrinsischen) Wert haben“ hat der dollar/euro auch nicht mehr, der existiert auch komplett fiktiv. bla bla bla finzanz kram whatever ich will dir nix empfehlen oder eintrichtern, nur sagen das du möglich was übersehen hast.

Hmmm… sehe ich das richtig? Das Cold Wallet liegt in der Cloud in einem S3 Bucket? Also… online? Da ließt sich die Definition von Cold Wallet aber ganz anders.

So wie ich das verstanden habe, hat der Hack während einem geplanten ETH Übertrag von der Multisig Cold Wallet (die ja auch noch korrekt für den Übertrag freigegeben wurde) auf eine Warm-Wallet, stattgefunden.

Nur sind die ETH’s halt dummer Weise nicht dort angekommen.

Also, ich lese das so nicht aus dem Artikel heraus. Ein Entwickler-PC wurde kompromittiert (wohl per Social engineering) und so erhielt man Zugriff zum AWS S3-Bucket, was wiederum zum Einschleusen von manipulierten Javascript-Code führte. Dadurch konnte die Transaktionssignierung manipuliert werden. Auf diese Weise konnte man mit einer „einzigen“ Genehmigung mehrere Abhebungen autorisieren. Die Kompromittierung der Cold Wallets folgte nach dem Einschleusen vom JS-Code in das S3-Bucket.

Die Frage war doch nicht ob, sondern nur wann das passieren würde… Aber Geld in der Cloud ist ja genauso sicher wie Daten in der Cloud, gell! (Ironie Off)

Ob Cloud oder nicht ist hier egal. Aber im Grunde hast Du natürlich recht. Nur hat das mit Ironie wenig zu tun, eher mit Realität.

Und das schöne, das Waschen ist auch noch viel einfacher als in der realen Welt. Geldwäsche 4.0 oder so.

Mir geht es ähnlich wie Günter. Allerdings denke ich schon mit etwas Wehmut zurück. Eigentlich wollte ich am Anfang ein paar tausender investieren, traute der Sache am Ende aber doch nicht ganz. Scheint als bin ich verdammt zu arbeiten, sowas von ultra-altmodisch. Zum Glück mache ich das gerne. =)

Wenn so einfach von einem einzelnen Entwickler (egal ob von ihm oder durch einen kompromitierten Rechner) das Verhalten des Systems so eklatant geändert werden kann, ist die Qualität der Software deutlich im negativen Bereich angekommen. Grunsätzlich darf so etwas, wie im Bankenbereich üblich, nur im 4 Augen Prinzip passieren und mindestens 2 unabhängige Personen müssen Änderungen freigeben. Das ist hier nicht gegeben und daher stufe ich das System als Bastellösung ein. Das hat mit professioneller Software für Finanztransaktionen nichts zu tun. Möchte gar nicht wissen, wie die Software und der Entwicklungsprozess bei FinTechs so aussieht, wahrscheinlich auch nicht besser. Daher meine Empfehlung: Finger weg.

Oder einer der Entwicklet hat bald ein paar Milliönchen auf seinem Konto.

Bei 1,5 Milliarden Gewinn sind locker 50+ Mio für einen Entwickler drin, der so einen Bug „versehentlich“ zulässt.

Diese „Bastellösungen“ sind imho in den USA bei Startups an der Tagesordnung – es gibt doch gefühlt jede Woche einen Kyptro-Hack, bei dem Guthaben abfließen (von Datenlecks oder anderen Hacks erst gar nicht zu reden). Und in Europa laufen die Fintechs imho in eine ähnliche Richtung. Hier kommt DORA zum Tragen und die BAFIN kann in Deutschland eingreifen. Wenn aber der Trump-Ansatz Schule macht, dass alles, was US Software-Hersteller behindert, sanktioniert wird, geht auch das den Bach runter.